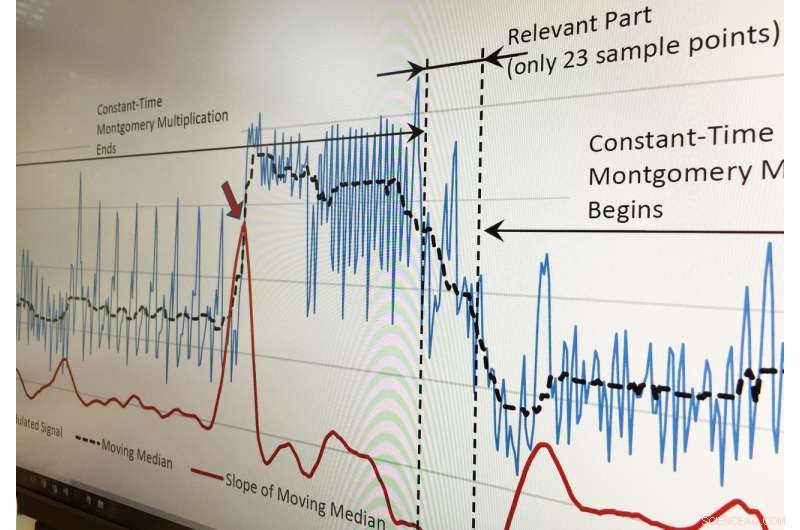

Analys av den AM-modulerade signalen som visar den del som är relevant för säkerheten för krypteringsmjukvaran. Kredit:Georgia Tech

Cybersäkerhetsforskare vid Georgia Institute of Technology har hjälpt till att stänga en säkerhetsrisk som kunde ha gjort det möjligt för hackare att stjäla krypteringsnycklar från ett populärt säkerhetspaket genom att kort lyssna på oavsiktliga "sidokanal"-signaler från smartphones.

Attacken, som rapporterades till mjukvaruutvecklare innan det publicerades, utnyttjade den programmering som var, ironiskt, utformad för att ge bättre säkerhet. Attacken använde avlyssnade elektromagnetiska signaler från telefonerna som kunde ha analyserats med en liten bärbar enhet som kostade mindre än tusen dollar. Till skillnad från tidigare avlyssningsförsök som krävde analys av många inloggningar, "One &Done"-attacken utfördes genom avlyssning på bara en dekrypteringscykel.

"Det här är något som skulle kunna göras på en flygplats för att stjäla människors information utan att väcka misstankar och gör den så kallade "kaféattacken" mycket mer realistisk, sa Milos Prvulovic, biträdande ordförande för Georgia Techs School of Computer Science. "Utvecklarna av krypteringsmjukvara har nu ett annat problem som de måste ta hänsyn till eftersom kontinuerlig snooping under långa tidsperioder inte längre skulle krävas för att stjäla denna information."

Sidokanalattacken tros vara den första som hämtar den hemliga exponenten för en krypteringsnyckel i en modern version av OpenSSL utan att förlita sig på cache-organisationen och/eller timing. OpenSSL är ett populärt krypteringsprogram som används för säker interaktion på webbplatser och för signaturautentisering. Attacken visade att en enda inspelning av en kryptografisk nyckelspårning var tillräcklig för att bryta 2048 bitar av en privat RSA-nyckel.

Resultat av forskningen, som delvis stöddes av National Science Foundation, Defense Advanced Research Projects Agency (DARPA), och Air Force Research Laboratory (AFRL) kommer att presenteras vid det 27:e USENIX Security Symposium 16 augusti i Baltimore.

Efter att ha lyckats attackera telefoner och ett inbyggt systemkort – som alla använde ARM-processorer – föreslog forskarna en lösning för sårbarheten, som antogs i versioner av programvaran som gjordes tillgänglig i maj.

Sidokanalangrepp extraherar känslig information från signaler som skapas av elektronisk aktivitet inom beräkningsenheter under normal drift. Signalerna inkluderar elektromagnetiska emanationer som skapas av strömflöden inom enhetens beräknings- och strömförsörjningskretsar, variation i strömförbrukning, och även ljud, temperatur och chassipotentialvariation. Dessa emanationer skiljer sig mycket från kommunikationssignaler som enheterna är designade för att producera.

Milos Prvulovic och Alenka Zajic använder en liten sond nära telefonen för att fånga signalen som digitaliseras av en radiomottagare för att utföra sidokanalattacken. Kredit:Allison Carter, Georgia Tech

I sin demonstration, Prvulovic och samarbetspartnern Alenka Zajic lyssnade på två olika Android-telefoner med hjälp av sonder som finns nära, men inte röra enheterna. I en riktig attack, signaler kan tas emot från telefoner eller andra mobila enheter av antenner placerade under bord eller gömda i närliggande möbler.

"One &Done"-attacken analyserade signaler i ett relativt smalt (40 MHz brett) band runt telefonernas processorklockfrekvenser, som är nära 1 GHz (1, 000 MHz). Forskarna utnyttjade en enhetlighet i programmeringen som hade utformats för att övervinna tidigare sårbarheter som involverade variationer i hur programmen fungerar.

"Varje variation läcker i huvudsak information om vad programmet gör, men konstantheten tillät oss att lokalisera var vi behövde leta, "sa Prvulovic." När vi väl fick attacken att fungera, vi kunde föreslå en lösning för det ganska snabbt. Programmerare måste förstå att delar av koden som arbetar med hemliga bitar måste skrivas på ett mycket speciellt sätt för att undvika att de läcker."

Forskarna tittar nu på annan programvara som kan ha liknande sårbarheter, och förväntar sig att utveckla ett program som skulle möjliggöra automatiserad analys av säkerhetsbrister.

"Vårt mål är att automatisera den här processen så att den kan användas på vilken kod som helst, sa Zajic, en docent vid Georgia Techs School of Electrical and Computer Engineering. "Vi skulle vilja kunna identifiera delar av koden som kan vara läckande och kräver en åtgärd. Just nu, Att hitta dessa delar kräver avsevärd expertis och manuell undersökning."

Sidokanalattacker är fortfarande relativt sällsynta, men Prvulovic säger att framgången med "One &Done" visar på en oväntad sårbarhet. Tillgången på billiga signalbehandlingsenheter som är tillräckligt små för att användas på kaféer eller flygplatser kan göra attackerna mer praktiska.

"Vi har nu relativt billiga och kompakta enheter - mindre än en USB -enhet - som kan analysera dessa signaler, sade Prvulovic. För tio år sedan, analysen av denna signal skulle ha tagit dagar. Nu tar det bara sekunder, och kan göras var som helst - inte bara i en laboratoriemiljö. "

Tillverkare av mobila enheter blir mer medvetna om behovet av att skydda elektromagnetiska signaler från telefoner, surfplattor och bärbara datorer från avlyssning genom att skydda sina sidokanalutsläpp. Att förbättra programvaran som körs på enheterna är också viktigt, men Prvulovic föreslår att användare av mobila enheter också måste spela en säkerhetsroll.

"Det här är något som måste åtgärdas på alla nivåer, "sa han." En kombination av faktorer - bättre hårdvara, bättre programvara och noggrann datorhygien – gör dig säkrare. Du bör inte vara paranoid om att använda dina enheter på offentliga platser, men du bör vara försiktig med att komma åt banksystem eller ansluta din enhet till oskyddade USB-laddare."

Förutom de redan nämnda, forskningen involverade Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha och Robert Callen, hela Georgia Tech.