Kredit:360Netlab Scanmon

Detta är en rubrik i november som gjorde många läsare nervösa:En reporter gav skäl till varför du bör ändra ditt internetlösenord nu. Kari Paul in MarketWatch var en av flera webbplatser som rapporterade om en botnetarmé där ute, använder skadlig kod för att infektera datorer och göra dem till bots.

Botnätet förvandlar hemrouter till e -postspammare. (Anses användas för att skicka spam -e -post, och till skillnad från andra botnät, den här "verkar inte användas för att utföra DDoS -attacker, "sa Greg Synek TechSpot .)

MarketWatch listade namn på företag vars routrar potentiellt är i fara; de nämnda företagen svarade inte på det för att kommentera vid tidpunkten för detta skrivande.

"Än så länge, mellan 100, 000 och 300, 000 enheter är infekterade och det antalet kan växa, forskare säger, "enligt Paul. Naken säkerhet författaren John Dunn sa att botnätet har infekterats åtminstone 100, 000 routrar i USA, Indien och Kina sedan september.

Varför, vad går fel? Utan att du ens inser det, ditt hemnätverk kan användas för att skicka skadlig skräppost, eftersom riktade enheter har utnyttjats för att skicka ut massor av skräppost.

Utgångspunkten för upptäckten leder till ett nätverkssäkerhetslabb; de 360Netlab sajten presenterade historien, författad av nätverkssäkerhetsingenjören Hui Wang och RootKiter.

De två forskarna sa att infektionsmängden var mycket stor; antalet aktiva skannings -IP i varje skanningshändelse var cirka 100, 000; proxynätverket implementerades av angriparen; proxy kommunicerar med kända e-postservrar som Hotmail.

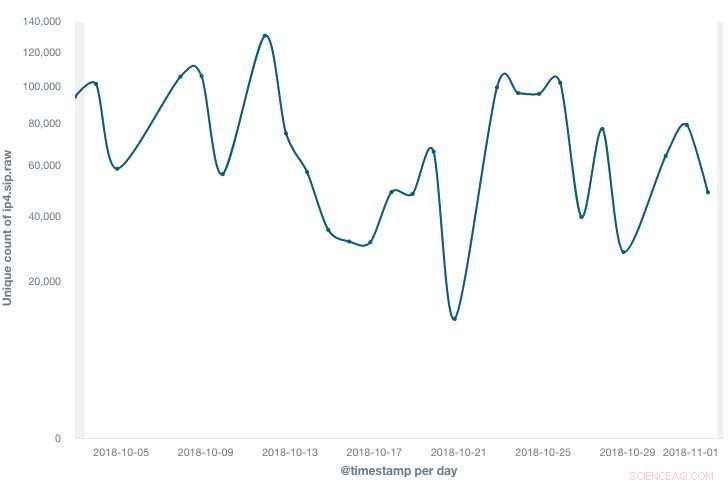

"Sedan september 2018 har 360Netlab Scanmon har upptäckt flera scanningspikar på TCP -port 5431, varje gång systemet loggade mer än 100 000 skanningskällor, ett ganska stort antal jämfört med de flesta andra botnät vi har täckt tidigare. "

I oktober fick de sina finjusteringar och anpassningar rätt och "lurade botnätet att skicka provet till oss."

Hur fungerar detta? Paul:"Attacken utnyttjar ett säkerhetsproblem som ursprungligen hittades 2013 på funktionen Universal Plug and Play (UPnP), vilket gör att en enhet i samma nätverk kan upptäcka varandra mer sömlöst. "

Botnätet täcker enheter inklusive modeller från ett antal företag, inte bara en.

Så vad hade säkerhetsövervakande observatörer att säga? Intressant, Naken säkerhet sa att routerns eskapad utförs med hjälp av en "gammal säkerhetsbrist". Dunn skrev, "UPnP, självklart, är Universal Plug and Play, ett mångårigt och mycket missbrukat nätverksprotokoll som är utformat för att göra det enkelt för enheter att prata med varandra utan att behöva komplicera konfigurationen. "Dan Goodin i Ars Technica uttryckte liknande tankar om UPnP, som, "som forskare har varnat i åratal, öppnar ofta allvarliga hål i nätverken som använder den. "

I den större bilden, botnät lockar målmöjligheter för hackare med dåliga avsikter. Dunn noterade att "routerkompromisser har varit ett löpande tema på Naked Security i åratal och fortsätter att komma.

"Under ett underrubrik" Botnet -helvetet, "Dunn skrev att" Botnets är ett sätt att stjäla någon annans datorresurser och distribuera trafik över massor av ISP -nätverk på ett sätt som gör det svårare att stänga av sin aktivitet än om den kommer från en liten grupp servrar. "

Bra i, under tiden, sa att det inte var klart hur routrar infekterade med BCMUPnP_Hunter kan desinficeras. Ändå, han lade till, "Vanligtvis, det räcker med att bara starta om en komprometterad router. "

© 2018 Science X Network