Kredit:AdaptiveMobile Security

Problem i smartphonesäkerhetsland:Det finns en plattformsoberoende inkräktare – den kan räkna upp offer oavsett hårdvara eller mjukvara som offren litar på. Simjacker är namnet på utnyttjandet. Teamet som upptäckte det är från AdaptiveMobile Security.

Detta är ett Dublin-baserat cyber-telekomsäkerhetsföretag i branschen för "hotsvarstjänster mot nuvarande och framtida cyberhot för att skydda nätverk, nationer och enskilda mobilabonnenter."

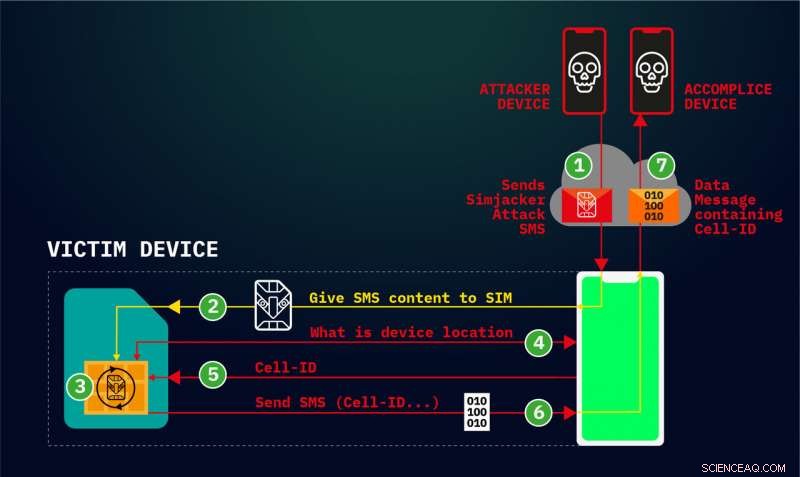

Forskarna fann att sårbarheten var kopplad till en teknik inbäddad på SIM-kort. Hackare, de sa, utnyttjade ett fel för att spåra mobiltelefoner.

Forskarna sa att det till och med var möjligt att förutom spårning, de kunde utföra andra typer av ofog.

Tänk större väckarklocka. Företaget sa att Simjacker har "utnyttjats ytterligare för att utföra många andra typer av attacker mot individer och mobiloperatörer såsom bedrägeri, bluffsamtal, informationsläckage, tjänsteförvisning och spionage."

Men varför kallar de det Simjacker? Namnet kommer från upptäckten att (1) det handlar om att kapa SIM-kort och (2) hotar mobiltelefonanvändare.

Användarinformation extraheras från sårbara operatörer, hämtas med användning av skadliga SMS-meddelanden.

Vem kan ligga bakom Simjacker? Företaget tror att det är troligt att "dessa attacker härrörde från ett övervakningsföretag som arbetar med regeringar, att spåra och övervaka individer; kringgå befintligt signalskydd."

Både mobiloperatörer och abonnenter bör oroa sig. Cathal Mc Daid, företagets CTO, ansåg att Simjacker representerade en klar fara för dem och "potentiellt den mest sofistikerade attacken som någonsin setts över mobila kärnnätverk."

Vad låg till grund för deras upptäckter? Ars Technica Dan Goodin från Dan Goodin rapporterade att de observerade bristen i många enhetsmärken från tillverkare som framgångsrikt hade riktats mot. Till exempel? Goodin sa att namnen inkluderade Apple, ZTE, Motorola, Samsung, Google, Huawei.

Skyll inte på telefonen, fastän; problemet involverar kortet, inte telefonen. Ryan Whitwam in ExtremeTech :"...meddelanden inkluderar ett dolt Sim Toolkit-instruktionspaket som interagerar med S@T-webbläsaren. Det är en applikation som finns på SIM-kortet i många telefoner, inte på själva telefonen. Därför, ingen av säkerhetsfunktionerna i Android eller iOS kan blockera attacken."

Forskarna avslöjade felet för GSM Association (GSMA) och SIMalliance. Varför dessa två grupper? De två övervakar mobiloperatörer och vill förbättra säkerheten för mobiltjänster.

GSMA-webbplatsen sa "Vårt syfte är att analysera branschens hotlandskap och tillhandahålla information som gör det möjligt för våra medlemmar att skydda det mobila ekosystemet." SIM-alliansens sajt sa, "SIMalliance-medlemmar representerar 80 % av den globala SIM-kortsmarknaden. Som sådan, SIMalliances medlemskap är ansvarigt för att leverera den mest spridda säkra applikationsleveransplattformen i världen (UICC/SIM/USIM)."

Vad tycker säkerhetsexperter utanför Dublingruppen? En överdramatisk reaktion på ett säkerhetsbrist? Gick in Ars Technica vände sig till en mobilsäkerhetsexpert och VD:n för säkerhetsföretaget Trail of Bits, Dan Guido, som höll med. Ganska dåligt, han sa. "Denna attack är plattformsognostisk, påverkar nästan alla telefoner, och det finns lite någon annan än din mobiloperatör kan göra åt det."

Goodin kom med denna slutsats:"Torsdagens rapport betyder att, tills operatörerna implementerar SIMalliance-rekommendationerna, hackare har en annan smygteknik som tidigare förbisetts."

Här är rekommendationer från den gruppen:"SIMalliance rekommenderar att man implementerar säkerhet för S@T push-meddelanden. Denna säkerhet kan införas på två olika nivåer:1. På nätverksnivå, filtrering kan implementeras för att fånga upp och blockera olagliga binära SMS-meddelanden 2. På SIM-kortsnivå, Minimisäkerhetsnivån – MSL – kopplad till S@T-webbläsaren i push-läge kan tvinga fram kryptografisk kontrollsumma + kryptering (MSL =åtminstone 0x06). I sådana fall där uppspelning av legitima meddelanden kan leda till oönskade effekter, MSL med kryptografisk kontrollsumma + kryptering och antireplay. Räknare rekommenderas (t.ex. 0x16)."

Översättning:"SIMalliance, för sin del, har lanserat nya rekommendationer till mobiloperatörer, " sa Ravie Lakshmanan i TNW, "att implementera ytterligare säkerhet för S@T push-meddelanden genom att filtrera sådana illegitima binära SMS."

(TNW förklarade vad S@T är – en förkortning för SIMalliance Toolbox Browser – "en mikrowebbläsare (alias mobil webbläsare) utformad för att användas på mobila enheter, speciellt på telefoner som stöder Wireless Application Protocol (WAP), en vanlig standard för åtkomst till internet sedan början av 2000-talet.")

Vad kommer härnäst?

"Nu när denna sårbarhet har avslöjats, vi förväntar oss fullt ut att exploateringsförfattarna och andra illvilliga aktörer kommer att försöka utveckla dessa attacker till andra områden, " sa McDaid i pressmeddelandet.

Cathal Mc Daid kommer att presentera på Simjacker på Virus Bulletin Conference i London nästa månad. Som namnet antyder, evenemangets fokus ligger på hotintelligens.

© 2019 Science X Network