Underspänning kan ge problem Intel skulle inte bry sig om att uthärda alls. Lyckligtvis, de senaste forskningsvarningssignalerna har vunnit Intels uppmärksamhet och de tar upp situationen.

Skärpning:Plundervolt. "Moderna processorer pressas att prestera snabbare än någonsin tidigare - och med detta kommer ökad värme- och energiförbrukning, " sa ett team av forskare på sin egen Plundervolt-webbsida, med underrubriken "Hur lite underspänning kan orsaka många problem."

Plundervolt är namnet på en typ av attack de utforskade.

Många chiptillverkare tillåter att frekvens och spänning justeras vid behov, de fortsatte, men mer än så "ger de användaren möjligheten att modifiera frekvensen och spänningen genom privilegierade mjukvarugränssnitt. Med Plundervolt visade vi att dessa mjukvarugränssnitt kan utnyttjas för att undergräva systemets säkerhet."

I slutavsnittet av deras forskningsartikel, gruppen uppgav att "vårt arbete ger ytterligare bevis för att det enklaverade exekveringslöftet om att lägga ut känsliga beräkningar på entreprenad till opålitliga fjärrplattformar skapar nya och oväntade attackytor som fortsätter att vara relevanta och behöver studeras vidare."

De sa att "Med Plundervolt visade vi att dessa mjukvarugränssnitt kan utnyttjas för att undergräva systemets säkerhet." Plundervolt riktar sig specifikt till Intel Software Guard eXtensions (SGX).

"Vi kunde förstöra integriteten hos Intel SGX på Intel Core-processorer genom att kontrollera spänningen när vi körde enklavberäkningar." (Intel SGX är en uppsättning säkerhetsrelaterade instruktionskoder inbyggda i Intel-processorer.)

Vem är det här laget? Svaret är inte bara ett säkerhetsföretag utan ett forskarteam över gränserna:Kit Murdock, David Oswald, Flavio D Garcia (Universitetet i Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); och Daniel Gruss (Graz tekniska högskola).

Före det, Navjivan Pal, i sitt sista årsprojekt vid University of Birmingham under Oswalds handledning, hade tittat på potentialen med att använda underspänning för felaktiga (icke-SGX) beräkningar.

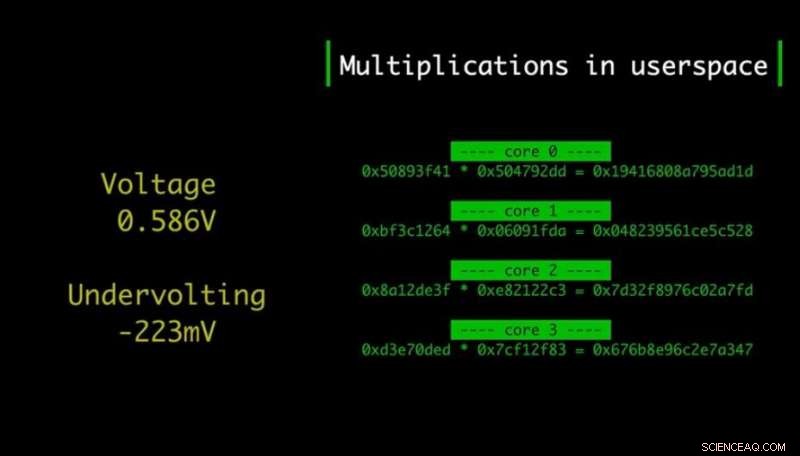

Catalin Cimpanu in ZDNet rapporterade vad Oswald vid University of Birmingham hade berättat ZDNet . "Underspänningen inducerar bitflip i själva CPU -instruktionerna, såsom multiplikationer eller AES-rundor (AES-NI)."

Nej, även Intel SGX:s minneskrypterings-/autentiseringsteknik kan inte skydda mot Plundervolt, sa utredarna.

Förutom utvinning av kryptografiska nycklar, Plundervolt, de hittade, kan orsaka "fel i minnessäkerheten i vissa scenarier." Out-of-bound-åtkomster kan uppstå när en angripare felmultiplikationer som sänds ut av kompilatorn för arrayelementindex eller pekaritmetik, sa de. "Plundervolt kan bryta processorns integritetsgarantier, även för säkert skriven kod."

På Plundervolt-webbplatsen fanns en lista med frågor och svar, och en av frågorna var, "Ska jag slänga min CPU eller sluta använda SGX helt och hållet?" Deras svar var, "Nej, definitivt inte. Om du inte använder SGX, inga åtgärder krävs. Om du använder SGX, det räcker med att tillämpa mikrokoduppdateringen från Intel för att lindra Plundervolt."

Plundervolt rapporterades första gången den 7 juni. Teamet fann att "Intel reagerade snabbt efter att vi startat den ansvarsfulla avslöjandeprocessen." Sedan dess, Intel diskuterade frågan med dem och höll dem informerade om sin tidslinje.

CVE är CVE-2019-11157.

Intel släppte sin säkerhetsrådgivning, först den 10 december och sedan, när detta skrivs, med en uppdatering den 11 december, " Intel-processorer Spänningsinställningar Modifieringsrådgivning, "INTEL-SA-00289.

Angående 10 december, någon annanstans på Intel, Jerry Bryant, chef för säkerhetskommunikation i Intel Platform Assurance and Security-gruppen, hade detta att säga i en "Technology at Intel"-blogg den 10 december:

"När SGX är aktiverat på ett system, en privilegierad användare kanske kan utföra en attack genom kontroll av CPU-spänningsinställningar med potential att påverka programvarutillgångarnas konfidentialitet och integritet. Intel har arbetat med systemleverantörer för att utveckla en mikrokoduppdatering som mildrar problemet genom att låsa spänningen till standardinställningarna."

Skador hittills? Bryant rapporterade att "Vi är inte medvetna om att någon av dessa frågor används i naturen."

Paul Lilly in Het hårdvara :"Lyckligtvis, detta kan inte utnyttjas på distans, vilket innebär att en angripare inte kunde locka en användare till en utsatt webbplats och sedan utföra attacken. Plundervolt körs från en app på en infekterad dator med root- eller administratörsbehörighet, och fungerar inte ens i virtualiserade miljöer. Så även om det är ett säkerhetsfel på hög nivå, chansen att detta påverkar en användare är ganska liten. "

Bryant upprepade rådet att "vi rekommenderar att du installerar säkerhetsuppdateringar så snart som möjligt." Han sa "Din datortillverkare är den bästa källan att hämta de flesta uppdateringar från." Han erbjöd en länk till listan över datortillverkares supportsidor.

Du kan läsa detaljerna om deras arbete i deras tidning, "Plundervolt:Software-based Fault Injection Attacks against Intel SGX."

"Vi presenterar Plundervolt, "sa författarna och de beskrev det som en mjukvarubaserad felangrepp på Intel Core x86-processorer.

Här är vad Intel angav som rekommendationer i sin säkerhetsrådgivning:Intel rekommenderar att användare av processorerna som de listade på sin rådgivande sida uppdaterar till den senaste BIOS -versionen som tillhandahålls av systemtillverkaren som hanterar dessa problem. Också, "En SGX TCB-nyckelåterställning är planerad till senare under Q1 2020, detta dokument kommer att uppdateras med tekniska detaljer så småningom. "

© 2019 Science X Network