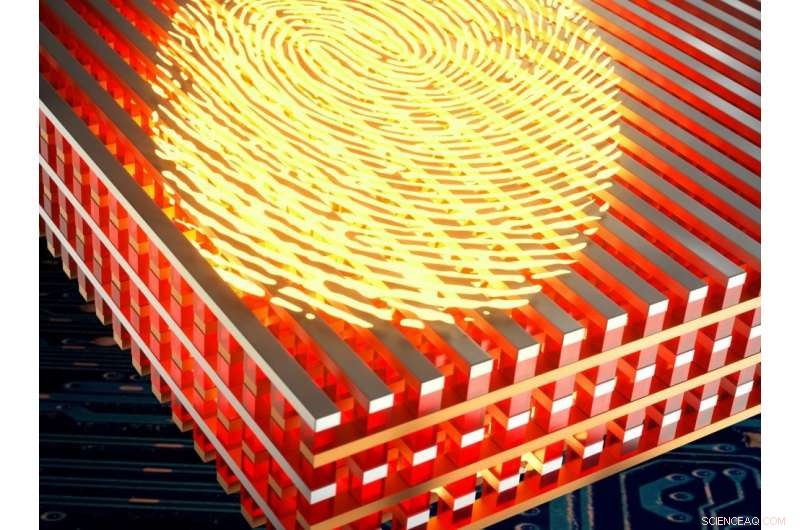

En illustration av en memristor som en cybersäkerhetsanordning som dök upp på omslaget till Nature Electronics . Upphovsman:Brian Long

Medan vi anammar hur Internet of Things redan gör våra liv mer strömlinjeformade och bekväma, cybersäkerhetsrisken med miljontals trådlöst anslutna prylar, enheter och apparater är fortfarande ett stort bekymmer. Även singel, riktade attacker kan leda till stora skador; när it -brottslingar kontrollerar och manipulerar flera noder i ett nätverk, risken för förstörelse ökar.

UC Santa Barbara datavetenskapliga professor Dmitri Strukov arbetar med att ta itu med den senare. Han och hans team vill lägga ett extra lager av säkerhet på det växande antalet internet- och Bluetooth-aktiverade enheter med teknik som syftar till att förhindra kloning, den praxis med vilken noder i ett nätverk replikeras och sedan används för att starta attacker från nätverket. Ett chip som använder jonisk memristor -teknik, det är en analog minneshårdvarulösning på ett digitalt problem.

"Du kan se det som en svart låda, sa Strukov, vars nya papper, "Hårdvara-inneboende säkerhetsprimitiv möjliggjort av analogt tillstånd och olinjära konduktansvariationer i integrerade memristorer, "visas på omslaget till Nature Electronics . På grund av dess natur, chipet är fysiskt oklonbart och kan därmed göra enheten osårbar för kapning, förfalskning eller replikering av cyberbrottslingar.

Nyckeln till denna teknik är memristor, eller minnesmotstånd - en elektrisk motståndsbrytare som kan "komma ihåg" dess motståndstillstånd baserat på dess historik över applicerad spänning och ström. Inte bara kan memristorer ändra sina resultat som svar på deras historier, men varje memristor, på grund av materialets fysiska struktur, är också unik i sitt svar på applicerad spänning och ström. Därför, en krets gjord av memristorer resulterar i en svart låda av olika slag, som Strukov kallade det, med utgångar extremt svåra att förutsäga baserat på ingångarna.

"Tanken är att det är svårt att förutsäga, och för att det är svårt att förutsäga, det är svårt att reproducera, "Sade Strukov. Mängden möjliga ingångar kan resultera i minst lika många utgångar - ju fler memristorer, desto fler möjligheter. Att köra var och en skulle ta mer tid än en angripare rimligen kan behöva klona en enhet, än mindre ett nätverk av dem.

Användningen av memristors i dagens cybersäkerhet är särskilt betydelsefull mot bakgrund av maskininlärningsaktiverad hacking, där teknik för artificiell intelligens tränas för att "lära sig" och modellera inmatningar och utgångar, sedan förutsäga nästa sekvens baserat på dess modell. Med maskininlärning, en angripare behöver inte ens veta vad som händer exakt när datorn är utbildad i en serie ingångar och utgångar från ett system.

"Till exempel, om du har 2 miljoner utgångar och angriparen ser 10, 000 eller 20, 000 av dessa utgångar, han kan, baserat på det, träna en modell som kan kopiera systemet efteråt, "sa Hussein Nili, tidningens huvudförfattare. Den memristiva svarta lådan kan kringgå denna angreppsmetod eftersom den får förhållandet mellan ingångar och utgångar att se slumpmässigt ut för omvärlden även om kretsarnas interna mekanismer är repeterbara nog för att vara tillförlitliga.

"Det måste se slumpmässigt ut, men det bör också vara deterministiskt, " han sa.

Förutom variationen inbäddad i dessa memristorkretsar, andra funktioner inkluderar hög genomströmning, energianvändningens hastighet och ekonomi, vilket gör dem till en idealisk komponent i sakernas energibudget för sakernas internet. Sedan finns det faktum att detta redan är en semi-praktisk teknik som kan användas för att både säkra enhetsidentitet och kryptera information.

"Om vi skalar det lite längre, det kommer att vara hårdvara som kan vara, i många mått, toppmodern, Sa Strukov.

När de fortsätter att förfina denna teknik, Strukov och hans team undersöker om det kommer att bli några driv i egenskaperna över tiden. De utvecklar också "starka" säkerhetsvägar som kräver större memristive kretsar och ytterligare tekniker (lämplig för känslig militär utrustning eller högklassig information), och "svaga" vägar inriktade sig mer på konsumentelektronik och vardagliga prylar - situationer där det sannolikt inte skulle vara värt en angripares tid att spendera timmar eller dagar på att hacka sig in i en enhet.