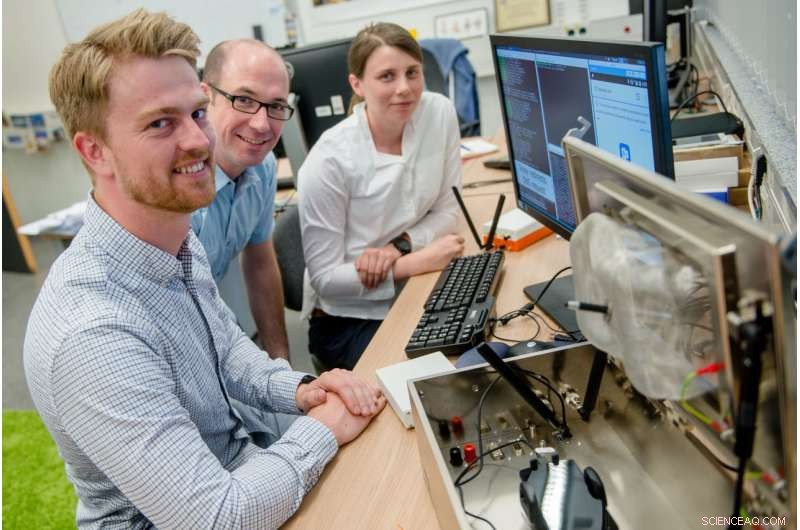

David Rupprecht, Thorsten Holz och Katharina Kohls (från vänster) använder mjukvarudefinierade radioapparater för att testa attacker på LTE-nätverket under labbförhållanden. Kredit:RUB, Marquard

Genom att missbruka säkerhetsbrister i LTE-mobiltelefonistandarden, angripare kan identifiera vilka webbsidor en användare besöker och omdirigera honom till en bluffwebbplats. Det är resultatet av en undersökning gjord av säkerhetsexperter från Horst Görtz-institutet vid Ruhr-Universität Bochum. Alla enheter som använder LTE, även kallad 4G, är drabbade — d.v.s. nästan alla mobiltelefoner och surfplattor, samt vissa hushållsapparater anslutna till nätverket. Svagheterna är omöjliga att stänga; och de är också fortfarande närvarande i den kommande mobiltelefonistandarden 5G, vars standardisering för närvarande pågår. Fortfarande, problemet kan åtgärdas med hjälp av andra säkerhetsmekanismer i webbläsare eller appar.

Fynden har publicerats av David Rupprecht, Katharina Kohls, Prof Dr Thorsten Holz och Prof Dr Christina Pöpper på webbplatsen https://aLTEr-Attack.net.

Omdirigerar användare till fel webbplatser

Nyttolasten som överförs via LTE är krypterad, men dess integritet är inte verifierad. "En angripare kan ändra den krypterade dataströmmen och dirigera om meddelandena till sin egen server utan att varna användaren, " förklarar David Rupprecht. För att göra det, angriparen måste vara i närheten av mobiltelefonen han riktar sig mot. Med hjälp av specialutrustning, han avlyssnar kommunikationen mellan telefonen och basstationen och dirigerar om användaren till en falsk webbplats genom att ändra meddelandena. På den webbplatsen, angriparen kan sedan utföra vilka åtgärder han väljer, inklusive övervakning av lösenorden när de skrivs in.

"Webbplatser och appar som distribuerar HTTPS-säkerhetsprotokollet i rätt konfiguration ger tillräckligt skydd mot omdirigering, " säger Rupprecht. De varnar användaren när han är på väg att omdirigeras till en falsk sida. det är inte möjligt att hindra en angripare från att övervaka viss information och aktiviteter som utförs på mobiltelefonen, till exempel användarens identitet och de webbplatser han tittar på.

Forskarna från Bochum har visat att enbart trafikmönstret — dvs. nyttolastvolymen som skickas av en telefon inom en viss tidsperiod – ger en indikation på vilka webbplatser som användaren tittar på. För att få tillgång till denna information, angriparen behöver inte aktivt avlyssna kommunikationen mellan mobiltelefon och basstation; snarare, enkel passiv inspelning av den överförda metadatan gör susen.

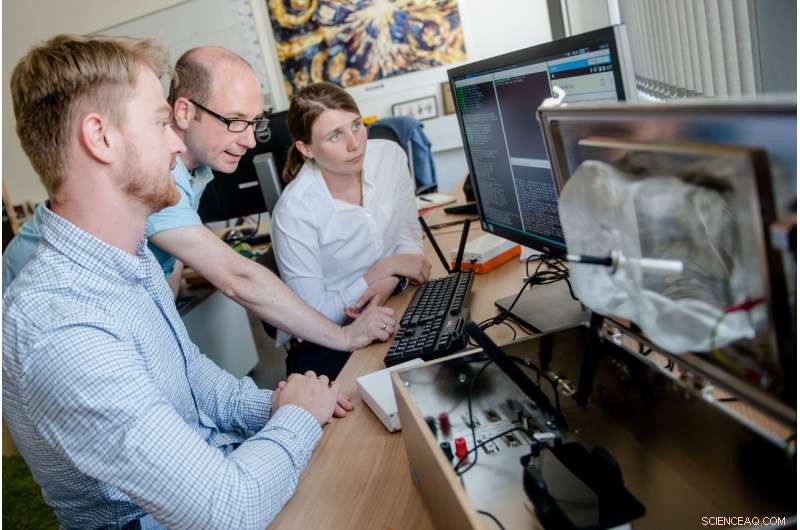

David Rupprecht, Thorsten Holz och Katharina Kohls (från vänster) använder mjukvarudefinierade radioapparater för att testa attacker på LTE-nätverket under labbförhållanden. Kredit:RUB, Marquard

Off-the-shelf utrustning tillräcklig för att utföra attacker

Attackerna som beskrivs ovan kan utföras med kommersiellt tillgänglig utrustning som kan köpas till ett pris av cirka 4, 000 euro. I sina experiment, forskarna använde en PC och två så kallade mjukvarudefinierade radioapparater som möjliggör sändning och mottagning av LTE-signaler. En av enheterna låtsas att telefonen är ett mobiltelefonnätverk; den andra låtsas att det verkliga mobiltelefonnätet är telefonen. Således, systemet kan ändra specifika data, medan huvuddelen av datan överförs oförändrad. Beroende på utrustning, angriparen kan hålla ett avstånd på flera hundra meter från den riktade telefonen under attacken.

"LTE-dokumentationen har visat att ett integritetsskydd som skulle förhindra attacker har medvetet utelämnats, " säger Thorsten Holz. Anledningen:För att genomföra säkerhetsåtgärden, ytterligare fyra byte skulle behöva kopplas till varje nyttolast. "Dataöverföring skulle ha blivit dyrt för nätoperatörerna, och därför ansågs integritetsskydd vara förbrukat, " fortsätter Holz.

I den kommande 5G-mobiltelefonistandarden, generellt integritetsskydd har för närvarande inte föreskrivits. Utvecklare måste konfigurera enheterna korrekt för att skyddet ska bli effektivt. Forskarna förespråkar att som standard täppa till säkerhetsluckan i den nya mobiltelefonistandarden.

Teamet kommer att presentera säkerhetsgapet på IEEE Symposium on Security and Privacy som kommer att äga rum i San Francisco i maj 2019. Studien genomfördes under paraplyet av Bercom-projektet, förkortning för "Blueprint for a pan-European system platform for resilient critical infrastructures".