Upphovsman:University of California - San Diego

Ett team av läkare och datavetenskapare vid University of California har visat att det är lätt att på distans ändra medicinska testresultat genom att attackera sambandet mellan sjukhuslaboratorieutrustning och journalsystem.

Dessa typer av attacker kan mer sannolikt användas mot högprofilerade mål, som statschefer och kändisar, än mot allmänheten. Men de kan också användas av en nationalstat för att lamslå USA:s medicinska infrastruktur.

Forskarna från UC San Diego och UC Davis redogjorde för sina resultat den 9 augusti vid Black Hat 2018 -konferensen i Las Vegas, där de arrangerade en demonstration av attacken. Dubbad pest, attacken är enbart proof-of-concept och kommer inte att släppas för allmänheten. Även om sårbarheterna som forskarna utnyttjade inte är nya, Detta är första gången som ett forskargrupp har visat hur de kan utnyttjas för att äventyra patientens hälsa.

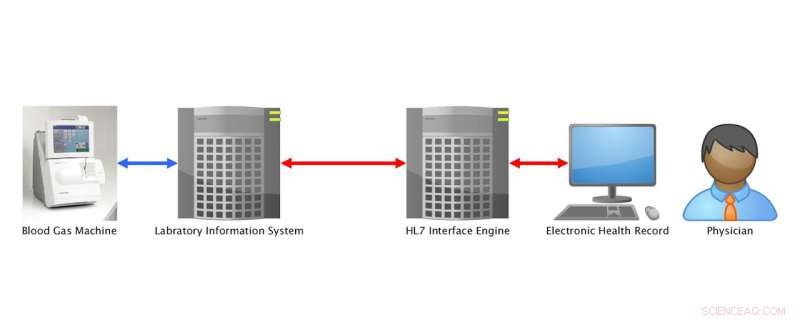

Dessa sårbarheter härrör från de standarder som används för att överföra patientdata inom sjukhusnätverk, känd som standarderna Health Level Seven, eller HL7. I huvudsak språket som gör att alla enheter och system i en medicinsk anläggning kan kommunicera, HL7 utvecklades på 1970 -talet och har förblivit orörd av många av de cybersäkerhetsframsteg som gjorts under de senaste fyra decennierna.

Implementering av standarderna för åldrande medicinsk utrustning av personal med liten eller ingen cybersäkerhetsutbildning har lett till otaliga mängder patientdata som cirkulerar på ett osäkert sätt. Specifikt, data överförs som okrypterad vanlig text på nätverk som inte kräver några lösenord eller andra former av autentisering.

Datahackning på sjukhus har varit i nyheterna de senaste åren. Men forskare vill uppmärksamma hur dessa uppgifter, en gång komprometterad, skulle kunna manipuleras. "Vården skiljer sig från andra sektorer genom att manipulering av kritisk infrastruktur har potential att direkt påverka människors liv, oavsett om det är genom direkt manipulation av själva enheterna eller genom de nätverk som ansluter dem, "skriver forskarna i en vitbok som släpptes i samband med deras Black Hat -demonstration.

Sårbarheterna och metoderna som används för att skapa Pestilence -verktyget har tidigare publicerats. Innovationen här är att kombinera datavetenskapligt kunnande och klinikers kunskap för att utnyttja svagheter i HL7-standarden för att påverka patientvårdsprocessen negativt.

I teamet ingår Dr. Christian Dameff, en akutläkare och klinisk informatiker, och Maxwell Bland, en masterstudent i datavetenskap, båda vid UC San Diego, och Dr Jeffrey Tully, anestesiologin bosatt vid UC Davis Medical Center. Läkare måste kunna lita på att deras data är korrekta, Sa Tully. "Som läkare, Jag syftar till att utbilda mina kollegor att det implicita förtroende vi ger för den teknik och infrastruktur vi använder för att ta hand om våra patienter kan vara felplacerat, och att medvetenhet om och vaksamhet för dessa hotmodeller är avgörande för utövandet av medicin under 2000 -talet, " han sa.

Att säkra data mot manipulation är absolut nödvändigt. "Vi pratar om det här för att vi försöker säkra vårdutrustning och infrastruktur innan medicinska system upplever ett stort misslyckande, "Sa Dameff." Vi måste fixa det här nu. "

Forskare skisserar motåtgärder som medicinska system kan vidta för att skydda sig mot denna typ av attacker.

Pestilensverktyget

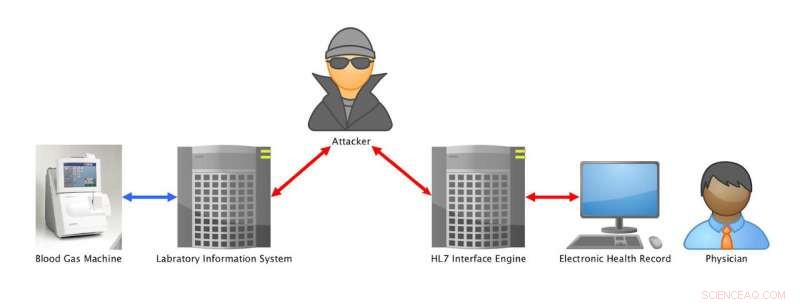

Forskare använde det som kallas en "man i mittenattacken, "där en dator sätter sig mellan laboratoriemaskinen och journalsystemet. Bland, doktorand i datavetenskap vid UC San Diego, automatiserade attacken så att den kunde hantera stora mängder data på distans. Forskare infiltrerade inte ett befintligt sjukhussystem, självklart. Istället, de byggde en testbädd bestående av medicinska laboratorietester, datorer och servrar. Detta gjorde att laget kunde köra tester, såsom blod- och urinanalys, fånga upp testresultaten, ändra dem och skicka sedan den modifierade informationen till ett journalsystem.

Forskare tog normala blodprovsresultat och modifierade dem så att det såg ut som om patienten led av diabetisk ketoacidos, eller DKA, en allvarlig komplikation av diabetes. Denna diagnos skulle få läkare att ordinera ett insulindropp, som hos en frisk patient kan leda till koma, eller till och med döden.

Forskare ändrade också normala blodprovsresultat för att se ut som om patienten hade extremt lågt kalium. Behandling med kalium IV på en frisk patient skulle orsaka hjärtinfarkt, vilket sannolikt skulle vara dödligt.

Forskare använde en "man i mittenattacken" för att fånga upp och modifiera data som överförs från ett laboratorieinformationssystem till ett elektroniskt journalsystem. Upphovsman:University of California - San Diego

Motåtgärder

Forskarna beskriver ett antal steg som sjukhus och myndigheter kan vidta för att skydda den medicinska infrastrukturen i sin Black Hat -vitbok.

Sjukhus måste förbättra sina säkerhetsmetoder. Specifikt, journalsystem och medicinsk utrustning måste vara lösenordsskyddade och säkrade bakom en brandvägg. Varje enhet och system i nätverket behöver begränsas till att kommunicera med endast en server, att begränsa hackarnas möjligheter att tränga in i sjukhusnätverk. Detta kallas "nätverkssegmentering" och är det bästa sättet att skydda medicinsk infrastruktur, sa Bland, datavetenskaplig doktorand vid Jacobs School of Engineering vid UC San Diego.

Forskare vill också öka medvetenheten om en ny standard som kan ersätta HL7:den snabba sjukvårdens interoperabilitetsresurs, eller FHIR, skulle möjliggöra krypterad kommunikation inuti sjukhusnätverk.

Sjukhusets IT -personal måste göras medveten om cybersäkerhetsfrågor och utbildas för att införa försvar mot potentiella attacker, sa forskare. Till exempel, IT -personal behöver veta hur man konfigurerar nätverk och servrar för att stödja kryptering. Forskare pekar på en rapport från 2017 från en arbetsgrupp för hälsa och mänskliga tjänster som säger att 80 procent av sjukhusets IT -personal inte är utbildade i cybersäkerhet.

Dessutom, cybersäkerhet måste bli en del av FDA:s godkännandeprocess för vårdutrustning, sa forskarna. Tillverkare bör uppmuntras att använda de nyaste och säkraste operativsystemen. Till exempel, i dag, många medicinska enheter fortfarande körs på Windows XP, ett operativsystem som släpptes 2001 och inte längre stöds av Microsoft - vilket innebär att sårbarheter inte åtgärdas. Dessa enheter kan inte enkelt uppgraderas eftersom de skulle behöva tas offline, vilket skulle äventyra patientvården. Dessutom, vissa enheter är för uppmanade att uppgraderas.

"Arbetar tillsammans, vi kan öka medvetenheten om säkerhetsproblem som har potential att påverka patientvården och sedan utveckla lösningar för att åtgärda dem, "UC Davis 'Tully sa.