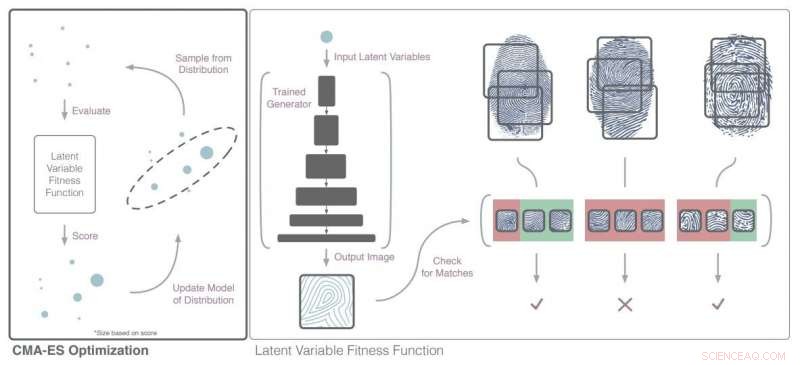

Latent Variable Evolution med ett utbildat nätverk. Till vänster finns en översikt över CMA-ES på hög nivå och rutan till höger visar hur de latenta variablerna utvärderas. Kredit:arXiv:1705.07386 [cs.CV] https://arxiv.org/abs/1705.07386

Biometriska systemnyheter:Falska fingeravtryck kan imitera riktiga. Ett neuralt nätverk har lyckats ta bort falska fingeravtryck - just dessa fingeravtryck som är designade för att fungera som huvudnycklar för din identifiering.

Arbetet är av forskare, och de presenterade sitt papper på en biometrisäkerhetskonferens i Los Angeles. "DeepMasterPrints:Generera MasterPrints för ordboksattacker via Latent Variable Evolution" finns uppe på arXiv-servern. Nästan alla författartillhörigheter är från New York University med en annan tillhörighet från Michigan State University. NVIDIA donerade processorer för sin forskning.

Kärnan i deras forskning är en maskininlärningsteknik, DeepMasterPrints, vilket är vad de falska trycken handlar om. Forskarna skrev att "Experiment med tre olika fingeravtrycksmatchare och två olika datauppsättningar visar att metoden är robust och inte beroende av artefakterna hos någon speciell fingeravtrycksmatchare eller datauppsättning."

Så vilka vägar till fejk hittade forskarna upp?

Alex Hern, teknikreporter för Väktaren , gick igenom tekniken:de flesta fingeravtrycksläsare läser inte hela fingret på en gång, han sa.

Läsarna gör sin avbildning på en del av fingret som rör vid skannern. Hern sa att jämförelsen äger rum av den partiella skanningen mot de partiella uppgifterna. Här är saken:"Det betyder att en angripare måste matcha bara ett av tiotals eller hundratals sparade partiella fingeravtryck för att få åtkomst."

Ytterligare ett element som fungerar i falska försök är hur vissa funktioner i fingeravtryck är vanligare än andra. "Det betyder att ett falskt tryck som innehåller många mycket vanliga egenskaper är mer sannolikt att matcha med andra fingeravtryck än en ren slump skulle antyda, sa Hern.

Med dessa svagheter, de använde en teknik som fungerade för deras ändamål. Förfalskningarna som de skapade såg övertygande ut som ett riktigt fingeravtryck - för ett mänskligt öga. Detta är anmärkningsvärt eftersom en tidigare teknik "skapade taggiga, rätvinkliga fingeravtryck som skulle lura en skanner men inte en visuell inspektion, sa Hern.

Maskininlärningstekniken var Generative Adversarial Network. Tekniken lyckades med att skapa fingeravtryck som matchade så många partiella fingeravtryck som möjligt. (Prasad Ramesh i Packt :"Ett GAN-nätverk tränas över en datauppsättning av fingeravtryck, sedan söker LVE de latenta variablerna i generatornätverket efter en fingeravtrycksbild som maximerar matchningschansen. Denna matchning är bara framgångsrik när ett stort antal olika identiteter är inblandade, vilket innebär att specifika individuella attacker inte är så troliga.")

Metoden jämförs med en "ordboksattack" mot lösenord, där en hacker kör en förgenererad lista med vanliga lösenord mot ett säkerhetssystem.

Som Hern påpekade, attackerna kanske inte kan bryta sig in på specifika konton men "när de används mot konton i stor skala, de genererar tillräckligt många framgångar för att vara värda ansträngningen."

Vad säger säkerhetsexperter som reaktion på deras presentation: Naken säkerhet sa fynden var lite oroande.

"Om någon utvecklade detta till en fungerande exploit, kanske genom att skriva ut bilderna med kapacitivt bläck, det kan ge problem för många system för fingeravtrycksigenkänning, sa Danny Bradbury in Naken säkerhet .

Ja, men det leder till den stora frågan:Ska vi bara avfärda fingeravtryck som ett identifieringsverktyg?

Sam Medley, Anteckningsbokcheck , skulle säga, Nej, forskningsresultaten ogiltigförklarar inte fingeravtrycksläsare som en säkerhetsåtgärd. Medley skrev, "Forskarna erkänner fritt att även om någon så småningom kunde använda något som DeepMasterPrints för att hacka sig in i något som en smartphone eller dator, de skulle behöva göra mycket arbete för att optimera AI:n för ett specifikt system."

Faktiskt, författarna själva underströk värdet av deras tillvägagångssätt. "Utöver tillämpningen av att generera DeepMasterPrints, detta dokument visar framgångsrikt användbarheten av att söka i det latenta utrymmet i ett generatornätverk efter bilder, eller andra artefakter, som uppfyller ett givet mål. Den här idén är förvånansvärt underutforskad och kan vara användbar i beräkningskreativitetsforskning såväl som andra säkerhetsdomäner."

© 2018 Science X Network