Koder kan vara enkla – eller avancerade. Kredit:Derek Rose/flickr.com, CC BY

Cybersäkerhetsforskare och analytiker är med rätta oroliga över att en ny typ av dator, baserad på kvantfysik snarare än mer standardelektronik, kunde bryta de flesta moderna kryptografi. Effekten skulle vara att göra kommunikationen lika osäkra som om de inte alls var kodade.

Lyckligtvis, hotet hittills är hypotetiskt. De kvantdatorer som finns idag är inte kapabla att bryta några vanliga krypteringsmetoder. Betydande tekniska framsteg krävs innan de kommer att kunna bryta de starka koderna i utbredd användning runt internet, enligt en ny rapport från National Academy of Sciences.

Fortfarande, det finns anledning till oro. Den kryptografi som ligger till grund för modern internetkommunikation och e-handel kan en dag ge efter för en kvantattack. För att förstå risken och vad som kan göras åt det, det är viktigt att titta närmare på digital kryptografi och hur den används – och trasig.

Grunderna i kryptografi

När det är mest grundläggande, kryptering är handlingen att ta en original bit av information – ett meddelande, till exempel – och att följa en rad steg för att förvandla det till något som ser ut som trams.

Dagens digitala chiffer använder komplexa matematiska formler för att omvandla tydlig data till – och ut ur – säkert krypterade meddelanden som ska lagras eller överföras. Beräkningarna varierar beroende på en digital nyckel.

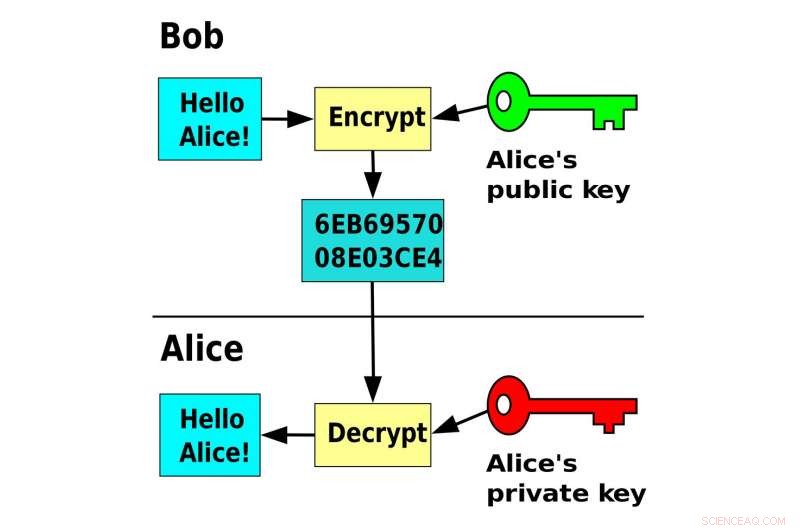

Det finns två huvudtyper av kryptering – symmetrisk, där samma nyckel används för att kryptera och dekryptera data; och asymmetrisk, eller offentlig nyckel, som involverar ett par matematiskt länkade nycklar, en delad offentligt för att låta människor kryptera meddelanden för nyckelparets ägare, och den andra lagras privat av ägaren för att dekryptera meddelanden.

Symmetrisk kryptografi är betydligt snabbare än kryptografi med offentliga nyckel. Av denna anledning, den används för att kryptera all kommunikation och lagrad data.

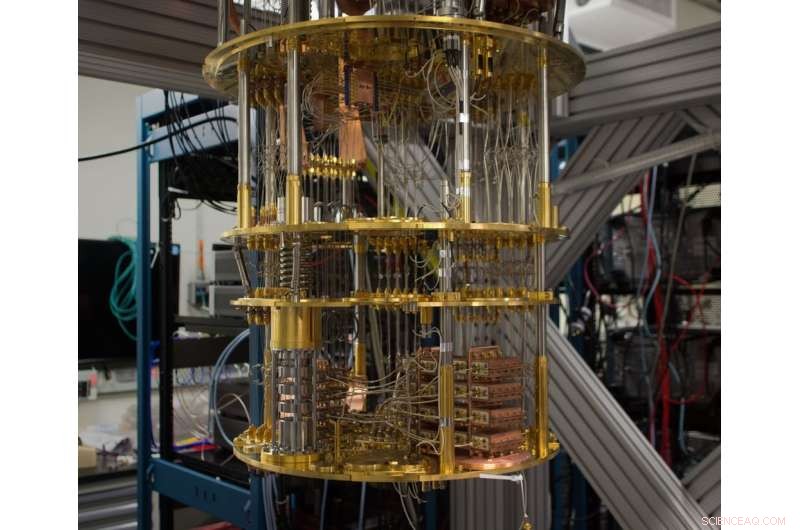

Insidan av en IBM kvantdator. Kredit:IBM Research, CC BY-ND

Public-key kryptografi används för att säkert utbyta symmetriska nycklar, och för digital autentisering – eller signering – meddelanden, dokument och certifikat som parar offentliga nycklar med sina ägares identiteter. När du besöker en säker webbplats – en som använder HTTPS – använder din webbläsare kryptografi med publik nyckel för att autentisera webbplatsens certifikat och för att ställa in en symmetrisk nyckel för att kryptera kommunikation till och från webbplatsen.

Matematiken för dessa två typer av kryptografi är helt olika, vilket påverkar deras säkerhet. Eftersom praktiskt taget alla internetapplikationer använder både symmetrisk och publik nyckelkryptering, båda formerna måste vara säkra.

Bryter koder

Det enklaste sättet att bryta en kod är att prova alla möjliga nycklar tills du får den som fungerar. Konventionella datorer kan göra detta, men det är väldigt svårt. I juli 2002 till exempel, en grupp meddelade att de hade hittat en 64-bitars nyckel – men ansträngningen tog mer än 300, 000 personer över fyra och ett halvt års arbete. En nyckel dubbelt så lång, eller 128 bitar, skulle ha 2¹²⁸ möjliga lösningar – mer än 300 undecilioner, eller en 3:a följt av 38 nollor. Till och med världens snabbaste superdator skulle behöva biljoner år för att hitta rätt nyckel.

En kvantberäkningsmetod som kallas Grovers algoritm, dock, påskyndar processen, att förvandla den 128-bitarsnyckeln till den kvantberäkningsmässiga motsvarigheten till en 64-bitarsnyckel. Försvaret är enkelt, dock:gör nycklarna längre. En 256-bitars nyckel, till exempel, har samma säkerhet mot en kvantattack som en 128-bitars nyckel har mot en konventionell attack.

Hantering av system med offentliga nyckel

Kryptografi med offentlig nyckel, dock, utgör ett mycket större problem, på grund av hur matematiken fungerar. Algoritmerna som är populära idag, RSA, Diffie-Hellman och elliptisk kurva, alla gör det möjligt att börja med en publik nyckel och matematiskt beräkna den privata nyckeln utan att prova alla möjligheter.

För RSA, till exempel, den privata nyckeln kan beräknas genom att faktorisera ett tal som är produkten av två primtal – eftersom 3 och 5 är för 15.

Ett par nycklar kan hjälpa främlingar att utbyta säkra meddelanden. Kredit:David Göthberg/Wikimedia Commons

Än så länge, kryptering med offentliga nyckel har varit oknäckbar genom att använda mycket långa nyckelpar – som 2, 048 bitar, vilket motsvarar ett tal som är 617 decimalsiffror långt. Men tillräckligt avancerade kvantdatorer kan knäcka till och med 4, 096-bitars nyckelpar på bara några timmar med en metod som kallas Shors algoritm.

Det är för framtidens idealiska kvantdatorer. Det största antalet räknat hittills på en kvantdator är 15 – bara 4 bitar långt.

National Academies studie konstaterar att de kvantdatorer som nu är i drift har för lite processorkraft och är för felbenägna för att knäcka dagens starka koder. De framtida kodbrytande kvantdatorerna skulle behöva 100, 000 gånger mer processorkraft och en felfrekvens som är 100 gånger bättre än vad dagens bästa kvantdatorer har uppnått. Studien förutsäger inte hur lång tid dessa framsteg kan ta - men den förväntade sig inte att de skulle ske inom ett decennium.

Dock, risken för skada är enorm. Om dessa krypteringsmetoder är trasiga, människor kommer inte att kunna lita på data de överför eller tar emot över internet, även om den är krypterad. Motståndare kommer att kunna skapa falska certifikat, ifrågasätter giltigheten av alla digitala identiteter online.

Kvantresistent kryptografi

Lyckligtvis, forskare har arbetat med att utveckla algoritmer med offentlig nyckel som kan motstå kodbrytande ansträngningar från kvantdatorer, bevara eller återställa förtroendet för certifikatutfärdare, digitala signaturer och krypterade meddelanden.

I synnerhet, U.S. National Institute of Standards and Technology utvärderar redan 69 potentiella nya metoder för vad de kallar "postkvantkryptografi". Organisationen förväntar sig att ha ett utkast till standard till 2024, om inte tidigare, som sedan skulle läggas till i webbläsare och andra internetappar och -system.

I princip, symmetrisk kryptografi kan användas för nyckelutbyte. Men detta tillvägagångssätt beror på säkerheten hos betrodda tredje parter för att skydda hemliga nycklar, kan inte implementera digitala signaturer, och skulle vara svårt att tillämpa på internet. Fortfarande, den används i hela GSM-mobilstandarden för kryptering och autentisering.

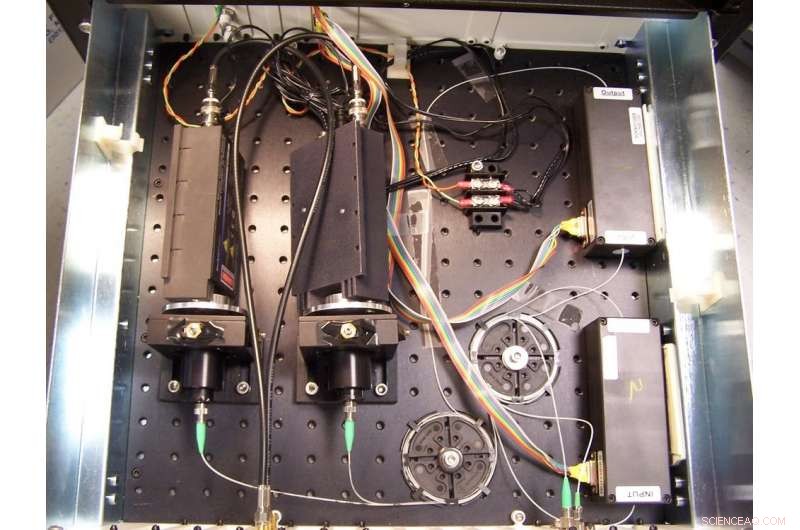

En titt inuti en prototyp av hårdvaran som utbyter kvantkrypteringsnycklar. Kredit:National Institute of Standards and Technology/Wikimedia Commons

Ett annat alternativ till kryptografi med publik nyckel för nyckelutbyte är kvantnyckeldistribution. Här, kvantmetoder används av sändaren och mottagaren för att upprätta en symmetrisk nyckel. Men dessa metoder kräver speciell hårdvara.

Okrossbar kryptografi betyder inte säkerhet

Stark kryptografi är avgörande för den övergripande individuella och samhälleliga cybersäkerheten. Det ger grunden för säker överföring och datalagring, och för autentisering av pålitliga kopplingar mellan människor och system.

Men kryptografi är bara en del av en mycket större kaka. Att använda den bästa krypteringen hindrar inte en person från att klicka på en vilseledande länk eller öppna en skadlig fil bifogad till ett e-postmeddelande. Kryptering kan inte heller försvara sig mot de oundvikliga mjukvarubristerna, eller insiders som missbrukar sin tillgång till data.

Och även om matematiken var okrossbar, det kan finnas svagheter i hur kryptografi används. Microsoft, till exempel, identifierade nyligen två appar som oavsiktligt avslöjade sina privata krypteringsnycklar för allmänheten, gör deras kommunikation osäker.

Om eller när kraftfull kvantberäkning kommer, det utgör ett stort säkerhetshot. Eftersom processen att anta nya standarder kan ta år, det är klokt att planera för kvantresistent kryptografi nu.

Den här artikeln är återpublicerad från The Conversation under en Creative Commons-licens. Läs originalartikeln.