Illustration av hemlig D2C-princip:samma ram på skärmen har både högkvalitativa visuellt märkbara bilddata och omärkligt hemligt meddelande. Kredit:arXiv:2002.01078 [cs.CR]

Data kan stjälas från en luftgap persondator bara genom att använda variationer i skärmens ljusstyrka. Forskare vid Ben-Gurion University skrev en artikel om det.

Som teamet definierar dem, "Air-gapped datorer är system som hålls isolerade från Internet eftersom de lagrar eller behandlar känslig information."

Att de har kommit på ännu en upptäckt om hur man kan lossa känslig data från en dator kom inte som någon chock för Naken säkerhet , som insåg att "Forskare vid Ben-Gurion University of the Negev har gjort sig ett namn för att ta reda på hur man får ut data från datorer med luftglapp. De har hittat på sätt att kommunicera med hjälp av högtalare, blinkande lysdioder på datorer, infraröda ljus i övervakningskameror, och till och med datorfläktar."

Graham Cluley skriver in Snubbeltråd räknade, ok, "Det kanske inte är det mest effektiva sättet att stjäla data från en organisation, än mindre det mest praktiska, men forskare vid Ben-Gurion University i Israel har återigen detaljerat ett fantasifullt sätt att exfiltrera information från en dator med luftspalt."

Mordechai Guri, chef för forskningscentret för cybersäkerhet vid Ben-Gurion University i Israel, " pratade om processen, Shane McGlaun in HotHardware hade några detaljer. Hacket var möjligt via något som kallas en "dold optisk kanal". Det tillät datastöld från datorer med luftglapp "utan att behöva nätverksanslutning eller fysiskt kontakta enheterna."

Hur så? Geek.com's Jordan Minor:"Genom att infektera måldatorn med rätt skadlig programvara, bildskärmen ändrar sedan subtilt ljusstyrkan på LCD-skärmen."

Tjuven registrerar informationen som kommuniceras genom dessa förändringar i ljusstyrka och kan stjäla vilken känslig information som helst.

Mohit Kumar in Hacker News hänvisade till den grundläggande idén bakom kodning och avkodning av data, där skadlig programvara kodar den insamlade informationen som en ström av byte och sedan modulerar den som "1" och "0"-signaler. I det här attackfallet, tjuven använder små förändringar i LCD-skärmens ljusstyrka för att modulera binär information i mönster.

Matthew Humphries in PCMag förklarade också vad processen handlade om:

"Att stjäla data från den infekterade maskinen uppnås genom att koda informationen och överföra den med hjälp av skärmens ljusstyrkaändringar i ett sekventiellt mönster, vilket är väldigt likt hur morsekod fungerar. Det enda andra kravet för att detta ska fungera är en kamera riktad mot displayen som antingen kan spela in eller streama mönstret som sänds. När mönstret har tagits emot, det kan konverteras tillbaka till meningsfull data."

Datorskärmen fungerar i sin tur som ett nyckelverktyg.

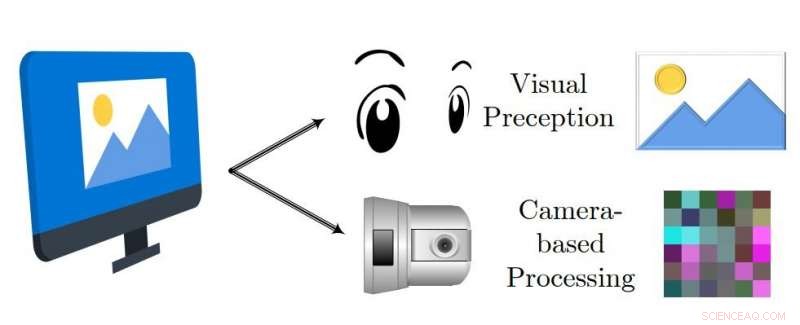

Angriparen kan samla in dataströmmen, sa Kumar, "med videoinspelning av den komprometterade datorns skärm, tagen av en lokal övervakningskamera, smartphone kamera, eller en webbkamera och kan sedan rekonstruera exfiltrerad information med hjälp av bildbehandlingstekniker."

Forskarnas artikel har titeln "BRIGHTNESS:Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness, "och författarna är Mordechai Guri, Dima Bykhovsky och Yuval Elovici. Tidningen finns uppe på arXiv.

I deras tidning, de noterade att den optiska hemliga kanalen var osynlig – och till och med kunde fungera medan användaren arbetade på datorn. Bollen ligger hos hackaren. "De små förändringarna i ljusstyrkan är osynliga för människor men kan återställas från videoströmmar tagna av kameror som en lokal säkerhetskamera, smartphonekamera eller en webbkamera, " konstaterade de.

Ja, det finns motåtgärder och författarna föreslog flera.

Inkluderade i deras motåtgärdsidéer var "organisationspolitik som syftade till att begränsa tillgängligheten för känsliga datorer" genom att placera dem i säkra områden, och där endast behörig personal fick komma åt dem.

Alla typer av kameror, sa en annan, skulle vara förbjudet inom omkretsen av vissa restriktionsområden.

En annan motåtgärd tog formen av en polariserad film som täckte skärmen. Även om användaren fick en klar sikt, "människor och kameror på avstånd" skulle se en mörk skärm.

Cyber Security Labs vid Ben-Gurion University publicerade en videodemo den 4 februari. I den här demon, skärmen exfiltrerade i hemlighet texten till "Nalle Puh" av A.A. Milne.

Videon väckte kommentarer, Till exempel, Varför lägga ut allt detta?

"Du gör inget annat än att skada andra genom att göra denna information tillgänglig, " sa en kommentar....Du gör säkerhetsgemenskapen och allmänheten en björntjänst genom att publicera innehåll öppet som detta."

Dock, en annan kommentar påpekade att detta inte var ett tillverkarproblem, och "är verkligen inte något som bara kan lappas. Det här använder en normal funktion, skärmens ljusstyrka. Att låsa ned alla programs förmåga att justera skärmens ljusstyrka skulle göra mer skada än nytta."

Ytterligare en kommentar kom till forskargruppens försvar. "Det är viktigt att ta upp det här och göra dem offentliga, så vi kan komma med motåtgärder."

Under tiden, hur oroande är detta datorproblem?

Minor delade sitt perspektiv på forskningsresultaten:"Detta är mer en övning i vad som är möjligt snarare än vad som är genomförbart, " skrev han. Minor sa att ett sådant hack behöver "så mycket tidigare installation att ingen bedragare kommer att bara slumpmässigt göra det mot dig från ingenstans." Minor noterade att "du fortfarande måste få in skadlig programvara där på något sätt som genom ett medvetet fysisk USB-enhet."

Cluley gjorde en liknande kommentar. "Det känns som en oerhört mycket ansträngning att gå till, och långt bortom den typiska cyberkriminella lusten. Min känsla är att i många fall, om du verkligen ville få tafsarna på datan på den datorn, så kan det finnas enklare sätt att få tag på det än så här."

Mohit Kumar in Hacker News vägde in. Teknikerna kan låta "teoretiska och värdelösa för många, " han skrev, men när det gäller mål med högt värde, dessa "kan spela en viktig roll för att exfiltrera känslig data från en infekterad men luftglappad dator."

Faktiskt, det var Cluley som ställde tankar om hur angripare kan fungera, hur opraktisk upplägget än lät. "Tänka, till exempel, skadlig programvara planterad på ett USB-minne som är känt för att användas av personal som använder datorn, eller möjligheterna till inblandning som kan ha gjort sig tillgängliga i försörjningskedjan, eller om en anställd i den riktade organisationen i hemlighet arbetade för angriparna."

Ändå, Cluleys dom var fortfarande denna:"Kort sagt, full poäng för kreativitet - men det här är inte ett hot jag kommer att förlora någon sömn över."

Ser ut som Naken säkerhet skulle inte argumentera. "I sista hand, detta är intressant akademisk forskning, med tonvikt på "akademiskt".

© 2020 Science X Network