Kredit:CC0 Public Domain

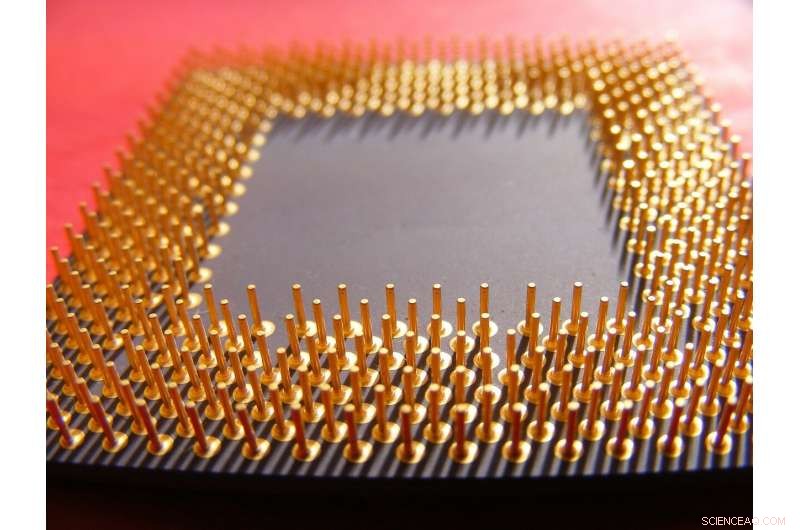

Forskare vid Graz University of Technology avslöjade nyligen att AMD-processorer som går så långt tillbaka som i början av 2010-talet är känsliga för sidokanalattacker. Forskare har nu visat att ett par infiltrationsmetoder - gemensamt kallade "Take A Way" - kan komma åt AES-krypteringsnycklar.

Take A Way består av ett par sidokanalattacker som kallas Collide+Probe och Load+Reload, och fick så namnet eftersom dessa attacker äventyrar sättet prediktorn i nivå 1-cachen hos AMD:s processorenheter. Designad för att öka den övergripande effektiviteten av cacheåtkomstmekanismerna i denna hårdvara, hur prediktorn utnyttjas av Take A Way för att läcka innehållet i värdefullt minne. Specifikt, cache-vägsprediktorn används för att förutsäga var data finns i processorn för att avgöra när dess data nås.

Varje sidoattack har en speciell styrka för att dra fördel av sättet prediktorn. Load+Reload kan i smyg använda en AMD-processors delade minne utan att störa dess cache-linje. Collide+Probe gör det möjligt för angripare att övervaka åtkomsten till minnet utan kunskap om dess delade minne eller fysiska adress.

Kollektivt, dessa infiltratörer kan göra mycket skada på den påstådda säkerheten hos AMD-processorer, inklusive utbyte av data mellan program i samma kärna, bygga hemliga kanaler mellan mjukvarudelar som inte ska kommunicera, och bryta randomisering av adressutrymmeslayout (ASLR) för att få tillgång till minne.

Faktiskt, forskare kunde demonstrera många av dessa förmågor i en mängd olika miljöer, inklusive molnbaserade virtuella maskiner och populära webbläsare som Firefox och Chrome.

Enligt forskarna, Take A Way användes för att "demonstrera en hemlig kanal med upp till 588,9 kB/s, som vi också använder i en Spectre-attack för att exfiltrera hemlig data från kärnan. Vidare, vi presenterar en nyckelåterställningsattack från en sårbar kryptografisk implementering. Vi visar också en entropi-reducerande attack på ASLR av kärnan i ett helt patchat Linux-system, hypervisorn, och vårt eget adressutrymme från JavaScript."

Tidningen förklarar också att det ska vara möjligt att skydda AMD:s processorer från Take A Way. Dessa svagheter kan sannolikt åtgärdas med firmwarefixar, en lösning som har visat sig användbar för liknande sårbarheter i bearbetningsenheter för Spectre och Meltdown-attacker. I de flesta fallen, uppdatering av firmware tar en vägtull på hårdvarans prestanda. Fysiska uppdateringar av den underliggande arkitekturen kan vara till hjälp, också.

Forskarna indikerade också att de gjorde representanter på AMD medvetna om dessa sårbarheter i augusti förra året. Dock, chipleverantören har ännu inte utfärdat ett offentligt svar eller en lösning på problemet.

© 2020 Science X Network