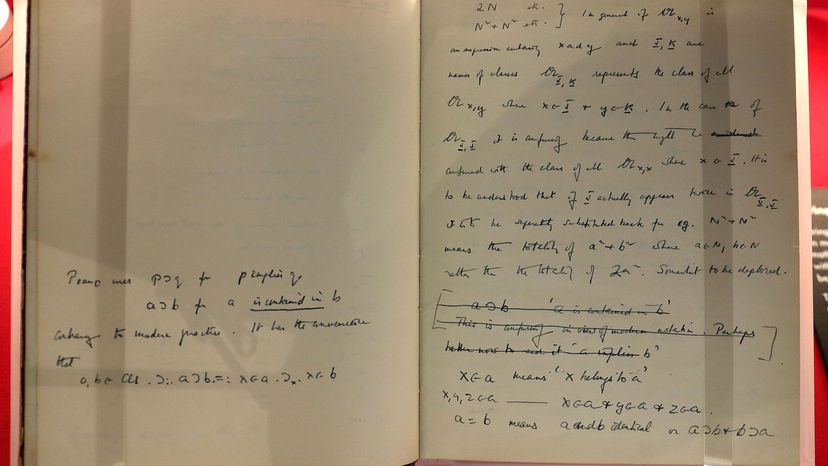

Denna närbild visar några skrifter från anteckningsboken till Enigma -kodbrytaren Alan Turing, som spelade en viktig roll i att bryta koder under andra världskriget. Chris Radburn/PA Images via Getty Images

Denna närbild visar några skrifter från anteckningsboken till Enigma -kodbrytaren Alan Turing, som spelade en viktig roll i att bryta koder under andra världskriget. Chris Radburn/PA Images via Getty Images Information är en viktig vara. Nationer, företag och individer skyddar hemlig information med kryptering, med olika metoder, allt från att ersätta en bokstav med en annan till att använda ett komplex algoritm för att kryptera ett meddelande. På andra sidan informationsekvationen finns människor som använder en kombination av logik och intuition för att avslöja hemlig information. Dessa människor är kryptanalytiker , också känd som kodbrytare .

Carston Müller, SXC

Binär kod är grunden för många moderna chiffer.

En person som kommunicerar genom hemligt skrivande kallas a kryptograf . Kryptografer kan använda koder, chiffer eller en kombination av båda för att hålla meddelanden säkra från andra. Vad kryptografer skapar, kryptanalytiker försöker lösa upp.

Under hela kryptografins historia, människor som skapade koder eller chiffer var ofta övertygade om att deras system var okrossbara. Kryptanalytiker har bevisat att dessa människor har fel genom att förlita sig på allt från den vetenskapliga metoden till en lycklig gissning. I dag, även de otroligt komplexa krypteringsscheman som är vanliga vid internettransaktioner kan ha en begränsad livslängd - kvantberäkning kan göra att lösa sådana svåra ekvationer snabbt.

För att lära dig hur kodbrytare sprickar hemliga meddelanden, du behöver veta hur människor skapar koder. I nästa avsnitt, vi lär oss om några av de tidigaste försöken att dölja meddelanden.

Innehåll

Även om historiska fynd visar att flera gamla civilisationer använde element av chiffer och koder i sitt skrivande, kodsexperter säger att dessa exempel var avsedda att ge budskapet en känsla av betydelse och formalitet. Personen som skriver meddelandet är avsett för att hans publik ska kunna läsa det.

Grekarna var en av de första civilisationerna som använde chiffer för att kommunicera i hemlighet. En grekisk forskare vid namn Polybius föreslog ett system för att kryptera ett meddelande där en kryptograf representerade varje bokstav med ett par siffror från en till fem med en 5-till-5-kvadrat (bokstäverna I och J delade en kvadrat). Polybius -torget (ibland kallat schackbrädan) ser ut så här:

123451ABCDE2FGHI/JK3LMNOP4QRSTU5VWXYZEn kryptograf skulle skriva bokstaven "B" som "12". Bokstaven O är "34". För att kryptera frasen "Hur saker fungerar, "kryptografen skulle skriva" 233452 4344452121 5234422543. "Eftersom han ersätter varje bokstav med två siffror, det är svårt för någon som inte känner till koden att avgöra vad detta meddelande betyder. Kryptografen kan göra det ännu svårare genom att blanda ihop ordningen på bokstäverna istället för att skriva dem alfabetiskt.

Julius Caesar uppfann en annan tidig chiffer - en som var mycket enkel och ändå förvirrade hans fiender. Han skapade krypterade meddelanden genom att ändra alfabetets ordning med ett visst antal bokstäver. Till exempel, om du skulle flytta det engelska alfabetet ner tre platser, bokstaven "D" skulle representera bokstaven "A, "medan bokstaven" E "skulle betyda" B "och så vidare. Du kan visualisera den här koden genom att skriva de två alfabeten ovanpå varandra med motsvarande klartext och chiffer som matchar så här:

PlaintextabcdefghijklmCipherDEFGHIJKLMNOPPlaintextnopqrstuvwxyzCipherQRSTUVWXYZABCLägg märke till att krypteringsalfabetet sveper runt till "A" efter att ha nått "Z." Med hjälp av detta krypteringssystem, du kan kryptera frasen "How Stuff Works" som "KRZ VWXII ZRUNV."

Båda dessa system, Polybius -torget och Caesar -skiftet, utgjorde grunden för många framtida krypteringssystem.

I nästa avsnitt, vi kommer att titta på några av dessa mer avancerade krypteringsmetoder.

Efter det romerska rikets fall, västvärlden gick in i det vi nu kallar den mörka medeltiden. Under denna tid, stipendiet minskade och kryptografi led samma öde. Det var inte förrän i renässansen som kryptografi igen blev populärt. Renässansen var inte bara en period av intensiv kreativitet och lärande, men också av intriger, politik, krigföring och bedrägeri.

Kryptografer började söka efter nya sätt att kryptera meddelanden. Caesar Shift var för lätt att knäcka - med tillräckligt med tid och tålamod, nästan vem som helst kunde avslöja klartext bakom den krypterade texten. Kungar och präster anlitade forskare för att hitta på nya sätt att skicka hemliga meddelanden.

En sådan forskare var Johannes Trimethius, som föreslog att lägga upp alfabetet i en matris, eller tablå . Matrisen var 26 rader lång och 26 kolumner bred. Den första raden innehöll alfabetet som det normalt skrivs. Nästa rad använde en Caesar Shift för att flytta alfabetet över ett mellanslag. Varje rad flyttade alfabetet en annan plats så att den sista raden började med "Z" och slutade med "Y." Du kan läsa alfabetet normalt genom att titta över den första raden eller nedåt i den första kolumnen. Det ser ut så här:

Trimethius slutade inte där - han föreslog att kryptografer krypterade meddelanden genom att använda den första raden för den första bokstaven, andra raden för den andra bokstaven, och så vidare ner på tablån. Efter 26 på varandra följande brev, kryptografen skulle börja tillbaka på första raden och arbeta ner igen tills han hade krypterat hela meddelandet. Med denna metod, han kunde kryptera frasen "Hur saker fungerar" som "HPY VXZLM EXBVE."

Trimethius tablå är ett bra exempel på en polyalfabetisk chiffer . De flesta tidiga chiffer var monoalfabetisk , vilket betyder att ett chifferalfabet ersatte klartextalfabetet. En polyalfabetisk chiffer använder flera alfabet för att ersätta klartext. Även om samma bokstäver används i varje rad, bokstäverna i den raden har en annan betydelse. En kryptograf krypterar ett klartext "A" i rad tre som ett "C, "men ett" A "i rad 23 är ett" W. "Trimethius system använder därför 26 alfabet - en för varje bokstav i det normala alfabetet.

I nästa avsnitt, vi lär oss hur en forskare vid namn Vigenère skapade en komplex polyalfabetisk chiffer.

I slutet av 1500 -talet, Blaise de Vigenère föreslog ett polyalfabetiskt system som är särskilt svårt att dechiffrera. Hans metod använde en kombination av Trimethius -tablån och a nyckel- . Nyckeln bestämde vilken av alfabeten i tabellen som dechiffraren ska använda, men var inte nödvändigtvis en del av själva budskapet. Låt oss titta på Trimethius -tablån igen:

Låt oss anta att du krypterar ett meddelande med nyckelordet "CIPHER". Du skulle kryptera den första bokstaven med hjälp av "C" -raden som en guide, med bokstaven som finns i skärningspunkten mellan "C" -raden och motsvarande bokstavs kolumn. För den andra bokstaven, du använder raden "jag", och så vidare. När du använder raden "R" för att kryptera en bokstav, du skulle börja tillbaka på "C". Med hjälp av detta nyckelord och denna metod, du kan kryptera "Hur saker fungerar" på detta sätt:

KeyCIPHERCIPHERCPlainHOWSTUFFWORKSCipherJWLZXLHNLVVBUDitt krypterade meddelande skulle läsa, "JWL ZXLHN LVVBU." Om du vill skriva ett längre meddelande, du skulle upprepa nyckeln om och om igen för att kryptera din klartext. Mottagaren av ditt meddelande måste känna till nyckeln i förväg för att dechiffrera texten.

Vigenère föreslog ett ännu mer komplext system som använde en inledande bokstav följt av själva meddelandet som nyckeln. Den första bokstaven betecknade raden som kryptografen först använde för att börja meddelandet. Både kryptografen och mottagaren visste i förväg vilken inledande bokstav som skulle användas. Denna metod gjorde sprickning av chiffer extremt svårt, men det var också tidskrävande, och ett fel tidigt i meddelandet kan förvränga allt som följde. Medan systemet var säkert, de flesta tyckte att det var för komplext för att använda det effektivt. Här är ett exempel på Vigenères system - i detta fall är primingbrevet " D ":

NyckelDHOWSTUFFWORKPlainHOWSTUFFWORKSCipherKVKOLNZKBKFBCFör att dechiffrera, mottagaren skulle först titta på den första bokstaven i det krypterade meddelandet, ett "K" i det här fallet, och använd Trimethius -tabellen för att hitta var "K" föll i "D" -raden - kom ihåg, både kryptografen och mottagaren vet på förhand att nyckelns första bokstav alltid kommer att vara "D, "oavsett vad resten av meddelandet säger. Bokstaven högst upp i kolumnen är" H. "" H "blir nästa bokstav i krypteringsnyckeln, så mottagaren skulle titta på "H" -raden härnäst och hitta nästa bokstav i chiffran - ett "V" i det här fallet. Det skulle ge mottagaren ett "O." Efter denna metod, mottagaren kan dechiffrera hela meddelandet, även om det tar lite tid.

Det mer komplexa Vigenère -systemet tog inte fart förrän på 1800 -talet, men den används fortfarande i moderna krypteringsmaskiner [källa:Kahn].

I nästa avsnitt, vi lär oss om ADFGX -koden som Tyskland skapade under första världskriget.

Efter uppfinningen av telegrafen, det var nu möjligt för individer att direkt kommunicera över hela länder med hjälp av morskod. Tyvärr, det var också möjligt för alla med rätt utrustning att avlyssna en rad och lyssna på växlar. Dessutom, de flesta människor måste förlita sig på kontorister för att koda och avkoda meddelanden, vilket gör det omöjligt att skicka klartext hemligt. Ännu en gång, chiffer blev viktiga.

Tyskland skapade en ny chiffer baserad på en kombination av Polybius -rutan och chiffer med nyckelord. Det var känt som ADFGX -krypteringen, eftersom det var de enda bokstäverna som användes i krypteringen. Tyskarna valde dessa bokstäver eftersom deras morseekvivalenter är svåra att förväxla, minska risken för fel.

Det första steget var att skapa en matris som liknade mycket Polybius -rutan:

ADFGXAABCDEDFGHI/JKFLMNOPGQRSTUXVWXYZKryptografer skulle använda par krypteringsbokstäver för att representera bokstäver i klartext. Bokstavsraden blir den första chiffern i paret, och kolumnen blir den andra chiffern. I det här exemplet, den kodade bokstaven "B" blir "AD", "medan" O "blir" FG. "Inte alla ADFGX -matriser hade alfabetet ritat i alfabetisk ordning.

Nästa, kryptografen skulle kryptera sitt budskap. Låt oss hålla oss till "Hur saker fungerar." Med hjälp av denna matris, vi skulle få "DFFGXD GFGGGXDADA XDFGGDDXGF."

Nästa steg var att bestämma ett nyckelord, som kan vara vilken längd som helst men inte kan innehålla några upprepade bokstäver. För detta exempel, vi använder ordet DEUTSCH . Kryptografen skulle skapa ett rutnät med nyckelordet stavat överst. Kryptografen skulle sedan skriva det krypterade meddelandet i rutnätet, dela upp krypteringsparen i enskilda bokstäver och svepa runt från en rad till nästa.

DEUTSCHDFFGXDGFGGGXDADAXDFGGDDXGFNästa, kryptografen skulle ordna om rutnätet så att nyckelordets bokstäver var i alfabetisk ordning, flytta bokstävernas motsvarande kolumner i enlighet därmed:

CDEHSTUDDFGXGFDFGAXGGGDAGFDXDDFGXHan skulle sedan skriva ut meddelandet genom att följa ner varje kolumn (bortsett från bokstäverna i nyckelordet på den översta raden). Detta meddelande kommer ut som "DDG DFDD FGAD GAG XXFF GGDG FGXX." Det är förmodligen klart varför den här koden var så utmanande - kryptografer krypterade och införlivat varje klartext. För att avkoda, du skulle behöva känna till nyckelordet (DEUTSCH), då skulle du jobba bakåt därifrån. Du skulle börja med ett rutnät med kolumnerna ordnade alfabetiskt. När du fyllt i det, du kan ordna om kolumnerna ordentligt och använda din matris för att dechiffrera meddelandet.

I nästa avsnitt, vi kommer att titta på några av de enheter som kryptografer har uppfunnit för att skapa förbryllande chiffer.

En av de tidigaste kända enheterna är Alberti Disc, uppfunnet av Leon Battista Alberti, på 1400 -talet. Enheten bestod av två skivor, den inre innehåller ett krypterat alfabet och det yttre ett sekund, trunkerat alfabet och siffrorna 1 till 4. Den yttre skivan roterade för att matcha olika bokstäver med den inre cirkeln, vilka bokstäver kryptografen använde som klartext. Den yttre skivans bokstäver fungerade sedan som chiffertext.

På 1800-talet, Thomas Jefferson föreslog en ny krypteringsmaskin. Det var en cylinder med skivor monterade på en spindel. På kanten av varje skiva fanns bokstäverna i alfabetet, ordnade i slumpmässig sekvens. En kryptograf kunde justera skivorna för att skriva ett kort meddelande över cylindern. Han skulle sedan titta på en annan rad över cylindern, vilket verkar vara skitkul, och skicka det till mottagaren. Mottagaren skulle använda en identisk cylinder för att stava ut serien med nonsensbokstäver, skanna sedan resten av cylindern, letar efter ett meddelande på engelska. År 1922, Förenta staternas armé antog en enhet som liknar Jeffersons; andra grenar av militären följde snart efter [källa:Kahn].

Den kanske mest kända krypteringsenheten var Tysklands Enigma Machine från början av 1900 -talet. Enigmamaskinen liknade en skrivmaskin, men i stället för bokstavsnycklar hade den en serie lampor med en bokstav stämplad på varje. Ett tryck på en nyckel fick en elektrisk ström att löpa genom ett komplext system av ledningar och växlar, vilket resulterar i att en krypterad bokstav lyser. Till exempel, du kan trycka på knappen för bokstaven "A" och se "T" tändas.

Det som gjorde Enigma -maskinen till en sådan formidabel krypteringsenhet var att när du tryckte på en bokstav, en rotor i maskinen skulle vända, byta elektrodkontaktpunkter inuti maskinen. Det betyder att om du tryckte på "A" en gång till, en annan bokstav skulle tändas istället för "T." Varje gång du skrev en bokstav, rotorn vände, och efter ett visst antal bokstäver, en andra rotor inkopplad, sedan en tredje. Maskinen tillät operatören att byta hur bokstäver matades in i maskinen, så att när du tryckte på en bokstav, maskinen skulle tolka det som om du hade tryckt på en annan bokstav.

Hur spricker en kryptoanalytiker en så svår kod? I nästa avsnitt, vi lär oss hur koder och chiffer bryts.

Även om det finns hundratals olika koder och krypteringssystem i världen, det finns några universella drag och tekniker som kryptanalytiker använder för att lösa dem. Tålamod och uthållighet är två av de viktigaste egenskaperna hos en kryptoanalytiker. Att lösa en chiffer kan ta mycket tid, ibland kräver att du spårar dina steg eller börjar om. Det är frestande att ge upp när du står inför en särskilt utmanande chiffer.

En annan viktig färdighet att ha är en stark förtrogenhet med språket där klartexten är skriven. Att försöka lösa ett kodat meddelande skrivet på ett okänt språk är nästan omöjligt.

En stark förtrogenhet med ett språk inkluderar ett grepp om språkets redundans .

Redundans innebär att varje språk innehåller fler tecken eller ord än vad som faktiskt behövs för att förmedla information. Reglerna för det engelska språket skapar redundans - till exempel inget engelska ord börjar med bokstäverna "ng." Engelska förlitar sig också starkt på ett litet antal ord. Ord som "den, "" av, "" och, "" till, "" a, " "i, " "den där, " "den, " "är, "och" jag "står för mer än en fjärdedel av texten i ett genomsnittligt meddelande skrivet på engelska [källa:Kahn].

Att känna till ett språks överflödiga kvaliteter gör det lättare för en kryptanalytiker. Oavsett hur invecklad krypteringen är, det följer vissa språkregler för att mottagaren ska förstå meddelandet. Kryptanalytiker letar efter mönster inom chiffer för att hitta vanliga ord och bokstavsparningar.

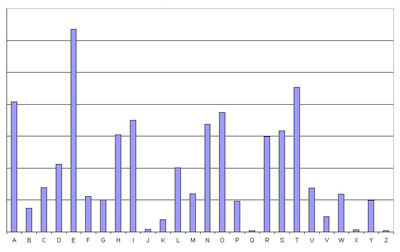

En grundläggande teknik i kryptanalys är frekvensanalys . Varje språk använder vissa bokstäver oftare än andra. På engelska, bokstaven "e" är den vanligaste bokstaven. Genom att räkna upp tecknen i en text, en kryptanalytiker kan mycket snabbt se vilken typ av chiffer han har. Om fördelningen av krypteringsfrekvensen liknar fördelningen av frekvensen för ett normalt alfabet, kryptanalytikern kan dra slutsatsen att han har att göra med en monoalfabetisk chiffer.

Mer komplicerade chiffer kräver en kombination av erfarenhet, experiment och en och annan skott i mörkret gissning. De svåraste chifferna är korta, kontinuerliga teckenblock. Om kryptografens meddelande innehåller ord raster , mellanslag mellan varje krypterat ord, det gör det mycket lättare att dechiffrera. Kryptanalysatorn letar efter grupper av upprepade chiffer, analysera var dessa grupper av bokstäver faller inom ordens sammanhang och gissa vad dessa bokstäver kan betyda. Om kryptanalytikern har en aning om meddelandets innehåll, han kan leta efter vissa ord. En kryptanalytiker som fångar upp ett meddelande från en marinkapten till kommando kan leta efter termer som hänvisar till vädermönster eller havsförhållanden. Om han gissar att "hyuwna" betyder "stormigt, "han kanske kan knäcka resten av krypteringen.

Många polyalfabetiska chiffer är beroende av nyckelord, vilket gör budskapet sårbart. Om kryptanalytikern gissar rätt nyckelord, han kan snabbt dechiffrera hela budskapet. Det är viktigt för kryptografer att byta nyckelord ofta och att använda ovanliga eller dumma nyckelord. Att komma ihåg ett dumt nyckelord kan vara utmanande, och om du gör ditt krypteringssystem så svårt att din mottagare inte kan dechiffrera meddelandet snabbt, ditt kommunikationssystem misslyckas.

Kryptanalytiker utnyttjar alla möjligheter att lösa en chiffer. Om kryptografen använde en krypteringsenhet, en kunnig kryptanalytiker kommer att försöka skaffa samma enhet eller göra en baserad på hans teorier om kryptografens metodik. Under andra världskriget, Polska kryptanalytiker skaffade sig en Enigma -maskin och var nära att räkna ut Tysklands krypteringssystem när det blev för farligt att fortsätta. Polarna utbytte sin information och teknik med de allierade, som skapade sina egna Enigma Machines och dechiffrerade många av Tysklands kodade meddelanden.

Moderna krypteringsmetoder på hög nivå förlitar sig på matematiska processer som är relativt enkla att skapa, men extremt svårt att tyda. Kryptering av offentlig nyckel är ett bra exempel. Den använder två nycklar - en för kodning av ett meddelande och en annan för avkodning. Kodningsnyckeln är den offentliga nyckeln, tillgänglig för den som vill kommunicera med innehavaren av den hemliga nyckeln. Den hemliga nyckeln avkodar meddelanden som är krypterade av den offentliga nyckeln och vice versa. För mer information om kryptering med allmänna nycklar, se hur kryptering fungerar.

De komplexa algoritmer som kryptografer använder säkerställer sekretess för tillfället. Det kommer att förändras om kvantberäkning blir verklighet. Kvantdatorer kan hitta faktorerna för ett stort antal mycket snabbare än en klassisk dator. Om ingenjörer bygger en pålitlig kvantdator, praktiskt taget varje krypterat meddelande på Internet kommer att vara sårbart. För att lära dig mer om hur kryptografer planerar att hantera problem, läs hur Quantum Encryption fungerar.

I nästa avsnitt, vi kommer att titta på några koder och chiffer som förblir olösta, mycket till kryptanalytikeras upprördhet.

Medan de flesta kryptanalytiker kommer att berätta det för dig, teoretiskt sett, det finns inget som heter en okrossbar kod, några kryptografer har skapat koder och chiffer som ingen har lyckats knäcka. I de flesta fallen, det finns bara inte tillräckligt med text i meddelandet för att kryptoanalytiker ska kunna analysera. Ibland, kryptografins system är för komplext, eller det kanske inte finns något meddelande alls - koderna och chifferna kan vara bluffar.

På 1800 -talet, en pamflett med tre krypterade meddelanden började dyka upp i ett litet samhälle i Virginia. Broschyren beskrev äventyren för en man vid namn Beale som hade slagit den rik på guld. Enligt uppgift, Beale hade gömt det mesta av sin förmögenhet på en hemlig plats och lämnade ett kodat meddelande som ledde till skattens plats hos en gästgivare. Tjugo år gick utan något ord från Beale, och gästgivaren sökte hjälp med att lösa de kodade meddelandena. Så småningom, någon bestämde att ett av meddelandena använde självständighetsförklaringen som en kodbok, men det dechiffrerade meddelandet gav bara vaga tips om skattens placering och hävdade att de andra meddelandena skulle leda direkt till det. Ingen har löst något av de andra meddelandena, och många tror att det hela är en bluff.

I mitten av 1960 -talet invånarna i San Francisco och omgivande län var livrädda för en ond mördare som hånade polisen med kodade meddelanden. Mördaren kallade sig Zodiac och skickade de flesta av hans brev till tidningar i San Francisco, ibland dela upp ett långt krypterat meddelande mellan tre papper. Påstås, chifferna förvirrade brottsbekämpande och underrättelsetjänster, även om amatörkryptanalytiker lyckades knäcka de flesta av dem. Det finns några meddelanden som aldrig har lösts, vissa förmodligen en ledtråd till mördarens identitet.

Richard Feynman, fysiker och pionjär inom området nanoteknik, fick tre kodade meddelanden från en forskare vid Los Alamos och delade dem med sina doktorander när han inte kunde dechiffrera dem själv. För närvarande, de läggs ut på en pusselsajt. Kryptanalytiker har bara lyckats dechiffrera det första meddelandet, som visade sig vara de inledande raderna i Chaucers "Canterbury Tales" skriven på medelengelska.

År 1990, Jim Sanborn skapade en skulptur som heter Kryptos för CIA:s högkvarter i Langley, Va. Kryptos innehåller fyra krypterade meddelanden, men kryptanalytiker har bara löst tre. Det sista meddelandet har väldigt få tecken (antingen 97 eller 98, beroende på om en karaktär verkligen tillhör det fjärde meddelandet), vilket gör det mycket svårt att analysera. Flera människor och organisationer har skrytt med att lösa de tre andra meddelandena, inklusive CIA och NSA.

Även om dessa meddelanden tillsammans med många andra är olösta idag, det finns ingen anledning att tro att de kommer att förbli olösta för alltid. I mer än 100 år har ett krypterat meddelande skrivet av Edgar Allen Poe gick olöst, förbryllande professionella och amatörkryptanalytiker. Men år 2000, en man vid namn Gil Broza knäckt krypteringen. Han fann att krypteringen använde flera homofoniska substitutioner - Poe hade använt 14 chiffer för att representera bokstaven "e" - liksom flera misstag. Brozas arbete bevisar att bara för att en kod inte har lösts inte betyder att den inte är lösbar [källa:Elonka.com].

Markera nedan med musen för att se svaret:

Du har dechiffrerat en kod baserad på ADFGX -krypteringen som Tyskland använde under första världskriget. Nyckelordet var Discovery.

För att lära dig mer om kryptologi, följ länkarna på nästa sida.

Relaterade artiklar om HowStuffWorks

Fler fantastiska länkar

Källor