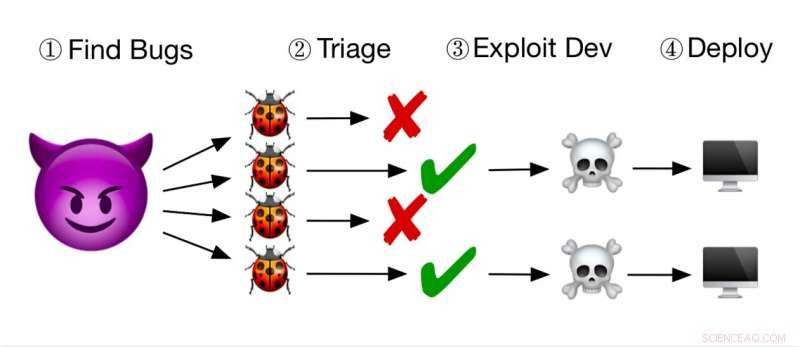

Förenklat arbetsflöde för angripare. Angripare hittar buggar, triage dem för att fastställa exploateringsbarhet, utveckla sedan nyttigheter och distribuera dem till sina mål. Krediter:Hu, Hu &Dolan-Gavitt.

Forskare vid New York University har nyligen tagit fram en ny teknik för cyberförsvar, som fungerar genom att lägga till så kallade "agnbuggar, "icke exploateringsbara buggar, snarare än att eliminera befintliga. En förtryckt version av deras uppfinningsrika studie laddades upp till ArXiv förra veckan.

Varje dag, allt mer sofistikerade angripare hittar buggar i datorprogram, utvärdera deras exploatering, och utveckla sätt att utnyttja dem. De flesta befintliga försvarstekniker syftar till att eliminera dessa buggar, begränsa dem, eller lägga till begränsningar som kan göra exploatering mer utmanande.

"Vårt projekt baserades på en del tidigare arbete vi gjort i samarbete med MIT Lincoln Lab och Northeastern University för att utvärdera olika strategier för att hitta buggar i mjukvara, " Brendan Dolan-Gavitt, en av forskarna som genomförde studien, berättade Tech Xplore. "Att göra det, vi byggde ett system som kunde sätta tusentals buggar i ett program, så att vi sedan kunde mäta hur effektiva varje felsökningsstrategi var för att upptäcka våra buggar."

Efter att de utvecklat detta system, forskarna började överväga dess möjliga tillämpningar i samband med att förbättra mjukvarusäkerheten. De insåg snart att det finns en flaskhals i hur angripare vanligtvis hittar och utnyttjar buggar i programvara.

"Det tar mycket tid och expertis att ta reda på vilka buggar som kan utnyttjas och utveckla en fungerande exploatering, " förklarade Dolan-Gavitt. "Så vi insåg att om vi på något sätt kunde se till att alla buggar vi lade till var icke-exploaterbara, vi kunde överväldiga angripare, dränka dem i ett hav av lockande men i slutändan ofarliga insekter."

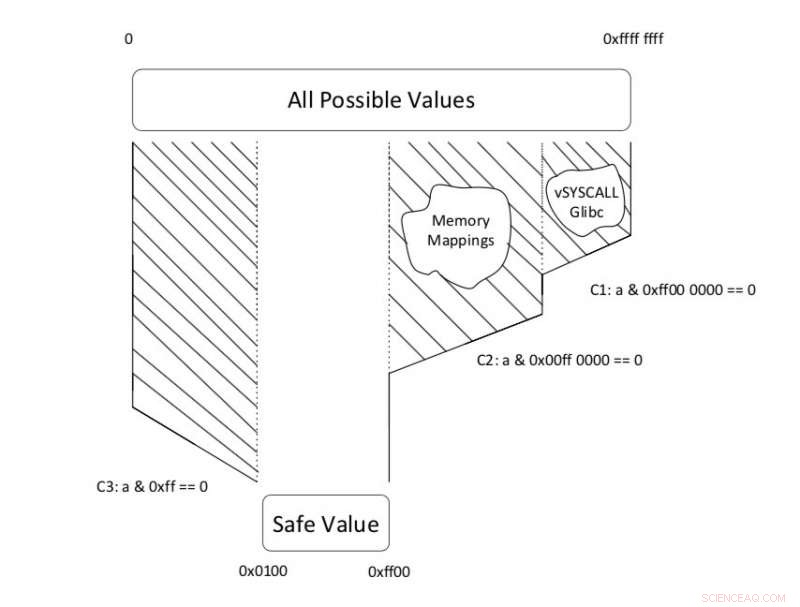

En bugg med överdrivet värde. Genom att lägga till begränsningar längs vägen som leder till felet, vi eliminerar gradvis osäkra värden. Krediter:Hu, Hu &Dolan-Gavitt.

Att lägga till ett stort antal buggar som är bevisligen – men inte uppenbart – icke-exploaterbara kan förvirra angripare, driver dem att slösa bort sin tid och ansträngningar på att leta efter utnyttjande av dessa avsiktligt placerade buggar. Forskarna kallade denna nya metod för att avskräcka angripare för "agnarbuggar".

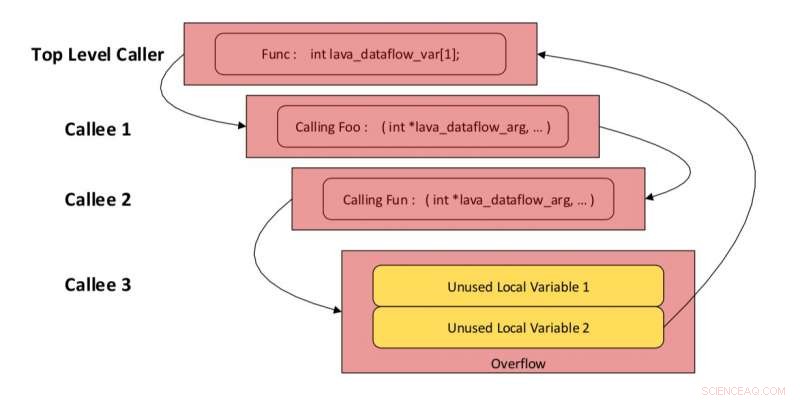

"Vårt system, som automatiskt lägger till aggar, är avsedd att användas när utvecklare bygger mjukvara, " sa Dolan-Gavitt. "Vi använder två strategier för att säkerställa att buggarna är säkra:antingen genom att garantera att angriparen bara kan korrumpera data som inte används av programmet, eller genom att se till att de värden som angriparen kan injicera är begränsade till intervall som vi kan fastställa är säkra."

I deras senaste studie, forskarna använde dessa två strategier för att automatiskt lägga till tusentals icke-exploaterbara buggar till verklig programvara automatiskt, inklusive webbserver NGINX och kodare/avkodarbibliotek libFLAC. De fann att programvarans funktionalitet var oskadad, och att aggarna verkade exploaterbara för nuvarande triageverktyg.

"En av de mest intressanta upptäckterna är att det är möjligt att konstruera dessa icke-exploaterbara buggar automatiskt, på ett sätt som vi kan säga att de inte går att utnyttja, men det är svårt för en angripare att göra detsamma, " sa Dolan-Gavitt. "Det var inte självklart för oss när vi började att det här skulle vara genomförbart. Vi tror också att det här tillvägagångssättet att tillämpa en sorts ekonomisk logik – att ta reda på vilka angriparresurser som är knappa och sedan försöka rikta in dem – är ett fruktbart område att utforska inom mjukvarusäkerhet."

En oanvänd variabel bugg. Dataflödet läggs till för att sprida de "oanvända" värdena utanför det ursprungliga omfånget, döljer det faktum att de faktiskt är oanvända. Krediter:Hu, Hu &Dolan-Gavitt.

Medan deras studie samlade lovande resultat, flera utmaningar behöver fortfarande övervinnas för att detta tillvägagångssätt ska bli praktiskt genomförbart. Viktigast, forskarna måste komma på ett sätt att göra dessa icke-exploaterbara buggar helt omöjliga att skilja från riktiga buggar.

"Just nu, de buggar vi lägger till är ganska konstgjorda, så att angripare kan använda detta faktum för att ignorera vårt när de letar efter exploateringsbara buggar, " sa Dolan-Gavitt. "Vårt huvudfokus för tillfället är att hitta sätt att få de buggar vi har lagt till att se mer ut som naturligt förekommande buggar, och sedan köra experiment för att visa att angripare verkligen blir lurade av våra agnbuggar."

© 2018 Tech Xplore