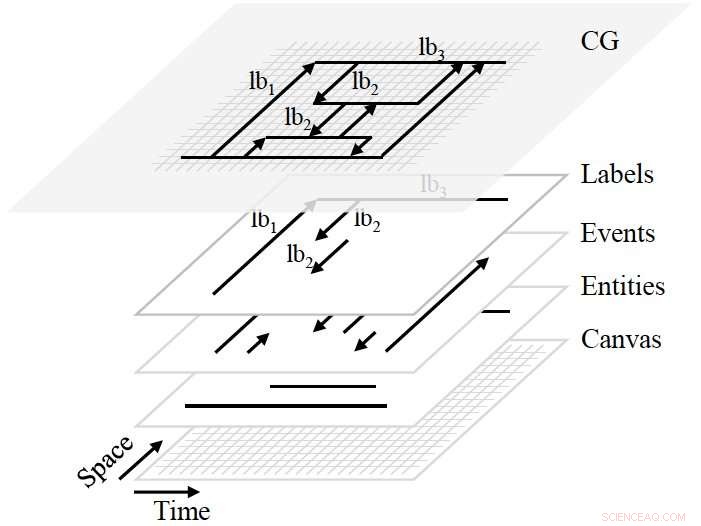

Figur 1. Beräkningstabellens (CG) sammansättning. Den består av en stapel med fyra lager. Canvas bestämmer analysens omfattning och granularitet. Entiteter och händelser skapas från loggar och spår. Etiketter uttrycker kunskap om enheter/händelser samt kunskap om säkerhetsdomäner som varningar och analysresultat. Kredit:IBM

Hotupptäckt inom cybersäkerhet är som vetenskaplig upptäckt:båda utgår från observationer, såsom en avvikande cyberaktivitet eller ett intressant faktum; båda kräver hypotesuppfattning, till exempel vilken skadlig avsikt som ligger bakom aktiviteten eller vad som orsakar det faktum; båda utvecklar hypoteser om ytterligare observationer och validerar dem slutligen. Vårt team vid IBM Thomas J. Watson Research Center har nyligen utvecklat ett cyberresonemangsparadigm som heter hot intelligence computing (TIC) för att formalisera och underlätta processen för upptäckt av hot. Paradigmet gör det enkelt och intuitivt för säkerhetsanalytiker att observera cyberfakta och smälta data, skapa och använda hotinformation, och utföra samutveckling mellan människor och maskiner.

Vår uppsats "Threat Intelligence Computing" presenterar en konkret förverkligande av TIC genom design och implementering av ett domänspecifikt τ-kalkylsystem med en specialiserad grafdatabas och perifera system. Vi presenterar det på den 25:e ACM -konferensen om dator- och kommunikationssäkerhet (ACM CCS 2018). Paradigmet utnyttjar konceptet grafberäkning och ger säkerhetsanalytiker ett väldefinierat gränssnitt för observation och validering av hypoteser i cybervärlden. TIC inkapslar cyberdomänkunskap i en hotinformation som heter komponerbart grafmönster. Med en τ-kalkylkonsol, säkerhetsanalytiker kan skapa, ladda, och matcha mönster för att genomföra steg i proceduren för upptäckt av hot.

Behovet av hot intelligence -beräkning

Angripare rör sig snabbt, och vi försvarare måste gå snabbare. Inom en timme efter att ha upptäckt en sårbar tjänst i ett företag, en angripare kan använda den tjänsten som en sidorörelsekanal över värdar. Ännu värre, angriparen kan utnyttja legitima kanaler för skadliga ändamål som att läcka en kommersiell hemlighet genom en FTP-filutbytesserver.

Dagens säkerhetssystem kan inte röra sig lika snabbt som angripare. De kan upptäcka delsteg av attacker eller välkända attackstrategier, men när angripare går bortom domänkunskapen som är inbäddad i algoritmerna eller utbildningsdatauppsättningar, befintliga regelbaserade och maskininlärningssystem misslyckas med att flytta med angripare. Det som potentiellt kan gå snabbt är säkerhetsanalytiker, eller hotjägare, som kan tänka sig kreativa hothypoteser, samla in data för att verifiera hypoteser, och observera ytterligare data för att utveckla hypoteser.

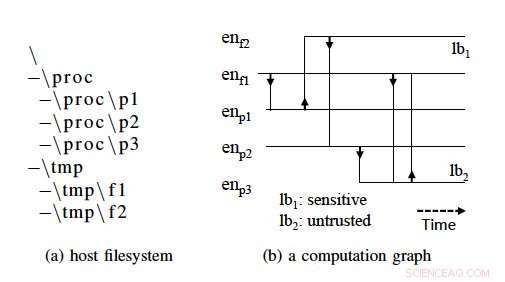

Figur 2. Ett konkret exempel på ett beräkningsgraf på värdnivån. Systemaktiviteter loggas via syscall -övervakning och programinstrument. Enheter i beräkningsgrafen består av ämnen (t.ex. processer och trådar) och objekt (t.ex. filer, rör, och nätverksuttag). Säkerhetsdata är inbäddade i etiketter:lb 1 :känslig indikerar att en f2 innehåller känslig information, och lb2:otillförlitlig indikerar att en p3 är inte certifierat av företaget. Kredit:IBM

Tyvärr, deras potential hindras av dagens säkerhetsmetodik och supportsystem. Det genomsnittliga företaget använder mer än ett dussin säkerhetsprodukter för att säkra sitt nätverk. Det tar ett tag för en analytiker att förstå en viss varning från någon av produkterna. Det tar lite tid för henne att korrelera varningen med relaterade loggar i andra produkter för att få en bredare bild. Det tar ännu längre tid att gå tillbaka eller framåt genom tiden med flera datakällor för att förstå hur attacken skedde, i vilken fas det är, och vilken inverkan den misstänkta aktiviteten har gjort eller kommer att göra. Vad är värre, vid en anpassad kampanj, en angripare kan dra nytta av en ovanlig tjänst i ett företag, som kan ignoreras av ett back-trackingsystem som används av en säkerhetsanalytiker. Om analytikern vill verifiera en hypotes med backtracking på den ovanliga tjänsten, hon måste be säkerhetsleverantören att lägga till en funktion tillfälligt, som knappast kan vara snabb.

Ponemon Institutes kostnad för dataintrång 2017 visar att det i genomsnitt tar 206 dagar att upptäcka ett dataintrång, och det hoppas att organisationer kommer att slutföra uppgiften inom 100 dagar. Vi siktar ännu högre. Vi vill underlätta steg i förfarandet för hotupptäckt eller hotjakt från dagar till timmar, så att försvarare kan röra sig snabbt och agera redan innan angripare fullbordar sina kampanjer. En affärshemlighet skulle kunna säkras inuti företaget, eller ett skadligt bankkonto kan låsas, om en analytiker slutar resonera ännu en minut innan åtagandet av en kritisk åtgärd i en attackkampanj.

För att frigöra försvararnas potential, vi måste göra det enkelt och intuitivt för dem att observera cyberfakta och smälta data, uppfylla steg i hotfynd, skapa och använda hotinformation, och utföra samutveckling mellan människor och maskiner. Det är därför vi skapade TIC, ett väldesignat cyberresonemangsparadigm med alla dessa funktioner för att hjälpa analytiker att tävla mot angripare.

Magin med hot intelligence -dator

TIC möjliggör utveckling av agilt cyberresonemang för steg i upptäckt av hot:

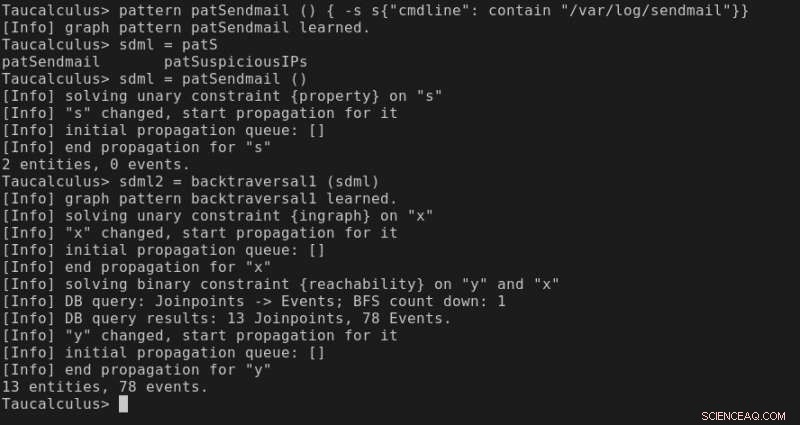

Figur 3. Skärmdump av τ-calculus-konsolen. Användare eller hotjägare skapar/laddar/kör grafmönster i konsolen för att utföra observation och hothypotesverifiering. Kredit:IBM

Vi gör detta genom att omvandla ett hotupptäcktsproblem till ett grafberäkningsproblem och lösa det inom det nya TIC -paradigmet. I TIC, alla säkerhetsloggar, spår, och varningar lagras i en tidsgraf eller beräkningsgraf (CG). CG registrerar övervakade system, inklusive godartade och skadliga aktiviteter, som sammankopplade enheter och händelser. Hotupptäckt i TIC blir sedan ett grafberäkningsproblem för att identifiera en delgraf av CG som beskriver ett hot eller en attack, med hjälp av varningar och kunskap om säkerhetsdomän lagrade som elementetiketter.

Det enkla men kraftfulla sättet att TIC uppfyller stegen i hotupptäckt är genom komponerbar grafmönstermatchning. Först, en analytiker kan komponera grafmönster som beskriver misstänkta beteenden som DLL -injektion eller portskanning. Att matcha dessa mönster skiljer sig inte från att köra traditionella intrångsdetekteringssystem. Andra, en analytiker kan komponera grafmönster för att utforska CG och göra observationer innan han skapar eller justerar hothypoteser. Ett grafmönster med två enheter som är anslutna av en händelse plus några specificerade attribut kan enkelt svara på frågan om vilken nätverksaktivitet en specifik process hade. Tredje, ett grafmönster kan skapas med andra grafmönster som LEGO. En analytiker kan skriva ett backtracking -mönster med en tvärgående begränsning som ett separat mönster, som beter sig som en återuppringningsfunktion och specificeras vid körning som ett argument för backtracking-mönstret. Den komponerbara mönsterdesignen gör att man kan kodifiera abstrakt kunskap till mönster och föra resonemang av högre ordning.

Testar hot intelligence -beräkning

Ett paradigm beskriver en beräkningsvärld med grundläggande regler. Det lyser bara när det realiseras med en konkret programmeringsmiljö. Vi åstadkommer detta i en ny grafberäkningsplattform som heter τ-calculus. Plattformen ger en liknande nivå av interaktiv programmeringsupplevelse jämfört med Metasploit, den mest populära plattformen för att bedriva etisk hackning med rörliga attackstrategier. Medan penetrationstestare kan komponera och testa utnyttjandeprocedurer genom att sy olika komponenter i Metasploit -konsolen, säkerhetsanalytiker kan nu skapa, ladda, och matcha grafmönster i τ-calculus-konsolen för att utföra kreativ hotupptäckt. För att stödja intuitiv observation, vi utvecklade τ-webbläsare, ett visualiseringsverktyg för τ-calculus för att interaktivt undersöka subgrafer och resultat av matchade mönster.

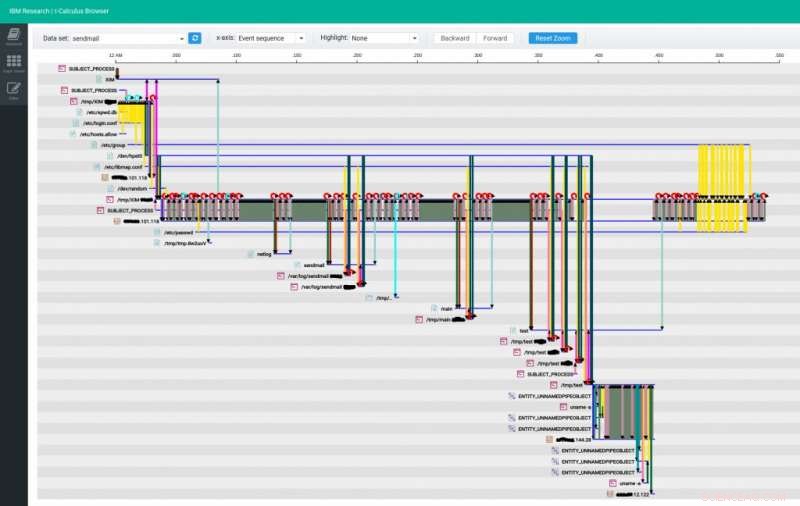

Figur 4. En röd teamattackkampanj upptäckt och visualiserad i τ-webbläsare. Användare eller hotjägare utnyttjar den interaktiva visualiseringen för att inspektera undergrafer som matchas från grafmönster och planera för nya mönster. Kredit:IBM

Vi testade praktiken och användbarheten av paradigmet i ett två veckor långt team i rött team som täcker smygande attackkampanjer på flera system, från servrar till mobila enheter. Kampanjerna var medvetet planerade med egen malwareutveckling för att kringgå traditionella upptäcktssystem som antivirusskydd. Snabb taktik som in-memory-attacker användes med nyligen släppta DoublePulsar/EternalBlue-sårbarheter för att testa hotupptäckt mot 0-dagarsattacker. Under två veckors onlinedetektering, cirka en miljard skivor producerades, strömmade, och analyseras genom vårt system.

Dussintals hotjaktuppgifter var dynamiskt planerade och programmerade, och attackkampanjer med olika skadliga avsikter upptäcktes i tid, inklusive attacken med DoublePulsar.

Utöver grunderna för hot -intelligensberäkning

Förutom det smidiga cyberresonemang som vi demonstrerade i händelsen med rött lag, TIC -paradigmet öppnar dörren till en ny värld för att lösa komplicerade cybersäkerhetsproblem. Den adresserar i grunden den heterogena datahuvudvärken och kodar alla typer av loggar, spår, härkomstinformation, och till och med säkerhetsvarningar och kunskap i grafen CG. Man kan bygga en CG på nätverksnivå från NetFlow-data, bygga en CG på värdnivå från systemloggar och spår, och vik den andra in i den första med zoom in/ut stöd. TIC lyfter hotintelligens till en ny nivå:ett mönster i TIC ger användbar kunskap om hot med kontext och potentiella motåtgärder. Alstrande, delning, och konsumtion av hotintelligens blir natur i TIC. Dessutom, TIC tolkar cyberresonemang i tydliga grafberäkningssteg. Traditionellt svårmodellerad ogenomskinlig mänsklig kunskap kan nu registreras för att utbilda analytiker eller AI-system.

Stora data, hotjakt, smidig utveckling, kunskapsutvinning, och AI -potential:TIC sammanför alla dessa komponenter till ett effektivt paradigm för hotupptäckt mot smygande attacker och ihållande hot. Den erbjuder finkorniga, välorganiserade säkerhetsdata; skydd av cybertillgångar utöver säkerhetsprodukter med statisk kunskap i sina algoritmer och utbildningsdatauppsättningar; och dynamiskt formade, snabbt utvecklande detekteringsstrategier som effektiva motåtgärder mot skräddarsydda attacker. För mer inspiration och förverkligande vägledning om TIC, leta efter vårt ACM CCS 2018 -papper, "Hot Intelligence Computing, "i ACM Digital Library strax efter konferensen.