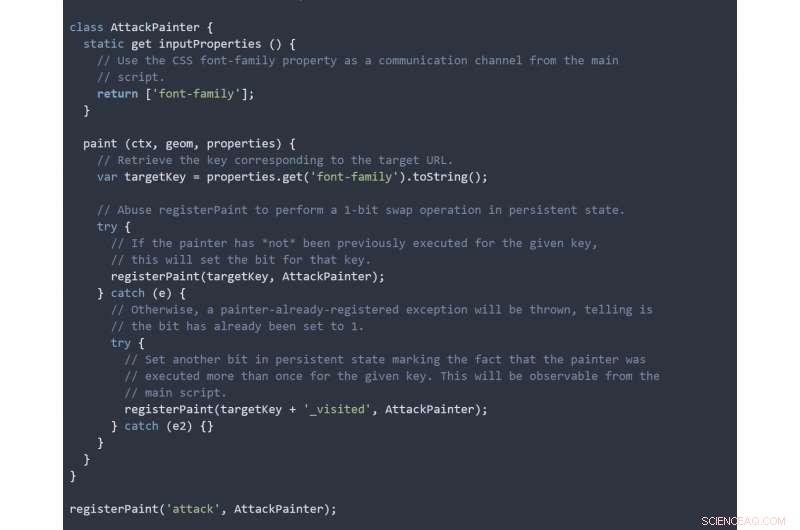

Ett exempel på kod som forskarna använde för sina attacker. Kredit:University of California San Diego

Säkerhetsforskare vid UC San Diego och Stanford har upptäckt fyra nya sätt att exponera Internetanvändares surfhistorik. Dessa tekniker kan användas av hackare för att lära sig vilka webbplatser användare har besökt när de surfar på nätet.

Teknikerna faller inom kategorin "historia sniffing" attacker, ett koncept som går tillbaka till tidigt 2000-tal. Men attackerna som demonstrerades av forskarna vid 2018 USENIX Workshop on Offensive Technologies (WOOT) i Baltimore kan profilera eller "fingeravtrycka" en användares onlineaktivitet på några sekunder, och fungerar med de senaste versionerna av stora webbläsare.

Alla attacker som forskarna utvecklade i sitt WOOT 2018-dokument fungerade på Google Chrome. Två av attackerna fungerade också på en rad andra webbläsare, från Mozilla Firefox till Microsoft Edge, samt olika säkerhetsfokuserade forskningswebbläsare. Den enda webbläsaren som visade sig vara immun mot alla attacker är Tor Browser, som inte registrerar webbhistoriken i första hand.

"Min förhoppning är att svårighetsgraden av några av våra publicerade attacker kommer att få webbläsarleverantörer att se över hur de hanterar historikdata, och jag är glad att se folk från Mozilla, Google, och det bredare World Wide Web Consortium (W3C)-gemenskapen engagerar sig redan i detta, sa Deian Stefan, en biträdande professor i datavetenskap vid Jacobs School of Engineering vid UC San Diego och tidningens seniorförfattare.

"History sniffing":lukta ut ditt spår över webben

De flesta Internetanvändare är vid det här laget bekanta med "nätfiske." cyberbrottslingar bygger falska webbplatser som efterliknar, säga, banker, för att lura dem att ange sina inloggningsuppgifter. Ju mer nätfiskaren kan lära sig om sitt potentiella offer, desto mer sannolikt är nackdelen att lyckas. Till exempel, en Chase-kund är mycket mer sannolikt att bli lurad när den presenteras med en falsk Chase-inloggningssida än om nätfiskaren utger sig för att vara Bank of America.

Efter att ha genomfört en effektiv historikattack, en brottsling kan utföra ett smart nätfiskeprogram, som automatiskt matchar varje offer till en falsk sida som motsvarar deras faktiska bank. Nätfiskaren förladdar attackkoden med sin lista över målbankwebbplatser, och döljer det i, till exempel, en vanlig annons. När ett offer navigerar till en sida som innehåller attacken, koden går igenom den här listan, testa eller "sniffa" offrets webbläsare efter tecken på att den har använts för att besöka varje målwebbplats. När en av dessa webbplatser testar positivt, nätfiskaren kunde sedan omdirigera sitt offer till motsvarande falska version.

Ju snabbare attacken, ju längre listan över målwebbplatser kan en angripare "sniffa" inom rimlig tid. De snabbaste historikattackerna har nått hastigheter på tusentals testade webbadresser per sekund, gör det möjligt för angripare att snabbt sätta ihop detaljerade profiler av webbsurfares onlineaktivitet. Brottslingar kan använda denna känsliga information på ett antal sätt förutom nätfiske:t.ex. genom att utpressa användare med pinsamma eller komprometterande detaljer om deras webbläsarhistorik.

Historiesnuffning kan också användas av legitima, ändå skrupelfri, företag, för ändamål som marknadsföring och reklam. En studie från 2010 från UC San Diego dokumenterade utbredd kommersiellt missbruk av tidigare kända tekniker för sniffningsattacker, innan dessa senare fixades av webbläsarleverantörer.

"Du hade internetmarknadsföringsföretag som poppade upp, hawking färdigförpackad, kommersiell historia sniffa "lösningar", positionerad som analysverktyg, sa Michael Smith, en datavetenskaplig Ph.D. student vid UC San Diego och tidningens huvudförfattare. Verktygen som påstods ge insikter om aktiviteten hos deras kunders kunder på konkurrenters webbplatser, samt detaljerad profilinformation för annonsinriktning – men på bekostnad av dessa kunders integritet.

"Även om vi inte tror att det här händer nu, liknande spionverktyg skulle kunna byggas idag genom att missbruka de brister vi upptäckt, sa Smith.

Nya attacker

Attackerna som forskarna utvecklade, i form av JavaScript-kod, få webbläsare att bete sig annorlunda beroende på om en webbplats har besökts eller inte. Koden kan observera dessa skillnader – till exempel, tiden det tar att utföra en operation eller hur ett visst grafiskt element hanteras – för att samla in datorns webbhistorik. För att utforma attackerna, forskare utnyttjade funktioner som gör det möjligt för programmerare att anpassa utseendet på sin webbsida – kontrollera typsnitt, färger, bakgrunder, och så vidare – med hjälp av Cascading Style Sheets (CSS), samt en cache avsedd att förbättra webbkodens prestanda.

Forskarnas fyra attacker riktar sig mot brister i relativt nya webbläsarfunktioner. Till exempel, en attack drar fördel av en funktion som lades till i Chrome 2017, kallad "CSS Paint API", som låter webbsidor tillhandahålla anpassad kod för att rita delar av deras visuella utseende. Med den här funktionen, attacken mäter när Chrome återrenderar en bild som är länkad till en viss målwebbadress, på ett sätt som är osynligt för användaren. När en omrendering upptäcks, det indikerar att användaren tidigare har besökt måladressen. "Denna attack skulle låta en angripare kontrollera runt 6, 000 webbadresser per sekund och utveckla en profil av en användares surfvanor i en alarmerande takt, sa Fraser Brown, en Ph.D. student vid Stanford, som arbetade nära Smith.

Även om Google omedelbart korrigerade denna brist – den mest allvarliga av de attacker som forskarna utvecklade – beskriver datavetarna tre andra attacker i deras WOOT 2018-uppsats som, sätta ihop, fungerar inte bara på Chrome utan Firefox, Kant, Internet Explorer, men på Brave också. Tor Browser är den enda webbläsaren som är känd för att vara helt immun mot alla attacker, eftersom det avsiktligt undviker att lagra information om en användares webbhistorik.

När nya webbläsare lägger till nya funktioner, den här typen av attacker mot integritet kommer säkert att dyka upp igen.

Ett förslag till försvar

Forskarna föreslår en djärv lösning på dessa problem:de anser att webbläsare bör sätta explicita gränser som styr hur användarnas webbhistorik används för att visa webbsidor från olika webbplatser. En viktig källa till informationsläckage var mekanismen som färgar länkar antingen blå eller lila beroende på om användaren har besökt sina målsidor, så att, till exempel, någon som klickar ner på en Googles sökresultatsida kan behålla sin plats. Under forskarnas modell, klicka på länkar på en webbplats (t.ex. Google) skulle inte påverka färgen på länkar som visas på en annan webbplats (t.ex. Facebook). Användare kan eventuellt bevilja undantag för vissa webbplatser som de själva väljer. Forskarna skapar prototyper för denna korrigering och utvärderar avvägningarna för en sådan integritetsmedveten webbläsare.