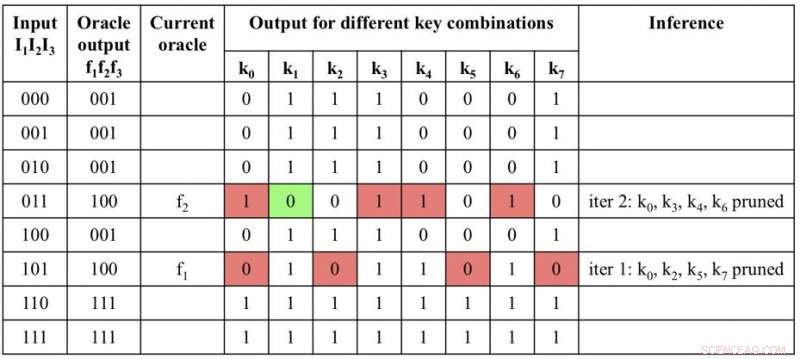

Globaliseringen av IC-försörjningskedjan har inducerat sårbarheter i olika stadier av IC-produktionen. Här, de röda zonerna är opålitliga och kan utnyttjas av en angripare. Kredit:Rangarajan et al.

På senare år har hårdvarucentrerade säkerhetshot har dykt upp i olika stadier av den integrerade kretsen (IC) leveranskedjan. Detta har möjliggjort spridningen av olika skadliga attacker, såsom piratkopiering av immateriella rättigheter, illegal överproduktion av IC, och insättning av hårdvarutrojaner.

Av alla befintliga skydd mot IP-pirater, Endast logisk låsning har hittills visat sig erbjuda ett effektivt skydd från ände till ände. För att möta dessa utmaningar, ett forskarlag vid New York University Center for Cybersecurity och Quantum Nanoelectronics Lab har utvecklat ett dynamiskt kamouflerande tillvägagångssätt för att omintetgöra IP reverse engineering i alla skeden av leveranskedjan.

"Globaliseringen av den integrerade kretsförsörjningskedjan har resulterat i outsourcing av olika steg i produktionen av mikroelektroniska chip, " Nikhil Rangarajan, en av forskarna som genomförde studien, berättade TechXplore . "Chips är vanligtvis designade och/eller anskaffade från ett land, tillverkad i en annan, och slutligen testade och förpackade någon annanstans. Denna världsomspännande kedja öppnar många möjligheter för angripare att stjäla den underliggande IP, hänge sig åt överproduktion, eller till och med infoga skadliga ändringar som kallas hårdvarutrojaner."

Enligt uppskattningar, halvledarindustrin förlorar miljarder dollar varje år på grund av IP-stöld. För att mildra denna skada, den forskning som utförs av Rangarajan och hans kollegor fokuserar specifikt på att förhindra IP-stöld.

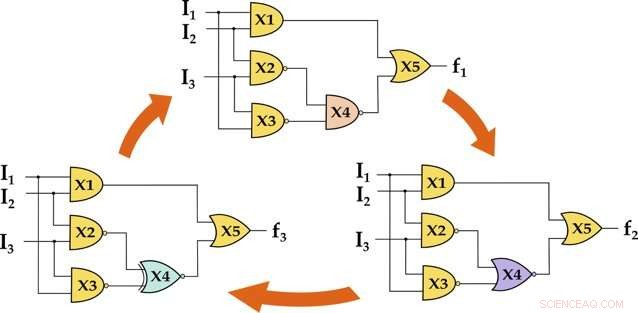

Dynamisk omkoppling av polymorfa kretsar i farten. Kredit:Rangarajan et al.

"Inspirationen till vår idé kom från naturen, där vissa djur som bläckfisk kan ändra sitt fysiska utseende för att anpassa sig till sin miljö för att undvika upptäckt av byten eller rovdjur, ", förklarade Rangarajan. "Vi tänkte:Varför kan inte de elektroniska kretsarna vi försöker skydda också förändras dynamiskt för att undvika upptäckt av en angripare?"

Befintliga försvarsmekanismer för att förhindra IP-stöld, såsom statisk kamouflering, kräva att konstruktören litar på gjuteriet som beställts för chipets tillverkning. Tvärtom, hotmodellen som utarbetats av Rangarajan och hans kollegor antar att en angripare också kan vistas i gjuteriet eller i testanläggningen, eller potentiellt kan vara en slutanvändare.

"Genom att använda medfödda egenskaper som polymorfism, multifunktionalitet, och omkonfigurerbarhet efter tillverkning som erbjuds av nya spintroniska enheter, såsom magnetoelectric spin orbit (MESO) enheten, vi kunde uppnå dynamisk kamouflering, " Satwik Patnaik, en annan forskare involverad i studien, berättade för TechXplore. "Polymorfism är avsedd på det särskilda sätt genom vilket enheten enkelt kan implementera olika booleska funktioner under körning, där funktionaliteten bestäms av en intern eller extern kontrollmekanism."

I det schema som utarbetats av forskarna, ett potentiellt skadligt gjuteri tillverkar logikportarna som "svarta lådor, " som endast kan konfigureras av konstruktören när tillverkningsprocessen är klar. Detta förhindrar en angripare inom gjuteriet från att dechiffrera den avsedda funktionen hos chipet som är under tillverkning, eftersom det ännu inte är konfigurerat.

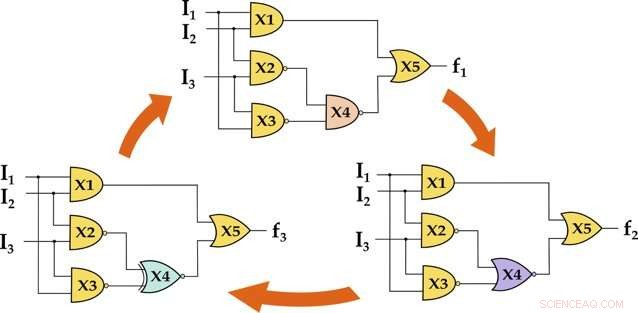

Dynamisk kamouflering är möjlig med hjälp av nya spintroniska grindar som MESO-grindar. Dessa grindar kan implementera flera booleska funktioner i en enhet och kan även växla mellan dem under körning. Kredit:Rangarajan et al.

"Denna egenskap om konfigurerbarhet efter tillverkning möjliggör också skydd mot opålitliga testanläggningar, eftersom chippet kan konfigureras för vilken dummyfunktion som helst som är okänd för en angripare och återställas till den verkliga funktionaliteten när testet har utförts, " förklarade Patnaik. "Kort sagt, medan tidigare arbeten inom IC-kamouflering är statiska och måste lita på gjuteriet, vårt system kräver inte att konstruktören litar på gjuteriet eller testanläggningen."

Forskarna utvärderade effektiviteten av deras tillvägagångssätt för att motverka toppmoderna test-data mining-attacker, som HackTest, och sidokanalanalys, där motståndare syftar till att dechiffrera IP:s funktionalitet. De undersökte också dess prestanda med kraftfulla booleska tillfredsställelsesattacker, inklusive SAT och ungefärlig SAT (AppSAT), som vanligtvis föredras av slutanvändare.

Deras dynamiska kamouflerande tillvägagångssätt gav lovande resultat i alla dessa tester. I framtiden, forskarna tror att det kan hjälpa till att motarbeta angripare inom opålitliga gjuterier eller testanläggningar.

"Vårt schema utnyttjar de unika egenskaperna hos spin-baserade enheter, ", förklarade Rangarajan. "Dessa egenskaper, speciellt polymorfism, inte har råd med dagens CMOS-tekniker, på grund av de grundläggande begränsningarna hos CMOS-enheter. Vi vill också betona att den allmänna uppfattningen om dynamisk kamouflering skulle kunna implementeras med andra nya enheter, så länge de har liknande egenskaper."

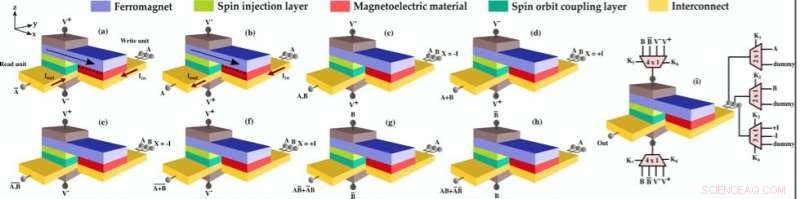

En boolesk tillfredsställelsesattack monterad på en dynamiskt kamouflerad krets kan lätt ge en felaktig nyckel och vilseleda angriparen. Kredit:Rangarajan et al.

För att främja implementeringen av deras försvarsteknik, forskarna föreställer sig också en hybrid CMOS-spin-baserad integration. Denna integration skulle kunna underlätta antagandet och acceptansen av deras system, samt enheter som stöder det. Enligt forskarna, flera akademiska studier går för närvarande i liknande riktningar.

Rangarajan och hans kollegor planerar nu att undersöka implikationerna av att använda runtime polymorfism för att skydda ungefärliga logiska kretsar, som har fått stor dragning de senaste åren. Dessa typer av kretsar byter ut utgångsnoggrannhet för en kraftig minskning av effektförlusten.

"Särskilt med tillkomsten av Internet-of-Things (IoT), vi tror att skyddet av ungefärliga datorchips också är viktigt, med tanke på att de är allmänt gynnade att användas i system som kräver lågeffektdrift, ", sa Rangarajan. "Vi planerar också att utvärdera motståndskraften hos vårt system under andra attackscenarier, för att få ytterligare förtroende för vår strategi."

© 2018 Science X Network