Forskare vid Sandia National Laboratories avslöjade en sårbarhet i programvara för genomkartning med öppen källkod som nu har åtgärdats av utvecklare. Upphovsman:Brent Haglund

En svaghet i en gemensam öppen källkodsprogram för genomisk analys lämnade DNA-baserad medicinsk diagnostik sårbar för cyberattacker.

Forskare vid Sandia National Laboratories identifierade svagheten och meddelade mjukvaruutvecklarna, som utfärdade en patch för att åtgärda problemet. Problemet har också åtgärdats i den senaste versionen av programvaran. Även om ingen attack från denna sårbarhet är känd, National Institutes of Standards and Technology beskrev det nyligen i en anteckning till mjukvaruutvecklare, genomikforskare och nätverksadministratörer.

Upptäckten avslöjar att skydd av genomisk information innebär mer än säker lagring av individens genetiska information. Cybersäkerheten för datorsystem som analyserar genetiska data är också avgörande, sade Corey Hudson, en bioinformatikforskare på Sandia som hjälpte till att avslöja problemet.

Personlig medicin - processen för att använda en patients genetiska information för att vägleda medicinsk behandling - innefattar två steg:sekvensering av hela det genetiska innehållet från en patients celler och att jämföra den sekvensen med ett standardiserat mänskligt genom. Genom den jämförelsen, läkare identifierar specifika genetiska förändringar hos en patient som är kopplade till sjukdom.

Genomsekvensering börjar med att skära och replikera en persons genetiska information i miljontals små bitar. Sedan läser en maskin varje bit flera gånger och omvandlar bilder av bitarna till sekvenser av byggstenar, vanligen representerade med bokstäverna A, T, C och G. Slutligen, programvara samlar dessa sekvenser och matchar varje kodavsnitt till sin plats på en standardiserad mänsklig genom -sekvens. Ett matchningsprogram som används i stor utsträckning av personaliserade genomforskare kallas Burrows-Wheeler Aligner (BWA).

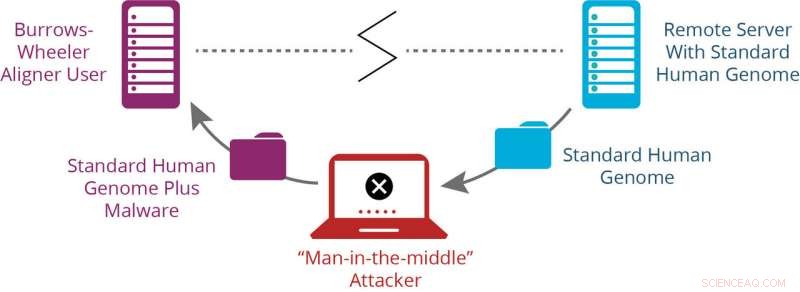

Sandia -forskare som studerade cybersäkerheten för detta program fann en svag plats när programmet importerar det standardiserade genomet från statliga servrar. Den standardiserade genomsekvensen reste över osäkra kanaler, vilket skapade möjligheten till en gemensam cyberattack som kallas en ”man-in-the-middle”.

I denna attack, en motståndare eller en hackare skulle kunna fånga upp standardgenomsekvensen och sedan överföra den till en BWA -användare tillsammans med ett skadligt program som förändrar genetisk information från sekvensering. Skadlig programvara kan sedan ändra en patients råa genetiska data under genomkartläggning, gör den slutliga analysen felaktig utan att någon vet det. Praktiskt taget, detta innebär att läkare kan ordinera ett läkemedel baserat på den genetiska analysen som, om de hade rätt information, de skulle ha vetat skulle vara ineffektiva eller giftiga för en patient.

Rättsmedicinska laboratorier och genom -sekvensföretag som också använder denna kartläggningsprogramvara var tillfälligt sårbara för att ha skadligt ändrat resultat på samma sätt. Information från genetiska tester direkt till konsument påverkades inte av denna sårbarhet eftersom dessa tester använder en annan sekvenseringsmetod än helgenomsekvensering, Sa Hudson.

Säkerhetscyberlotter

För att hitta denna sårbarhet, Hudson och hans cybersäkerhetskollegor vid University of Illinois i Urbana-Champaign använde en plattform utvecklad av Sandia som heter Emulytics för att simulera processen med genomkartläggning. Först, de importerade genetisk information som simulerades för att likna den från en sequencer. Sedan fick de två servrar skicka information till Emulytics. Den ena gav en standard genomsekvens och den andra fungerade som "människan i mitten" avlyssnare. Forskarna kartlade sekvenseringsresultaten och jämförde resultat med och utan attack för att se hur attacken förändrade den sista sekvensen.

"När vi upptäckte att denna attack kunde förändra en patients genetiska information, vi följde ansvarigt avslöjande, "Sa Hudson. Forskarna kontaktade utvecklare med öppen källkod, som sedan utfärdade en patch för att åtgärda problemet. De kontaktade också offentliga myndigheter, inklusive cybersäkerhetsexperter vid U.S. Computer Emergency Readiness Team, så att de kunde sprida information om detta problem i större utsträckning.

Forskningen, finansierat av Sandias program för forskning och utveckling, Laboratory Directed Research, fortsätter att testa andra genomkartningsprogram för säkerhetsbrister. Skillnaderna mellan varje datorprogram innebär att forskarna kan hitta en liknande, men inte identisk, problem, Sa Hudson. LDRD -finansieringen stöder också medlemskap i National Science Foundation's Center for Computational Biology and Genomic Medicine.

Tillsammans med att installera den senaste versionen av BWA, Hudson och hans kollegor rekommenderar andra "cyberhygien" -strategier för att säkra genomisk information, inklusive överföring av data över krypterade kanaler och användning av programvara som skyddar sekvensdata från att ändras. De uppmuntrar också säkerhetsforskare som rutinmässigt analyserar programvara med öppen källkod för svagheter att titta på genomikprogram. Denna praxis är vanlig i industriella styrsystem i energinätet och programvara som används i kritisk infrastruktur, Hudson sa, men skulle vara ett nytt område för genomicsäkerhet.

"Vårt mål är att göra system säkrare för människor som använder dem genom att hjälpa till att utveckla bästa praxis, " han sa.