Ransomware-attacker blir allt mer komplexa, som hackare hittar kreativa sätt att slå vanliga försvarssystem. Kredit:christiaancolen/flickr, CC BY

De senaste veckorna har Johannesburgs datornät hölls för lösen av en hackergrupp som heter Shadow Kill Hackers. Detta var andra gången på tre månader som en attack mot ransomware drabbar Sydafrikas största stad. Den här gången, dock, hackare utgjorde inte det vanliga hotet.

Istället för att neka staden tillgång till dess data, standardutpressningen i en ransomware-attack, de hotade att publicera den på nätet. Denna typ av attack, känd som läckage, tillåter hackare att rikta in sig på fler offer i en enda attack – i det här fallet stadens medborgare.

Den senaste Johannesburg-attacken var den andra läckage-attacken av denna typ som någonsin registrerats, och en liknande attack kan snart drabba Australien. Och även om våra nuvarande cyberattackförsvar är mer avancerade än många länder, vi kan bli överraskade på grund av det unika sättet att läckage fungerar.

En ny attackplan

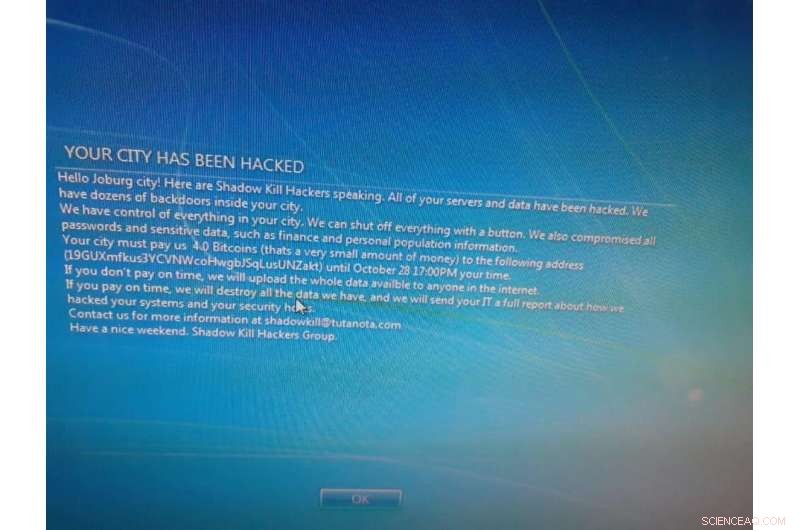

Under Johannesburgattacken, Stadsanställda fick ett datormeddelande som sa att hackare hade "komprometterat alla lösenord och känsliga uppgifter som ekonomi och personlig befolkningsinformation". I utbyte mot att inte ladda upp de stulna uppgifterna online, förstöra den och avslöja hur de utförde intrånget, hackarna krävde fyra bitcoins (värde cirka 52 A$, 663) - "en liten summa pengar" för ett stort stadsråd, sa de.

I detta fall, åtkomst till data nekades inte. Men hotet om att släppa data online kan sätta enorm press på myndigheterna att följa, eller riskerar de att släppa medborgarnas känsliga information, och därvid, sviker sitt förtroende.

Staden Johannesburg beslutade att inte betala lösensumman och att återställa systemen på egen hand. Ändå vet vi inte om uppgifterna har släppts online eller inte. Attacken antyder att cyberbrottslingar kommer att fortsätta att experimentera och förnya sig i ett försök att besegra nuvarande förebyggande och försvarsåtgärder mot läckageattacker.

En annan anmärkningsvärd läckageattack inträffade för ett decennium sedan mot den amerikanska delstaten Virginia. Hackare stal information om receptbelagda läkemedel från staten och försökte få en lösen genom att hota att antingen släppa den online, eller sälja den till högstbjudande.

Hackergruppen drev ett Twitter-konto, där de lade upp ett foto som visar katalogerna de hade tillgång till. Kredit:ShadowKillGroup/twitter

När ska man lita på en cyberkriminells ord?

Offer för ransomware-attacker står inför två alternativ:betala, eller inte betala. Om de väljer det senare, de måste prova andra metoder för att återställa data som hålls från dem.

Om en lösen betalas, brottslingar kommer ofta att dekryptera uppgifterna som utlovat. De gör detta för att uppmuntra efterlevnad hos framtida offer. Som sagt, att betala en lösensumma garanterar inte frigöring eller dekryptering av data.

Den typ av attack som upplevs i Johannesburg utgör ett nytt incitament för brottslingar. När angriparna har stulit data, och har fått lösen, uppgifterna har fortfarande extraktvärde för dem. Detta ger dem duellerande incitament om huruvida de ska publicera uppgifterna eller inte, att publicera det skulle innebära att de kunde fortsätta att pressa ut värde från staden genom att rikta in sig direkt på medborgarna.

I fall där offren beslutar sig för att inte betala, lösningen hittills har varit att ha starka, separata och uppdaterade säkerhetskopior, eller använd ett av lösenorden som finns online. Nyckelnycklar är dekrypteringsverktyg som hjälper till att återfå åtkomst till filer när de har hållits som lösen, genom att använda ett förråd av nycklar för att låsa upp de vanligaste typerna av ransomware.

Men dessa lösningar adresserar inte de negativa resultaten av läckageattacker, eftersom "gisslan" uppgifterna inte är avsedda att lämnas ut till offret, utan till allmänheten. På det här sättet, kriminella lyckas förnya sig ur att bli besegrade av säkerhetskopior och dekrypteringsnycklar.

Den traditionella ransomware-attacken

Historiskt sett, ransomware-attacker nekade användare åtkomst till deras data, system eller tjänster genom att låsa dem från sina datorer, filer eller servrar. Detta görs genom att skaffa lösenord och inloggningsuppgifter och ändra dem på ett bedrägligt sätt genom nätfiskeprocessen.

Detta inloggningsmeddelande visades på datorer i Johannesburg efter attacken. Kredit:pule_madumo/twitter

Det kan också göras genom att kryptera data och konvertera den till ett format som gör den otillgänglig för den ursprungliga användaren. I sådana fall, brottslingar kontaktar offret och pressar dem att betala en lösen i utbyte mot deras data. Brottslingens framgång beror både på värdet som uppgifterna har för offret, och offrets oförmåga att hämta data från någon annanstans.

Vissa cyberkriminella grupper har till och med utvecklat komplexa onlinestödkanaler för "kundsupport", för att hjälpa offer att köpa kryptovaluta eller på annat sätt hjälpa till med att betala lösensummor.

Problem nära hemmet

Risken att förlora känslig information, företag och regeringar betalar ofta lösensummor. Detta gäller särskilt i Australien. Förra året, 81 % av australiensiska företag som upplevde en cyberattack hölls mot lösen, och 51 % av dessa betalade.

Rent generellt, betala tenderar att öka sannolikheten för framtida attacker, utökar sårbarheten till fler mål. Det är därför ransomware är ett växande globalt hot.

Under första kvartalet 2019, ransomware-attacker ökade med 118 %. De blev också mer riktade mot regeringar, och sjukvården och rättssektorn. Attacker mot dessa sektorer är nu mer lukrativa än någonsin.

Hotet om läckageattacker ökar. Och när de blir mer avancerade, Australiska stadsstyrelser och organisationer bör anpassa sina försvar för att stå för en ny våg av sofistikerade angrepp.

Som historien har lärt oss, det är bättre att vara säker än ledsen.

Den här artikeln är återpublicerad från The Conversation under en Creative Commons-licens. Läs originalartikeln.