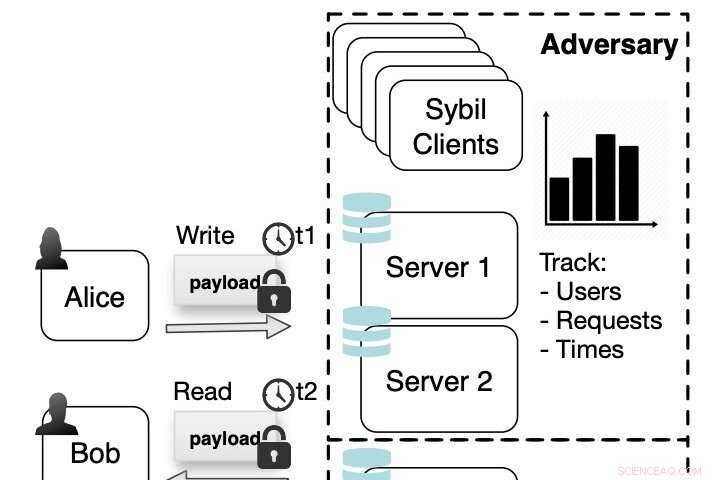

Taleks system och hotmodell. Forskarna antar att motståndaren kan kontrollera alla utom en av de l servrarna i systemet (här, l=3). Klienter skickar nätverksbegäranden direkt till servrarna. Adversariella servrar är fria att spela in ytterligare data, som källan, typ, parametrar, timing, och storleken på alla förfrågningar om att länka användare som sannolikt kommer att kommunicera tillsammans. Kredit:Cheng et al.

Krypterade meddelandetjänster, som hindrar cyberattackare från att läsa innehållet i meddelanden som utbyts av deras användare, har blivit allt populärare under det senaste decenniet eller så. Även om dessa tjänster döljer meddelandeinnehåll, skadliga användare kan ofta använda nätverkets metadata för att sluta sig till annan information, till exempel identiteten på användare som utbyter meddelanden, när de kommunicerar, vart deras meddelanden skickas, och hur mycket data som överförs mellan dem.

För att förhindra att detta händer och säkerställa ännu större säkerhet, forskare vid University of Washington och Carnegie Mellon University har nyligen utvecklat Talek, ett meddelandesystem som döljer både innehållet i meddelanden och allmänna kommunikationsmönster mellan användare, inklusive deras identitet. Detta nya meddelandesystem, presenteras i en tidning förpublicerad på arXiv, använder en teknik som kallas "privat informationshämtning" (PIR), utformad för att ytterligare förbättra säkerheten för onlinekommunikation.

Forskarna som utvecklade Talek har undersökt tekniker som kan förbättra användarnas integritet och säkerhet online i flera år nu. Förr, de samarbetade också med team på Google om utvecklingen av uProxy (nu känd som Outline), en privat VPN-lösning.

"Mer och mer av vår kommunikation online är krypterad, vilket gör det svårare för motståndare att se innehållet i det vi säger, "Raymond Cheng, en av forskarna som genomförde studien, berättade för TechXplore. "Talek tar det här ett steg längre, vilket gör det svårare för samma motståndare att lära sig vem som pratar med vem."

Det nya meddelandesystemet som utvecklats av Cheng och hans kollegor tillåter användare att kommunicera med varandra utan att dela sin identitet med servern. Den uppnår detta genom att dölja förfrågningar om information i slumpmässiga förfrågningar.

Att utföra de teoretiska konstruktionerna i kärnan av Taleks funktion har traditionellt krävt betydande beräkningsprocesser. En viktig fördel med Talek är att även om man inser att det kan vara beräkningsmässigt dyrt, det kan göras effektivt på GPU:er. Dessutom, dess unika design tillåter användare att dölja både pågående konversationer och deras övergripande kommunikationsmönster.

"Tidigare arbete som syftade till att utveckla nya meddelandesystem erbjöd antingen starka säkerhetsgarantier med oöverkomliga beräkningskostnader, eller svagare säkerhetsgarantier med praktisk prestanda, " sa Cheng. "Vårt arbete strävar efter att tillhandahålla en mellanväg, ger starka säkerhetsgarantier (dvs. ett säkerhetsmål där två godtyckliga åtkomstmönster mellan användare inte går att särskilja för servern), med prestanda som skulle tillfredsställa många verkliga meddelandearbeten."

För att dölja användarkommunikationsmönster, Talek använder en teknik som kallas PIR, som säkert läser meddelanden från en server utan att avslöja vilket meddelande som lästes. På egen hand, dock, PIR räcker inte för att skapa en fullt fungerande meddelandetjänst. Forskarna lade alltså till en ny komponent i sitt system, kallas den "omedvetna loggen".

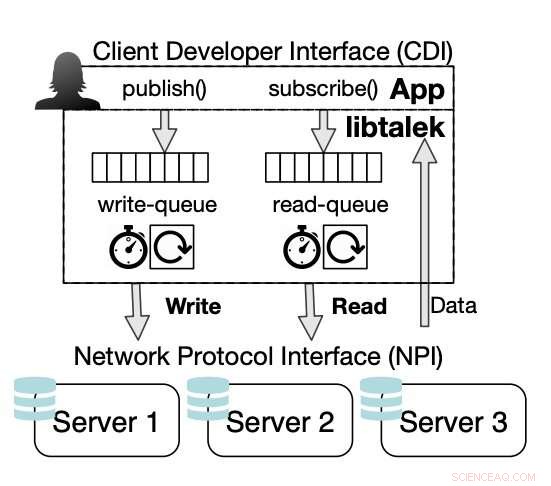

Taleks klientgränssnitt. Applikationsanrop översätts av klientbiblioteket till schemalagda meddelanden med lika stora parametrar och innehåll som verkar slumpmässigt för en motståndare. Klienter beter sig identiskt ur perspektivet av alla l-1-servrar. Kredit:Cheng et al.

Väsentligen, på Talek, meddelandegrupper delar hemliga logghandtag med varandra, som sedan används för att skapa en sekvens av adresser som ser slumpmässigt ut. Användare kan sedan lagra meddelanden de skriver till andra enligt denna sekvens av adresser, ungefär som en digital dead drop. De som tar emot meddelandena, å andra sidan, kan läsa dem privat och säkert med PIR.

"Jämfört med befintliga mixnet-baserade system, vi bevisar att vi tillhandahåller ett starkare säkerhetsmål för åtkomstsekvens omöjlig att urskilja, jämfört med säkerhetsmål baserade på k-anonymitet eller differentiell integritet, som läcker information per definition, " förklarade Cheng.

Cheng och hans kollegor har redan byggt en fungerande prototyp av Talek med tre servrar och visade att den kan skalas för att stödja verkliga meddelandehanteringsbelastningar, uppnå en genomströmning på 9, 433 meddelanden per sekund med 32, 000 aktiva användare och en slut-till-ände latens på 1,7 sekunder. Dessutom, till skillnad från de flesta andra privata meddelandesystem, Talek kan uppnå enastående prestanda samtidigt som en hög nivå av användarintegritet bibehålls.

"Vi är glada över möjligheten att kunna tillhandahålla en meddelandetjänst med starka säkerhetsmål baserade på omöjlighet att skilja åtkomstmönster, med tillräcklig prestanda för att hantera verkliga meddelandearbeten, " Cheng sa. "Vi hoppas att dessa idéer kan tillämpas direkt på meddelandetjänster för att förbättra användarnas integritet."

Meddelandesystemet kommer med ytterligare funktioner. Till exempel, det tillåter användare att lära sig när deras privata loggar och konversationer har nya meddelanden utan polling (dvs. kontinuerligt kontrollera statusen för sin enhet).

I framtiden, Talek kan användas för att skapa nya säkra, diskreta och högpresterande meddelandetjänster som kan dölja både innehållet i meddelanden och användarmetadata. Dessa tjänster kan visa sig vara särskilt fördelaktiga för personer som bedriver verksamhet som kräver en hög grad av anonymitet, som undersökande journalister och aktivister.

"Integritetsbevarande teknik har kommit långt, men det återstår ett antal svåra tekniska utmaningar för att ge starka säkerhetsgarantier till de många applikationer som vi är beroende av dagligen, " sa Cheng. "Vi ser fram emot att fortsätta vår forskning om teknologier som bevarar integritet."

2020 Science X Network