Kredit:Shutterstock

Vi använder internetanslutna enheter för att komma åt våra bankkonton, hålla våra transportsystem i rörelse, kommunicera med våra kollegor, lyssna på musik, utföra kommersiellt känsliga uppgifter – och beställa pizza. Digital säkerhet är en integrerad del av våra liv, varje dag.

Och i takt med att våra IT-system blir mer komplexa ökar risken för sårbarheter. Fler och fler organisationer kränks, vilket leder till ekonomisk förlust, avbrutna leveranskedjor och identitetsbedrägerier.

Den nuvarande bästa praxisen inom säker teknikarkitektur som används av stora företag och organisationer är en "noll förtroende"-metod. Med andra ord, ingen person eller system är betrodd och varje interaktion verifieras genom en central enhet.

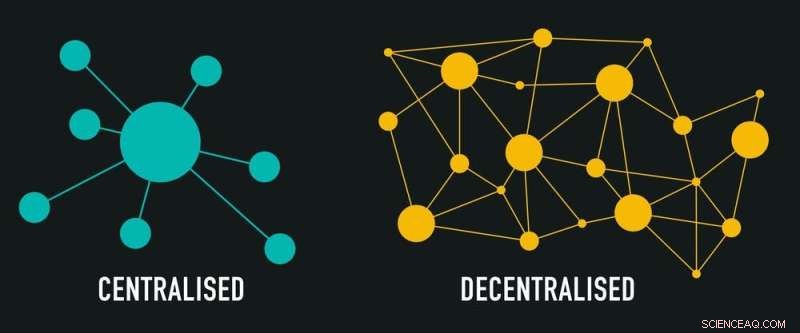

Tyvärr sätts då absolut tillit till det verifieringssystem som används. Så att bryta mot detta system ger en angripare nycklarna till kungariket. För att lösa detta problem är "decentralisering" ett nytt paradigm som tar bort varje enskild sårbarhetspunkt.

Vårt arbete undersöker och utvecklar de algoritmer som krävs för att sätta upp ett effektivt decentraliserat verifieringssystem. Vi hoppas att våra ansträngningar kommer att bidra till att skydda digitala identiteter och stärka säkerheten för de verifieringsprocesser som så många av oss litar på.

Lita aldrig, verifiera alltid

Ett nollförtroendesystem implementerar verifiering vid alla möjliga steg. Varje användare verifieras, och varje åtgärd de vidtar verifieras också före implementering.

Att gå mot detta tillvägagångssätt anses vara så viktigt att USA:s president Joe Biden gjorde en verkställande order förra året som kräver att alla amerikanska federala regeringsorganisationer ska anta en noll förtroendearkitektur. Många kommersiella organisationer följer efter.

Men i en miljö med noll förtroende placeras absolut tro (mot intuitivt) i validerings- och verifieringssystemet, som i de flesta fall är ett ID- och åtkomsthanteringssystem (IAM). Detta skapar en enda betrodd enhet som, om den bryts, ger obehindrad tillgång till hela organisationens system.

En angripare kan använda en användares stulna autentiseringsuppgifter (som ett användarnamn och lösenord) för att utge sig för att vara den användaren och göra allt de har behörighet att göra – oavsett om det är att öppna dörrar, godkänna vissa betalningar eller kopiera känslig data.

Decentralisering (samma koncept som ligger till grund för blockkedjan) hänvisar till en överföring av auktoritet inom ett system, från en central kontrollpunkt, till flera olika enheter. Kredit:Shutterstock

Men om en angripare får tillgång till hela IAM-systemet kan de göra allt som systemet kan. De kan till exempel ge sig själva makten över hela lönelistan.

I januari hackades identitetshanteringsföretaget Okta. Okta är en enkel inloggningstjänst som gör att ett företags anställda kan ha ett lösenord för alla företagets system (eftersom stora företag ofta använder flera system, där varje system kräver olika inloggningsuppgifter).

När Okta hackades var stora företag som använder deras tjänster, inklusive FedEx, oroliga för att deras konton kunde äventyras. Angriparen fick åtkomst till vissa data, men fick inte kontroll över några konton.

Decentralisera förtroende

I vårt senaste arbete har vi förfinat och validerat algoritmer som kan användas för att skapa ett decentraliserat verifieringssystem, vilket skulle göra hackning mycket svårare. Vår branschsamarbetspartner, TIDE, har utvecklat ett prototypsystem som använder de validerade algoritmerna.

För närvarande, när en användare skapar ett konto på ett IAM-system, väljer de ett lösenord som systemet ska kryptera och lagra för senare användning. Men även i krypterad form är lagrade lösenord attraktiva mål. Och även om multifaktorautentisering är användbar för att bekräfta en användares identitet, kan den kringgås.

Om lösenord kunde verifieras utan att behöva lagras så här, skulle angripare inte längre ha ett tydligt mål. Det är här decentralisering kommer in.

Istället för att placera förtroende för en enda central enhet, ger decentralisering förtroende för nätverket som helhet, och detta nätverk kan existera utanför IAM-systemet som använder det. Den matematiska strukturen hos algoritmerna som ligger till grund för den decentraliserade auktoriteten säkerställer att ingen enskild nod kan agera ensam.

Dessutom kan varje nod i nätverket drivas av en oberoende verksam organisation, såsom en bank, telekommunikationsföretag eller statliga myndigheter. Så att stjäla en enda hemlighet skulle kräva hackning av flera oberoende noder.

Även i händelse av ett IAM-systemintrång skulle angriparen bara få tillgång till vissa användardata – inte hela systemet. Och för att ge sig själva auktoritet över hela organisationen skulle de behöva bryta mot en kombination av 14 oberoende verksamma noder. Detta är inte omöjligt, men det är mycket svårare.

Men vacker matematik och verifierade algoritmer är fortfarande inte tillräckligt för att göra ett användbart system. Det återstår mer arbete innan vi kan ta decentraliserad auktoritet från ett koncept till ett fungerande nätverk som kommer att hålla våra konton säkra.