En angripare som har nyckeln och allt utom ett datafragment kan inte dekryptera ens en liten del av den initiala data. Upphovsman:Kapusta, Memmi &Rambaud.

Ett team av forskare vid Telecom ParisTech har utvecklat en ny metod för att skydda krypterad data mot nyckelexponering. Deras algoritm, presenterad i ett papper som för publicerats på arXiv, förvandlar, fragmenterar och sprider data så att de förblir skyddade, om inte alla lagringsnoder äventyras.

"Nu för tiden, vi observerar två saker, "Katarzyna Kapusta, en av forskarna som genomförde studien, berättade TechXplore. "Å ena sidan, populariteten för data -outsourcing ökar fortfarande. Å andra sidan, varannan månad, vi bevittnar ett stort dataintrång som avslöjar användarnas data. Angripare blir mer och mer kraftfulla. De kan ibland skaffa krypteringsnycklar med mutor eller tvång. I sådana situationer, helt enkelt kryptering av data kanske inte räcker. "

Enligt Kapusta, en krypteringsmetod är bara lika bra som nyckelgenererings- och hanteringsstrategin som används av enskilda användare. I samarbete med hennes kollegor Gérard Memmi och Matthieu Rambaud, hon bestämde sig därför för att utveckla en mer effektiv metod för att skydda krypterad användardata mot skadliga attacker.

"Vi föreslår en uppsättning metoder som kombinerar kryptering med datafragmentering och spridning, "Kapusta sa." De syftar till att förstärka sekretessen för data för att skydda mot en angripare som kunde förvärva krypteringsnycklarna. "

Klassiska symmetriska krypteringsalgoritmer fungerar genom att kryptera data till en chiffertext med en krypteringsnyckel som måste hållas hemlig. Det betyder att om krypteringsnyckeln hittas av en angripare, data blir sårbara.

Allt-eller-ingenting-transform (AONT), även känd som allt-eller-ingenting-protokollet, är en krypteringsmetod som först introducerades av Ronald L. RIvest i slutet av 1990 -talet. Den fungerar genom att omvandla indata till en krypterad text så att den bara kan dekrypteras när krypteringen är klar.

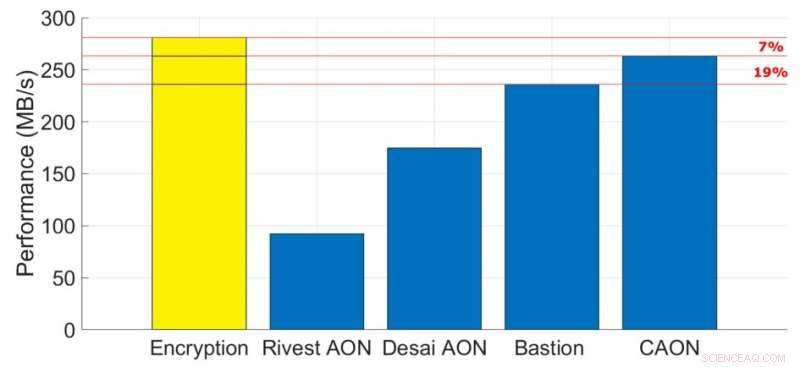

Ett prestandamätvärde, jämförelse mellan CAON och andra tekniker, enkel kryptering (AES-NI i CTR-läge, gul) används som baslinje. Upphovsman:Kapusta, Memmi &Rambaud.

"Allt-eller-ingenting-kryptering förstärker dataskyddet genom att skydda data mot svaga eller läckta krypteringsnycklar, "Kapusta förklarade." Den producerar en chiffertext som bara kan dekrypteras när den är klar. Fragment av sådan chiffertext är resistenta mot en situation med nyckelexponering:Det är inte möjligt att dekryptera delen av data inuti ett fragment utan resten av fragmenten, och detta även om krypteringsnyckeln är känd. Kryptering av data med en AON, Fragmentering och spridning av den erhållna chiffertexten förstärker datasekretess. "

I kombination med datafragmentering och spridning, AONT -metoder kan skydda data från angripare som förvärvar krypteringsnyckeln men inte kan samla alla datafragment. Dock, eftersom de kräver minst två omgångar med datakryptering, dessa metoder resulterar vanligtvis i en signifikant minskning av prestanda. Studien utförd av Kapusta och hennes kollegor behandlar begränsningarna i befintliga AONT -tillvägagångssätt, introducera en alternativ metod som kallas cirkulär allt-eller-ingenting (CAON).

"Klassisk symmetrisk kryptering är huvudkomponenten i varje allt-eller-ingenting-metod som skyddar mot mindre kraftfulla angripare utan kännedom om krypteringsnycklarna, "Kapusta sa." Skyddet mot kraftfullare angripare som innehar nycklarna uppnås genom att kombinera krypteringen med en komponent som skapar beroenden mellan data inuti chiffertexten som skyddar mot nyckelexponeringen. I äldre AON -metoder, denna komponent är ett förbehandlingssteg, medan den senaste AON, dessa beroenden skapas efter datakryptering. CAON tillhör den andra gruppen av AON, eftersom den tillämpar en linjär omvandling över den krypterade datan. Detta omvandlar 'exklusiva-ors' datablock på ett kedjande sätt-varje block är exklusivt-eller med sin föregångare, och det första blocket som inte har en naturlig föregångare är exklusivt eller det sista. "

Den viktigaste skillnaden mellan CAON och andra AON -tillvägagångssätt är att den förstnämnda bara kräver en enda XOR -operation per datablock, vilket är det minsta möjliga när det gäller ytterligare behandling. Detta gör det betydligt snabbare än befintliga AON -tillvägagångssätt, inklusive Bastions plan, en nyligen utformad metod som skyddar fragmenterad data mot nyckelexponering med en enda datakryptering och linjär efterbehandlingstransform.

"CAON möjliggör skydd av outsourcade data mot nyckelexponering utan att leda till prestanda, "Sade Kapusta." Kostnaden som kommer från efterbearbetningstransformen som tillämpas på krypterad data är nästan försumbar. Tidigare AON var långsamma och därför inte praktiskt. "

I framtiden, CAON kan skydda användardata online mot viktiga exponeringsattacker. Till exempel, det kan integreras i moderna distribuerade lagringssystem eller lösningar med flera moln, erbjuder större konfidentialitet utan de kostnader som vanligtvis är förknippade med AONT -krypteringsmetoder.

Teamet arbetar nu med nya metoder som kombinerar kryptering, fragmentering och dataspridning som kan tillämpas på molndatorer eller IoT edge computing. Mer specifikt, de planerar att släppa en finkornig open source-implementering av CAON.

© 2019 Science X Network