Normala IT-säkerhetsmetoder kanske inte skyddar dig från skadliga attacker som kommer in i ditt system via vardagliga enheter, som USB-nycklar. Kredit:Shutterstock

Om du driver ett företag, du är förmodligen orolig för IT-säkerhet. Kanske investerar du i antivirusprogram, brandväggar och regelbundna systemuppdateringar.

Tyvärr, dessa åtgärder kanske inte skyddar dig från skadliga attacker som kommer in i dina system via vardagliga enheter.

På kvällen fredagen den 24 oktober 2008, Richard C. Schaeffer Jr, NSA:s högsta skyddstjänsteman för datorsystem var i en briefing med USA:s president George W. Bush när en medhjälpare skickade en lapp till honom. Anteckningen var kort och saklig. De hade blivit hackade.

Hur hände det? Boven var en enkel USB.

USB-försörjningskedjan attacker

Attacken var oväntad eftersom hemliga militära system inte är anslutna till externa nätverk. Källan var isolerad till en mask laddad på en USB-nyckel som noggrant hade installerats och lämnats i stort antal för att köpas från en lokal internetkiosk.

Detta är ett exempel på en supply chain attack, som fokuserar på de minst säkra delarna i en organisations försörjningskedja.

Den amerikanska militären flyttade omedelbart för att förbjuda USB-enheter på fältet. Några år senare, USA skulle använda samma taktik för att bryta och störa Irans kärnvapenprogram i en attack som nu har kallats Stuxnet.

Lärdomen är tydlig:om du ansluter USB-enheter till dina system, du måste vara väldigt säker på var de kommer ifrån och vad som står på dem.

Om en leverantör kan få en hemlig nyttolast på ett USB-minne, då finns det ingen säker period då en USB är ett bra val. Till exempel, du kan för närvarande köpa ett USB-minne som i hemlighet är en liten dator, och det kommer, vid insättning, öppna ett fönster på din maskin och spela Death Star-marschen.

Det här är bara en typ av attack i leveranskedjan. Vilka är de andra sorterna?

Network supply chain attacker

Datoranvändare har en ökande tendens att lagra all sin information i ett nätverk, koncentrera sina tillgångar på ett ställe. I detta scenario, om en dator har äventyrats är hela systemet öppet för en angripare.

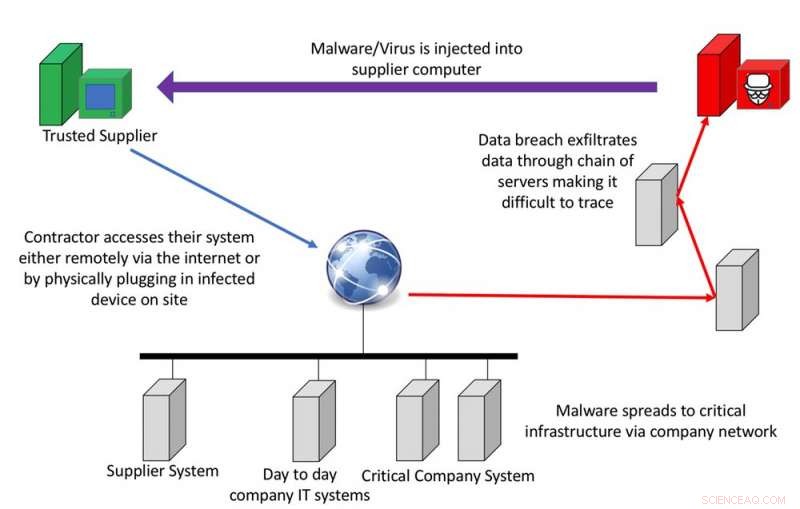

Grundmodellen för en nätverksattack i leveranskedjan visar hur sårbara sammankopplade system är inom en organisation. Författare tillhandahålls

Överväg en konferenstelefon som används i din organisation. Anta att den här nätverksaktiverade telefonen hade ett inbyggt fel som skulle tillåta angripare att lyssna på alla konversationer i närheten. Detta var verkligheten 2012 när mer än 16 versioner av Ciscos populära IP-telefon drabbades. Cisco släppte en patch för sina telefoner, som skulle kunna installeras av de flesta företags IT-säkerhetsavdelningar.

Under 2017, ett liknande problem uppstod när ett märke av sjukhuskvalitetsdiskmaskiner påverkades av en inbyggd osäker webbserver. När det gäller ett sjukhus, det finns en hel del privat data och specialistutrustning som kan äventyras av en sådan sårbarhet. Medan en patch så småningom släpptes, det krävdes en specialiserad servicetekniker för att ladda upp den.

Supply chain attacker har nyligen varit inblandade i den katastrofala felfrekvensen i det nordkoreanska missilprogrammet. David Kennedy, i en video för The Insider, diskuterar hur USA tidigare har stört kärnkraftsprogram med hjälp av cyber. Om de fortfarande har denna förmåga, det är möjligt att de skulle vilja hålla det hemligt. Skulle detta vara fallet, det är tänkbart att ett av de många nordkoreanska misslyckandena kunde ha varit ett test av ett sådant cybervapen.

Fem sätt företag kan skydda sig på

För att skydda dig mot allt detta måste du ställa in grundläggande cyberhygienprocesser som kan hjälpa till att hålla ditt företag fritt från infektioner.

Cybermedvetenhet är avgörande

Till sist, du kan maximera cyberresiliens genom att träna alla i din organisation för att lära sig nya färdigheter. Men det är viktigt att testa om din träning fungerar. Använd faktiska övningar – i samarbete med säkerhetspersonal – för att undersöka din organisation, öva på dessa färdigheter, och ta reda på var du behöver göra förbättringar.

Priset för varje anslutning till internet är att den är sårbar för attacker. Men som vi har visat, inte ens fristående system är säkra. Medveten praxis och genomtänkta tillvägagångssätt för säkerhet kan öka skyddet för ditt företag eller din arbetsplats.

Denna artikel publicerades ursprungligen på The Conversation. Läs originalartikeln.