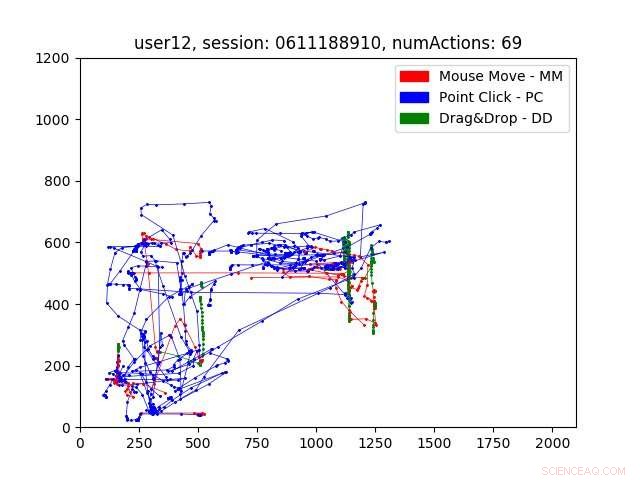

Representation av ett av studiens huvudresultat:utvärderingen för 10 musåtgärder. Kredit:Antal &Egyed-Zsingmond

Forskare vid Sapientia University i Rumänien och Université de Lyon har nyligen genomfört en prestandautvärdering av obegränsad musanvändning för att upptäcka bedragare. Deras resultat, förpublicerad på arXiv, föreslår att dra-och-släpp musåtgärder är de mest användbara för att upptäcka inkräktare.

Musdynamik, ett sätt för biometrisk identifiering baserat på användarnas karaktäristiska interaktioner med musen, är ett i stort sett outforskat forskningsområde. Som ett resultat, datauppsättningar som innehåller obegränsad musanvändningsdata är fortfarande anmärkningsvärt knappa.

Balabit-datauppsättningen, släpptes av det homonyma företaget vid en datavetenskapstävling 2016, kan anses vara den första adekvata, allmänt tillgänglig uppsättning obegränsad musanvändningsdata. Forskarna använde denna datauppsättning för att utvärdera musdynamik för intrångsdetektering.

Margit Antal, en av forskarna som genomförde studien, berättade för TechXplore, "År 2017, Jag blev inbjuden till INSA Lyon University av en av mina tidigare studenter, Elod Egyed-Zsigmond, som är medförfattare till tidningen. Förr, Jag var involverad i flera beteendeforskningsprogram rörande beröringsbiometri, tangenttryckningsdynamik, online signaturer, etc., och jag hade erfarenhet inom detta område, så jag ville använda min erfarenhet på en annan typ av biometri. Jag föreslog musdynamik till Elod och vi kom överens om att utforska detta ämne tillsammans."

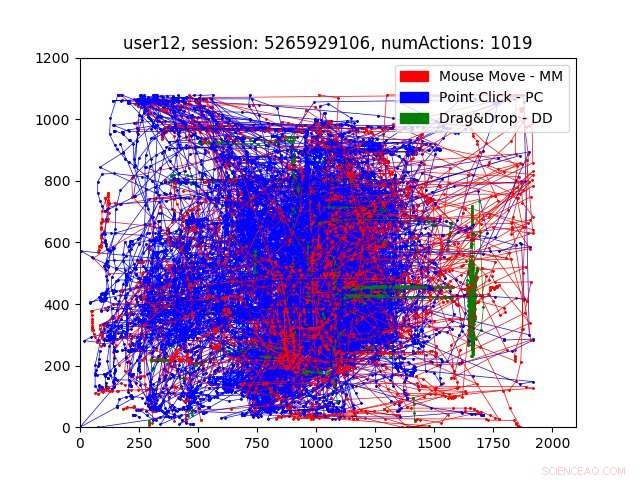

Testsessionsdata för en given användare. Kredit:Antal &Egyed-Zsingmond

Efter att ha gjort en första litteraturgenomgång, Egyed-Zsigmond och Antal insåg att musdynamikforskningen hade ett antal outforskade områden. Först, uttömmande offentliga datauppsättningar som innehöll allmänna musanvändningsdata var extremt sällsynta. Andra, de insåg att det fortfarande inte fanns någon reproducerbar forskning baserad på sådana data.

"Jag borde, dock, nämn att jag verkligen uppskattar Ahmed Awad E. Ahmeds och Issa Traores arbete, ", sa Antal. "Deras datauppsättning är offentlig. Dock, den innehåller förbehandlad data istället för rå musdata."

Ett av huvudmålen med Antal och Egyed-Zsigmonds studie var att ta reda på hur mycket musanvändningsdata som krävs för användarautentisering. De studerade därför effekten av att använda en uppsättning musåtgärder, som musrörelser eller dra och släpp, för autentisering.

"Vi ville också ta reda på vilken typ av musåtgärd som är mest användarspecifik, mellan enkla musrörelser som inte slutar med ett musklick, musrörelser som slutar med ett musklick, eller dra-och-släpp-åtgärder, ", sa Antal. "Äntligen, vi studerade också effekten av att utjämna data på systemets prestanda."

Träningssessionsdata för en given användare. Kredit:Antal &Egyed-Zsingmond

Deras utvärderingar tyder på att 10 till 20 musåtgärder är nödvändiga för effektiv autentisering av musdynamik. Dessutom, Dra-och-släpp musåtgärder visade sig vara de mest effektiva för att upptäcka bedragare.

"Andra forskare undersökte också vår första fråga, nämligen mängden musdata som behövs för intrångsdetektering, ", sa Antal. "Våra fynd, i linje med den senaste forskningen, föreslår att cirka 10 till 20 musåtgärder är nödvändiga för korrekt användarautentisering. Som vi förstår det, vi var de första som undersökte användarspecificiteten för olika typer av musåtgärder, upptäcker att dra-och-släpp musåtgärder är de mest användarspecifika."

Antal och Egyed-Zsigmonds forskning samlade värdefull insikt om musdynamik som ett verktyg för intrångsdetektering. Deras resultat kan inspirera till ytterligare forskning och informera utvecklingen av nya biometriska tillämpningar. I en annan studie, som ännu inte har publicerats, forskarna sammanställde också sin egen datauppsättning av musanvändningsdata och utvärderade den.

"Resultaten av dessa utvärderingar liknar de som samlats in med hjälp av Balabit-datauppsättningen, trots att den nya datamängden innehåller data från fler användare, ", sa Antal. "Detta resultat är mycket uppmuntrande. Vi började också tillämpa djupinlärning för att extrahera funktioner, undersöka om funktioner som produceras med hjälp av djupinlärning kan vara bättre än handgjorda."

© 2018 Tech Xplore