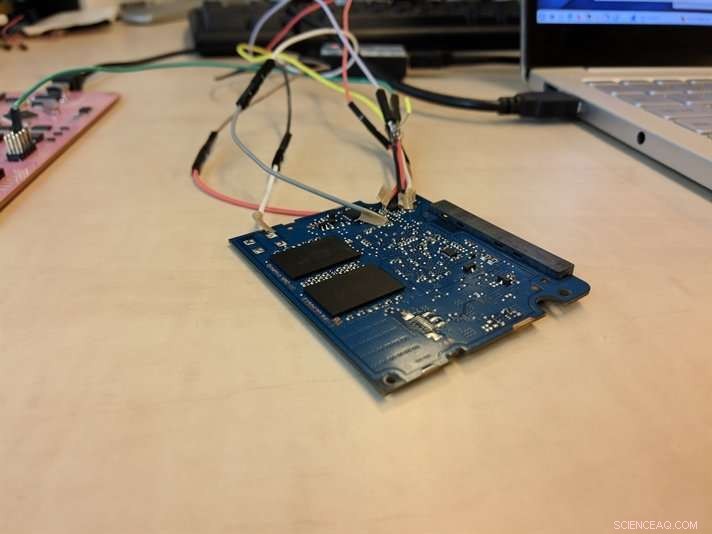

Kredit:Radboud University

Forskare vid Radboud University i Nederländerna har upptäckt att mycket använda datalagringsenheter med självkrypterande enheter inte ger den förväntade nivån av dataskydd. En illvillig expert med direkt fysisk åtkomst till allmänt sålda lagringsenheter kan kringgå befintliga skyddsmekanismer och komma åt data utan att känna till det användarvalda lösenordet.

Dessa brister finns i krypteringsmekanismen för flera typer av solid state-enheter – listade nedan – från två stora tillverkare, nämligen Samsung och Crucial. Sårbarheterna uppstår både i interna lagringsenheter (i bärbara datorer, surfplattor och datorer) och i externa lagringsenheter (anslutna via en USB-kabel). De lagringsenheter som påverkas inkluderar populära modeller som för närvarande är allmänt tillgängliga.

Forskaren Bernard van Gastel:"De berörda tillverkarna informerades för sex månader sedan, i linje med vanliga yrkesrutiner. Resultaten offentliggörs idag så att användare av de drabbade SSD:erna kan skydda sin data ordentligt." Forskaren Carlo Meijer:"Det här problemet kräver åtgärder, särskilt av organisationer som lagrar känslig data på dessa enheter. Och även av vissa konsumenter som har aktiverat dessa dataskyddsmekanismer. Men de flesta konsumenter har inte gjort det."

Om känsliga uppgifter behöver skyddas, det är i alla fall tillrådligt att använda programvarukryptering och inte förlita sig enbart på hårdvarukryptering. Ett alternativ är att använda programvaran VeraCrypt med gratis och öppen källkod, men det finns andra lösningar. På datorer som kör Windows, BitLocker tillhandahåller programvarukryptering, och data kanske inte är säkra (se "Windows-datorer" nedan).

Kryptering är den huvudsakliga dataskyddsmekanismen. Det kan implementeras i mjukvara eller hårdvara (t.ex. i SSD). Moderna operativsystem erbjuder generellt mjukvarukryptering för hela lagringen. Dock, det kan hända att ett sådant operativsystem beslutar sig för att enbart förlita sig på hårdvarukryptering (om hårdvarukryptering stöds av lagringsenheten). BitLocker, krypteringsmjukvaran inbyggd i Microsoft Windows, kan göra den här typen av byte till hårdvarukryptering men erbjuder de berörda diskarna inget effektivt skydd i dessa fall. Programvarukryptering inbyggd i andra operativsystem (som macOS, iOS, Android, och Linux) verkar vara opåverkade om den inte utför denna växling.

Forskarna identifierade dessa säkerhetsproblem med hjälp av offentlig information och cirka 100 € av utvärderingsenheter. De köpte SSD:erna som de undersökte via vanliga detaljhandelskanaler. Det är ganska svårt att upptäcka dessa problem från början. Dock, när problemens natur är känd, det finns en risk att utnyttjandet av dessa brister kommer att automatiseras av andra, gör missbruk lättare. Forskarna vid Radboud University kommer inte att släppa ett sådant exploateringsverktyg.

Berörda produkter

De modeller för vilka sårbarheter faktiskt har påvisats i praktiken är:

Det bör noteras, dock, att inte alla diskar som finns på marknaden har testats. Specifika tekniska inställningar (relaterade till t.ex. "hög" och "max" säkerhet) där interna enheter används kan påverka sårbarheten (se den detaljerade informationen från tillverkarna och länken till teknisk information nedan).

Windows-datorer

På datorer som kör Windows, en mjukvarukomponent som heter BitLocker hanterar krypteringen av datorns data. I Windows, den typ av kryptering som BitLocker använder (d.v.s. hårdvarukryptering eller mjukvarukryptering) ställs in via grupprincipen. Om tillgänglig, standard hårdvarukryptering används. För de berörda modellerna, standardinställningen måste ändras så att endast programvarukryptering används. Denna förändring löser inte problemet omedelbart, eftersom den inte krypterar om befintlig data. Endast en helt ny installation, inklusive omformatering av den interna enheten, kommer att upprätthålla programvarukryptering. Som ett alternativ till ominstallation, det ovan nämnda VeraCrypt-programpaketet kan användas.

Ansvarsfullt avslöjande

Båda tillverkarna informerades om detta säkerhetsproblem i april 2018 av National Cyber Security Center (NCSC) i Nederländerna. Universitetet lämnade detaljer till båda tillverkarna för att de skulle kunna fixa sin produkt. Tillverkarna kommer själva att ge detaljerad information till sina kunder om de berörda modellerna; länkar listas nedan.

När du upptäcker ett säkerhetsbrist, det finns alltid ett dilemma om hur man ska hantera denna information. Omedelbar publicering av detaljerna kan uppmuntra till attacker och orsaka skada. Att hålla felet hemligt under en längre period kan innebära att nödvändiga åtgärder för att motverka sårbarheten inte vidtas, medan människor och organisationer fortfarande är i riskzonen. Det är vanlig praxis i säkerhetssamfundet att försöka hitta en balans mellan dessa problem, och avslöjar brister efter upp till 180 dagar efter att tillverkarna av de berörda produkterna har informerats. denna praxis, känd som ansvarsfull avslöjande, används som standard av Radboud University.

Forskarna är nu på väg att publicera de vetenskapliga aspekterna av sina resultat i den akademiska litteraturen. En preliminär version av dessa fynd (pdf, 757 kB) kommer att publiceras idag, 5 november 2018. När peer-review-processen har slutförts, en slutlig version kommer att publiceras i den akademiska litteraturen. Den här publikationen kan inte användas som en guide för hur man bryter sig in på SSD:er.