Kredit:Long Cheng

Dataorienterade attacker tillåter hackare att manipulera icke-kontrollerande data och ändra ett programs beteende, orsakar ofta betydande skada på de berörda systemen. Forskare vid Virginia Tech, Clemson University, Pennsylvania State University och Aalto University har nyligen upptäckt nya utnyttjandetekniker för denna typ av attack, som skulle kunna informera utformningen av effektivare försvar.

"Den dataorienterade programmering (DOP) attacken, som för första gången tillåter en att stjäla privata OpenSSL-nycklar från en server utan att upptäckas av toppmoderna säkerhetskontroller, kom första gången 2016, "Daphne Yao, en av forskarna som genomförde studien, berättade för TechXplore. "DOP-attacker verkar vara ganska oövervinnerliga. Hela vårt team var fascinerade och ville ta reda på vilken typ av upptäckt som kunde stoppa DOP."

För närvarande, det finns två huvudtyper av attacker mot minneskorruption:kontrollflöde och dataorienterade attacker. Kontrollflödesattacker kan korrumpera kontrolldata, såsom returadressen eller kodpekaren, i ett programs minnesutrymme, slutligen avleda programmets kontrollflöde (d.v.s. exekveringsordning). Dataorienterade attacker, å andra sidan, är utformade för att ändra ett programs godartade beteende genom att manipulera dess icke-kontrolldata utan att kränka kontrollflödets integritet. Trots deras olikheter, båda dessa typer av attacker kan orsaka allvarlig skada på ett datorsystem.

Huvudsyftet med studien som genomfördes av Yao och hennes kollegor var att avmystifiera dataorienterade attacker, hjälpa försvarare att bättre förstå dem, och identifiera kategorier av programbeteenden som DOP kan påverka. Dessutom, forskarna ville ge experimentella bevis på beteendeskillnaderna mellan DOP och normala avrättningar.

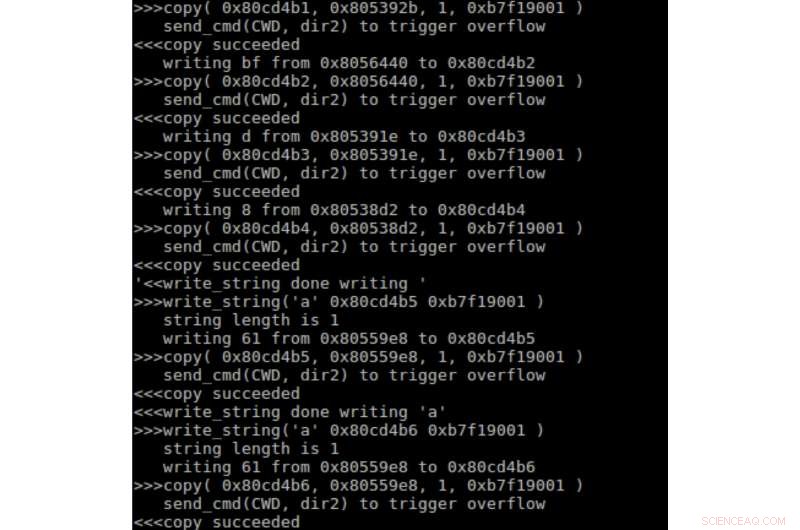

Aalto-universitetets forskare, Hans Liljestrand, Thomas Nyman och N. Asokan, reproducerade en DOP-exploat baserat på tidigare forskning för en maskin som stöder Intel Processor Trace (PT). Denna DOP-exploatering var avgörande för att experimentellt demonstrera skillnaderna mellan DOP och normala avrättningar.

"Vår intuition är att program på något sätt måste bete sig annorlunda under den komplexa DOP-attacken, " sade Yao. "Frekvenserna för vissa operationer måste ha ändrats under DOP. Vårt arbete uppfinner inte nya dataorienterade attacker, ändå erbjuder vi en omfattande och djupgående beskrivning av dem."

Även om DOP-attacker har blivit allt vanligare, än så länge, mycket få studier har försökt ta itu med de hot som de utgör i detalj. Dessa attacker korrumperar vanligtvis viktiga datavariabler som direkt eller indirekt används för beslutsfattande och konfiguration.

"Risken med dataorienterade attacker, inklusive DOP och den nyare blockorienterade programmeringen (BOP), är att de inte manipulerar kontrollflödet i ett offerprogram, " förklarade Yao. "Så, den undviker den populära detekteringen av kontrollflödesintegritet (CFI). Ur ett attackperspektiv, dataorienterade attacker är mycket mer fördelaktiga än returorienterad programmering (ROP), eftersom de grundläggande ROP-attackerna i stor utsträckning bryter mot kontrollflödesintegriteten och lätt kan upptäckas av CFI-lösningar."

I deras studie, Yao och hennes kollegor kartlade dataorienterade exploateringar, inklusive DOP-attacker, redogöra för sina antaganden, krav och förmågor. De bedömde sedan experimentellt genomförbarheten av deras nya anomalibaserade upptäcktsmetod.

"Vi tillhandahåller konkreta empiriska bevis som visar att ett program under en DOP-attack uppvisar väsentligt olika beteendemönster på flera sätt, inklusive frekvensen av parvisa kontrollöverföringar, frekvensen av funktionsanrop, grenkorrelationer, och inkompatibla grenbeteenden, " sa Yao. "Vi visade att dessa skillnader orsakade av DOP-attacker visar sig i lågnivå Intel PT, en mycket effektiv instruktionsnivåloggningsmekanism, loggar, som kan samlas in och observeras. Till exempel, normala spår och DOP-spår uppvisar stora skillnader i PCA-baserad klustringsanalys."

I sina tester, Yao och hennes kollegor observerade att DOP-attacker orsakar biverkningar på flera nivåer av ett påverkat programs kontrollflödesbeteende, som ofta visar sig i PT-spår. Även om DOP-attacker inte ändrar ordningen på ett programs kontrollflöde, de kan modifiera dess frekvens- och korrelationsegenskaper. Forskarna gav också en sammanfattning av oupptäckbara fall, där dataorienterade attacker inte uppvisar några frekvens- eller korrelationsavvikelser. I framtiden, deras fynd skulle kunna hjälpa utvecklingen av effektivare försvar mot DOP-attacker.

"I vår framtida forskning, vi planerar att ta itu med de tekniska utmaningarna i samband med att bygga ett deployerbart DOP-försvar, ", sade Yao. "Vi är särskilt intresserade av att utforska djupinlärning för att upptäcka DOP-inducerade anomalier från den enorma mängden PT-loggar på låg nivå. Den viktigaste utmaningen i detta område av studien är att hitta ett sätt att undvika överdrivna falsklarm vid upptäckt."

© 2019 Science X Network