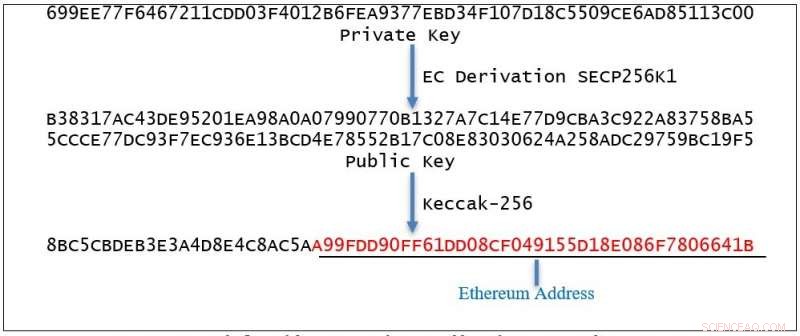

Exempelflöde för att härleda en Ethereum -adress från en privat nyckel. Kredit:Oberoende säkerhetsutvärderare

En bandithistoria av kryptovaluta -slaget var ett populärt objekt på tekniska sajter den här veckan, med häpnadsväckande mängder pengar som någon blockchain -bandit har samlat på sig, och upptäckt av säkerhetskonsulter, Oberoende säkerhetsutvärderare.

Svagheten kommer från dåligt implementerad privat nyckelgenerering, underlätta kryptostöld. Banditen gissar på privata nycklar - och banditen gör miljoner.

Forskare upptäckte 732 aktivt använda privata nycklar på Ethereum -blockchain. "Vår forskning försökte hitta Ethereum -adresser baserat på användning av svaga nycklar, och för att undersöka hur dessa adresser används, "sa teamet i sin tidning. (Ethereum -projektet använder elliptisk kurva kryptografi för att generera det offentliga/privata nyckelparet.)

I processen, och detaljerad av Andy Greenberg i Trådbunden , forskarna fann att kryptovalutanvändare under de senaste åren har lagrat sin kryptoskatt med hundratals lätt gissningsbara privata nycklar. De avslöjade också en bandit.

Hur hittade forskarna nycklarna? Programmeringsfel i programvara som genererade de privata nycklarna. "Dessa privata nycklar är inte tillräckligt slumpmässiga, vilket gör det trivialt för en dator att bruta kraft och så småningom gissa, "sa ISE -bloggen.

"Ett enda Ethereum -konto tycks ha sugit bort en förmögenhet på 45, 000 eter-värd vid ett tillfälle mer än 50 miljoner dollar-med samma nyckeltips. "

Deras video noterar:"När vi undersökte nyckelgenerering om Ethereums blockchain upptäckte vi att medel från svaga privata nyckeladresser fördjupas av någon. Den 01/13/18, denna blockchain -bandit höll en balans på 37, 926 ETH värderad till 54 miljoner dollar. "

ISE upptäckte 732 privata nycklar samt motsvarande offentliga nycklar. De skrev om sin metod i sitt papper. De sa, "istället för att försöka brutalt tvinga fram slumpmässiga privata nycklar, vi utarbetade sätt att upptäcka nycklar som kan ha genererats med felaktig kod, felaktiga slumptalsgeneratorer, eller en kombination av båda. "

Adrian Bednarek, säkerhetskonsult, som citerat i Trådbunden . "Vem den här killen eller killarna är, de spenderar mycket datortid på att nosa till nya plånböcker, titta på varje transaktion, och se om de har nyckeln till dem. "

ISE utfärdade ett antal rekommendationer baserat på sina forskningsresultat, inklusive dessa. Använd en kryptografiskt säker pseudo-slumpgenerator istället för bara vilken pseudo-slumpgenerator som helst; granskningskällkod och resulterande kompilerad kod för att verifiera att slumpmässigt genererade nycklar inte avkortas eller blir felaktiga av felaktiga arbetsflöden som interagerar med dem; generera inte privata nycklar baserade på lösenfraser, aka hjärnplånböcker - eftersom människor tenderar att använda lätt gissbara lösenord.

Som viktigt, detta är inte en engångsflykt. Stölderna pågår.

ISE:s blogg sa:"banditen verkar bedriva en pågående kampanj för att plundra kryptovalutor från plånböcker som härrör från svaga privata nycklar. ISE -forskare placerade avsiktligt en US -dollar värd ETH i en svag privat nyckel -härledd plånbok och bevittnade att inom några sekunder, ETH överfördes ut och in i banditens plånbok. "

Vem kan göra det här? Bednarek har ingen riktig uppfattning om vem blockchain -banditen kan vara, skrev Greenberg. "Jag skulle inte bli förvånad om det är en statlig skådespelare, som Nordkorea, men det är bara spekulationer sa Bednarek.

© 2019 Science X Network