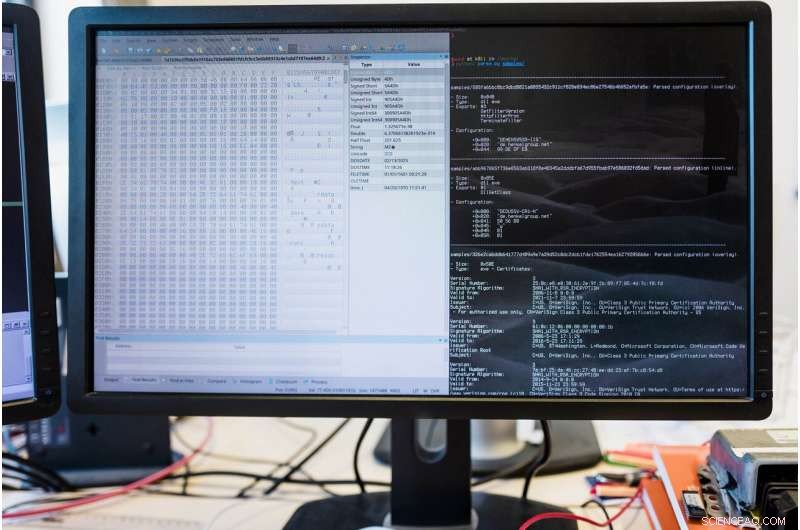

Binär kod – synlig till vänster – är mer eller mindre oläslig för människor. En del av Bochum -forskarnas arbete är att översätta det till ett begripligt språk. Kredit:RUB, Kramer

Tillsammans med ett utredningsteam på Bayerischer Rundfunk (BR) och Norddeutscher Rundfunk (NDR), forskare vid Ruhr-Universität Bochum har grävt fram hur hackergruppen Winnti, även känd som APT10, begår sina attacker mot tyska och internationella företag som hittills varit deras offer. Winnti har förmodligen varit verksam från Kina i minst 10 år, spionerar på företag över hela världen. I Tyskland, attacker mot företag Thyssen-Krupp och Bayer har kommit fram.

Efter analyser gjorda av teamet som leds av professor Thorsten Holz vid Horst Görtz Institute for IT Security i Bochum, minst ett dussin företag har påverkats av Winntis programvara, bland dem sex DAX -företag. Huvudmålen är företag från den kemiska industrin och halvledarindustrin, läkemedels- och telekommunikationsindustri och tillverkare av videospel. Media rapporterade om utredningsresultaten den 24 juli 2019.

Modulär skadlig kod

Nyhetsbyrån BR och NDR rådfrågade Thorsten Holz och hans Ph.D. student Moritz Contag som medforskare. De är experter på mjukvaruanalys, specifikt i binär kodanalys. De ville ta reda på hur Winntis spionage fungerar i detalj.

"I dag, det finns tre generationer av Winnti-programvara, " förklarar Thorsten Holz, en talare vid Casa Cluster of Excellence (Cyber-Security in the Age of Large-Scale Adversaries). "Programvaran är baserad på en modulär struktur. Gruppen kan använda alla moduler för att montera skadlig kod specifikt för respektive ändamål och skräddarsydd för offerföretaget." Till exempel, byggsatsen kan innehålla en modul som döljer programvaran på en av servrarna på det riktade företaget, en modul som samlar information i företagets intranät, och en modul som etablerar en extern kommunikationskanal.

Kontrollserver för skadlig kod delvis integrerad i intranätet

Programvarans binära kod innehåller en konfigurationsfil som innehåller alternativ för att kontrollera skadlig programvara. Binär kod kan köras direkt av processorn, men det är mer eller mindre oläsligt för människor. IT -experterna från Bochum översatte koden till läsbart språk och visade att filerna innehöll, till exempel, information om vilken server som kontrollerade skadlig programvara och var skadlig programvara fanns i offrets system.

Hackargruppen använde ofta externa servrar för att kontrollera skadlig programvara, men ibland användes komprometterade intranätservrar för detta ändamål, för. "Intressant nog, konfigurationsfilerna innehåller också tips om vilka företag eller organisationer som har attackerats, " förklarar Thorsten Holz. "Antagligen, detta hjälper gruppen att organisera sina attacker."

De analyserade skadliga filerna extraherades från Virustotal-databasen. Alla användare kan använda den här tjänsten för att ladda upp filer och få dem kontrollerade av 50 virusskannrar. Alla uppladdade filer sparas i en databas.

Efter att ha analyserat olika versioner av skadlig programvara, Moritz Contag använde sina fynd för att analysera flera hundra konfigurationsfiler. Han extraherade också framgångsrikt certifikat som angriparna använde för att mer fullständigt dölja deras skadliga program.

Utredningsjournalisterna kontaktade 14 företag för att varna dem för en möjlig infektion med skadlig kod. Några av de riktade företagen erkände att de utsatts för en attack; flera analyser pågår fortfarande. Winnti-gruppen har inte bara riktat sig till företag, men också Hongkongs regering. Media misstänker således att Winnti inte bara kan bedriva industri, men också inom politiskt spionage.

Infektering av skadlig programvara sker ofta via e-post med nätfiske. Om en användare klickar på en länk eller öppnar en bilaga i ett sådant e-postmeddelande, Winnti-mjukvaran installerar sig själv på systemet. Angriparna använder sedan det systemet för ytterligare attacker inom intranätet. Programvaran kan gömma sig obemärkt på en infekterad server tills den aktiveras av en signal från kontrollservern. Senare, programmet kommunicerar med kontrollservern via en krypterad kanal, till exempel, genom att skicka specifik data från intranätet till angriparna.

"Vår analys har också visat att Winntis programvara ofta förblir vilande i veckor eller månader; sedan blir den aktiv under en dag eller kanske en vecka, innan du stänger av igen, " säger Thorsten Holz.

Attacker på Linux -system har upptäckts

Winnti-programvaran syftar till att infektera Windows-system. Dock, det finns nu också en version för Linux, upptäcktes i mars 2019. "Vi studerade den här skadliga versionen, för, " säger Thorsten Holz. "Det fungerar ungefär som Winnti."