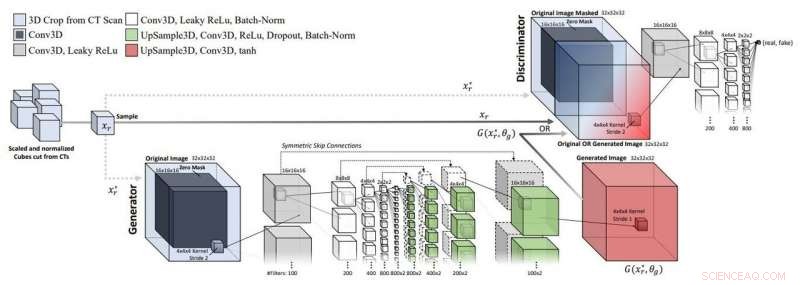

Nätverksarkitekturen, skikten, och parametrar som används för både injektions (GANinj) och borttagning (GANrem) nätverk. Kredit:arXiv:1901.03597 [cs.CR]

Forskare har funnit mer anledning att oroa sig över möjligheterna att manipulera inom den medicinska miljön. Säkerhetsbevakare pratar om tidningen, "CT-GAN:Malicious Tampering of 3D-Medical Imagery using Deep Learning, "som finns på arXiv. Författare är Yisroel Mirsky, Tom Mahler, Ilan Shelef och Yuval Elovici.

Mjukvaran, designad av experter vid Ben-Gurion University Cyber Security Research Center, utformades för att se om en angripare kunde manipulera med CT- och MR -skanningsutrustning för att ge falska resultat om patienter med tumörer. Fynden föreslås med alla medel, ja, manipulering var inte svårt att uppnå.

Washington Post bar en mycket citerad artikel om frågan, som det förklarade deras forskningsmål och observationer. Nyhetsrapporten sa att "angripare kan rikta in sig på en presidentkandidat eller andra politiker för att lura dem att tro att de har en allvarlig sjukdom och få dem att dra sig ur ett lopp för att söka behandling."

En tillväxt tillagd här, en tillväxt tillagd där ... falska tillväxter genom manipulering framkom som ännu en typ av skadlig kod som det medicinska samhället borde veta om. Radiologer kan luras genom skadlig kod för att se falska cancerknutor, i CT- och MR -skanningsutrustning.

Skadlig programvara skapades faktiskt av forskare i Israel. De ville utforska säkerhetsbrister både i medicinsk bildutrustning och nätverk som överför dessa bilder.

Forskarnas skadliga program kan gå åt båda hållen - antingen lägga till falska tillväxter i skanningarna eller ta bort riktiga skador och knölar; den senare manövern kan uppenbarligen leda till att patienter inte behandlas i kritiskt behov av uppmärksamhet i rätt tid.

Skadlig programvara ändrade 70 bilder och lyckades lura tre radiologer att tro att patienter hade cancer. Forskarna använde lungcancer som fokus. Kim Zetter, Washington Post , beskrev testet. Tre radiologer - skickliga - lurades. De feldiagnostiserade förhållanden nästan varje gång. Titta på siffrorna.

"Vid skanningar med tillverkade cancernoduler, röntgenläkarna diagnostiserade cancer 99 procent av tiden. I de fall där skadlig programvara tog bort riktiga cancerknutor från skanningar, radiologerna sa att dessa patienter var friska 94 procent av tiden. "

I tur och ordning, studieresultaten bör få det medicinska samhället att överväga detta om potentiell påverkan:Angriparnas motiv kan vara allmänna eller riktade. De skulle helt enkelt vilja införa kaos och anstränga arbetsflödet med uppmärksamhet på fel utrustning eller så kan de använda skadlig programvara för att rikta in sig på specifika patienter.

I deras papper, författarna erbjöd en dyster lista över möjliga mål om en angripare ville störa skanningarna. Författarna sa, "vi visar hur en angripare kan använda djupinlärning för att lägga till eller ta bort bevis på medicinska tillstånd från volymetriska (3-D) medicinska skanningar. En angripare kan utföra denna handling för att stoppa en politisk kandidat, sabotage forskning, begå försäkringsbedrägeri, utföra en terrorhandling, eller till och med begå mord. "

Zetter tog också upp det möjliga scenariot där uppföljningsskanningar skulle kladdas med för att visa tumörer som antingen sprider sig eller falskt krymper. Skadlig programvara kan också ha negativa effekter på läkemedels- och medicinska forskningsförsök "för att sabotera resultaten."

Skadlig programvarans höga grad av framgång gör att man undrar hur detta kan ske på sjukhus. Sedan igen, för dem som redan känner till tidigare händelser, säkerhetsfrågan överraskar inte.

BBC News uppdaterade läsarnas minnen. "Sjukhus och andra vårdorganisationer har varit ett populärt mål för cyberattacker och många har drabbats av skadlig ransomware som krypterar filer och bara returnerar data när offren betalar upp sig." Rapporten noterade hur "NHS drabbades hårt 2017 av WannaCry -ransomware som fick många sjukhus att kämpa för att återställa data."

Varför kan skadlig programvara komma förbi några säkerhetsgrindar? Washington Post indikerade att problemet kan spåras till den utrustning och nätverk som överför och lagrar CT- och MR -bilder.

"Dessa bilder skickas till radiologiska arbetsstationer och backenddatabaser genom det som kallas bildarkiverings- och kommunikationssystem (PACS). Mirsky sa att attacken fungerar eftersom sjukhus inte signerar skanningarna digitalt för att förhindra att de ändras utan att detekteras och använder inte kryptering på sina PACS -nätverk, så att en inkräktare i nätverket kan se skanningarna och ändra dem. "

PACS -nätverk är i allmänhet inte krypterade. Ett annat potentiellt problem som nämns i artikeln ligger hos de sjukhus som nöjer sig med "20-årig infrastruktur" som inte stöder nyare teknik.

"Även om kryptering är tillgänglig för vissa PACS -programvaror nu, det används fortfarande i allmänhet inte av kompatibilitetsskäl. Det måste kommunicera med äldre system som inte har möjlighet att dekryptera eller omkryptera bilder, "sa Washington Post .

Observera att titeln på deras forskningsartikel har frasen "GAN". Detta står för "en speciell typ av djupt neuralt nätverk, "det generativa kontradiktoriska nätverket. Med GAN, du har två neurala nätverk som arbetar mot varandra:generator och diskriminator.

"I detta dokument presenterade vi möjligheten för en angripare att ändra 3D-medicinska bilder med hjälp av djupinlärning. Vi ... presenterade ett manipulationsramverk (CT-GAN) som kan köras av en skadlig programvara autonomt."

Dessutom, "De förändrade bilderna lyckades också lura automatiserade screeningssystem, "sa BBC News.

Allt som allt, enligt deras papper, "både radiologer och AI är mycket mottagliga för CT-GAN:s manipuleringsattacker, "skrev författarna.

© 2019 Science X Network