ARL-forskare kan ha identifierat ett sätt att förbättra cybersäkerheten för detektering av distribuerade nätverksintrång. Kredit:U.S. Army

Med cybersäkerhet en av landets största säkerhetsproblem och miljarder människor drabbades av intrång förra året, Regeringen och företagen lägger mer tid och pengar på att försvara sig mot det. Forskare vid U.S. Army Combat Capabilities Development Commands Army Research Laboratory, arméns företagsforskningslaboratorium även känt som ARL, och Towson University kan ha identifierat ett nytt sätt att förbättra nätverkssäkerheten.

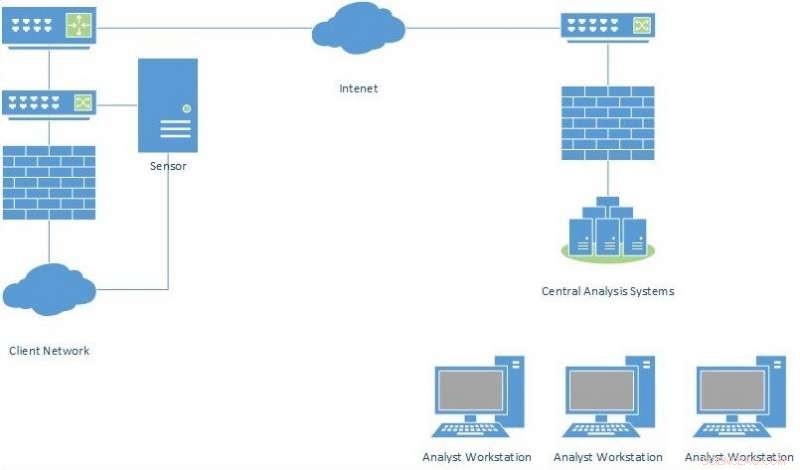

Många cybersäkerhetssystem använder distribuerad nätverksintrångsdetektering som tillåter ett litet antal välutbildade analytiker att övervaka flera nätverk samtidigt, minska kostnaderna genom stordriftsfördelar och mer effektivt utnyttja begränsad expertis inom cybersäkerhet; dock, detta tillvägagångssätt kräver att data överförs från sensorer för detektering av nätverksintrång på det försvarade nätverket till centrala analysservrar. Att överföra all data som fångas av sensorer kräver för mycket bandbredd, sa forskare.

På grund av detta, de flesta distribuerade nätverksintrångsdetekteringssystem skickar bara varningar eller sammanfattningar av aktiviteter tillbaka till säkerhetsanalytikern. Med bara sammanfattningar, cyberattacker kan förbli oupptäckta eftersom analytikern inte hade tillräckligt med information för att förstå nätverksaktiviteten, eller, alternativt, tid kan gå till spillo på att jaga falska positiva resultat.

I forskning som presenterades vid den 10:e internationella multikonferensen om komplexitet, Informatik och cybernetik 12-15 mars, 2019, forskare ville identifiera hur man kunde komprimera nätverkstrafik så mycket som möjligt utan att förlora förmågan att upptäcka och undersöka skadlig aktivitet.

Arbetar på teorin att skadlig nätverksaktivitet skulle visa sin skadlighet tidigt, forskarna utvecklade ett verktyg som skulle sluta sända trafik efter att ett visst antal meddelanden hade sänts. Den resulterande komprimerade nätverkstrafiken analyserades och jämfördes med analysen som utfördes på den ursprungliga nätverkstrafiken.

Som misstänkt, forskare fann att cyberattacker ofta visar illvilja tidigt i överföringsprocessen. När teamet upptäckte skadlig aktivitet senare i överföringsprocessen, det var vanligtvis inte den första förekomsten av skadlig aktivitet i det nätverksflödet.

"Denna strategi bör vara effektiv för att minska mängden nätverkstrafik som skickas från sensorn till det centrala analytikersystemet, sa Sidney Smith, en ARL-forskare och studiens huvudförfattare. "I sista hand, denna strategi skulle kunna användas för att öka tillförlitligheten och säkerheten hos arméns nätverk."

För nästa fas, forskare vill integrera denna teknik med nätverksklassificering och förlustfria komprimeringstekniker för att minska mängden trafik som behöver överföras till de centrala analyssystemen till mindre än 10 % av den ursprungliga trafikvolymen samtidigt som de förlorar inte mer än 1 % av cybersäkerhetsvarningarna .

"Framtiden för intrångsdetektering ligger inom maskininlärning och andra artificiella intelligenstekniker, " sade Smith. "Men, många av dessa tekniker är för resurskrävande för att köras på fjärrsensorerna, och alla kräver stora mängder data. Ett cybersäkerhetssystem som innehåller vår forskningsteknik kommer att göra det möjligt att samla in data som med största sannolikhet är skadliga för vidare analys."