En länk är en mekanism för att data ska levereras till din enhet. Kredit:Unsplash/Marvin Tolentino

Varje dag, ofta flera gånger om dagen, du är inbjuden att klicka på länkar som skickas till dig av varumärken, politiker, vänner och främlingar. Du laddar ner appar på dina enheter. Kanske använder du QR-koder.

De flesta av dessa aktiviteter är säkra eftersom de kommer från källor som man kan lita på. Men ibland utger sig kriminella till pålitliga källor för att få dig att klicka på en länk (eller ladda ner en app) som innehåller skadlig programvara.

I dess kärna, en länk är bara en mekanism för att data ska levereras till din enhet. Kod kan byggas in i en webbplats som omdirigerar dig till en annan webbplats och laddar ner skadlig programvara till din enhet på väg till din faktiska destination.

När du klickar på overifierade länkar eller laddar ner misstänkta appar ökar du risken för exponering för skadlig programvara. Här är vad som kan hända om du gör det – och hur du kan minimera din risk.

Vad är skadlig programvara?

Skadlig programvara definieras som skadlig kod som:"kommer att ha en negativ inverkan på konfidentialitet, integritet, eller tillgängligheten till ett informationssystem."

Förr, skadlig kod beskrev skadlig kod som tog formen av virus, maskar eller trojanska hästar.

Virus bäddade in sig i äkta program och förlitade sig på att dessa program spred sig. Maskar var i allmänhet fristående program som kunde installera sig själva med hjälp av ett nätverk, USB eller e-postprogram för att infektera andra datorer.

Trojanska hästar tog sitt namn från gåvan till grekerna under det trojanska kriget i Homeros Odyssey. Ungefär som trähästen, en trojansk häst ser ut som en vanlig fil tills någon förutbestämd åtgärd får koden att köras.

Dagens generation av angriparverktyg är mycket mer sofistikerade, och är ofta en blandning av dessa tekniker.

Dessa så kallade "blandade attacker" förlitar sig mycket på social ingenjörskonst – förmågan att manipulera någon att göra något de normalt sett inte skulle göra – och kategoriseras ofta efter vad de i slutändan kommer att göra med dina system.

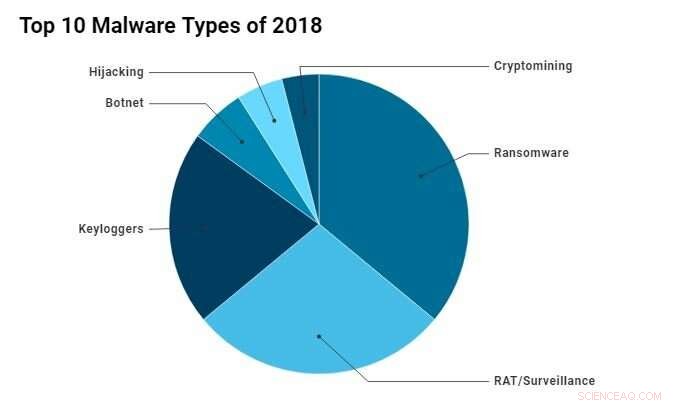

Kredit:Richard Matthews

Vad gör skadlig programvara?

Dagens skadliga program kommer in lätt att använda, skräddarsydda verktygssatser som distribueras på den mörka webben eller välmenande säkerhetsforskare som försöker fixa problem.

Med ett klick på en knapp, angripare kan använda dessa verktygssatser för att skicka nätfiske-e-post och spam-SMS för att använda olika typer av skadlig programvara. Här är några av dem.

Hur hamnar skadlig programvara på din enhet?

Enligt uppgifter om försäkringskrav från företag baserade i Storbritannien, över 66 % av cyberincidenterna orsakas av anställdas fel. Även om uppgifterna bara tillskriver 3 % av dessa attacker till social ingenjörskonst, Vår erfarenhet tyder på att majoriteten av dessa attacker skulle ha börjat på detta sätt.

Till exempel, av anställda som inte följer dedikerade IT- och informationssäkerhetspolicyer, inte informeras om hur mycket av deras digitala fotavtryck som har exponerats online, eller helt enkelt utnyttjas. Att bara lägga upp vad du äter till middag på sociala medier kan öppna dig för attacker från en välutbildad social ingenjör.

QR-koder är lika riskabla om användare öppnar länken som QR-koderna pekar på utan att först validera vart den var på väg, som framgår av denna 2012 års studie.

Även att öppna en bild i en webbläsare och köra muspekaren över den kan leda till att skadlig programvara installeras. Detta är ett ganska användbart leveransverktyg med tanke på det reklammaterial du ser på populära webbplatser.

Falska appar har också upptäckts i både Apple- och Google Play-butikerna. Många av dessa försöker stjäla inloggningsuppgifter genom att efterlikna välkända banktillämpningar.

Ibland placeras skadlig programvara på din enhet av någon som vill spåra dig. 2010, Lower Merion School District avgjorde två stämningar mot dem för att ha kränkt elevernas integritet och i hemlighet spelat in med webbkameran på utlånade skolbärbara datorer.

Ett exempel på en defacement attack mot The Utah Office of Tourism Industry från 2017. Kredit:Wordfence

Vad kan du göra för att undvika det?

När det gäller Lower Merion School District, elever och lärare misstänkte att de övervakades eftersom de "såg att grönt ljus bredvid webbkameran på deras bärbara datorer tändes tillfälligt."

Även om detta är en bra indikator, många hackerverktyg kommer att se till att webbkameralamporna släcks för att undvika misstankar. Ledtrådar på skärmen kan ge dig en falsk känsla av säkerhet, speciellt om du inte inser att mikrofonen alltid är tillgänglig för verbala signaler eller andra former av spårning.

Grundläggande medvetenhet om riskerna i cyberrymden kommer att räcka långt för att mildra dem. Detta kallas cyberhygien.

Använder bra, Uppdaterad programvara för skanning av virus och skadlig programvara är avgörande. Dock, det viktigaste tipset är att uppdatera din enhet för att säkerställa att den har de senaste säkerhetsuppdateringarna.

Håll muspekaren över länkar i ett e-postmeddelande för att se vart du verkligen är på väg. Undvik förkortade länkar, som bit.ly och QR-koder, såvida du inte kan kontrollera vart länken går genom att använda en URL-expanderare.

Vad ska du göra om du redan klickat?

Om du misstänker att du har skadlig programvara på ditt system, det finns enkla steg du kan ta.

Öppna din webbkameraapplikation. Om du inte kan komma åt enheten eftersom den redan används är detta ett tecken på att du kan vara smittad. Högre batterianvändning än normalt eller en maskin som går varmare än vanligt är också bra indikatorer på att något inte står rätt till.

Se till att du har bra antivirus- och anti-malware-program installerat. Estniska nystartade företag, som Malware Bytes och Seguru, kan installeras på din telefon såväl som på ditt skrivbord för att ge realtidsskydd. Om du driver en webbplats, se till att du har bra säkerhet installerad. Wordfence fungerar bra för WordPress-bloggar.

Men ännu viktigare, se till att du vet hur mycket data om dig som redan har exponerats. Googla dig själv – inklusive en bildsökning på Google mot din profilbild – för att se vad som finns online.

Kontrollera alla dina e-postadresser på webbplatsen haveibeenpwned.com för att se om dina lösenord har avslöjats. Se sedan till att du aldrig använder några lösenord igen på andra tjänster. I grund och botten, behandla dem som komprometterade.

Cybersäkerhet har tekniska aspekter, men kom ihåg:varje attack som inte påverkar en person eller organisation är bara ett tekniskt problem. Cyberattacker är ett mänskligt problem.

Ju mer du vet om din egen digitala närvaro, desto bättre förberedd är du. Alla våra individuella ansträngningar säkrar våra organisationer bättre, våra skolor, och vår familj och vänner.

Den här artikeln är återpublicerad från The Conversation under en Creative Commons-licens. Läs originalartikeln.