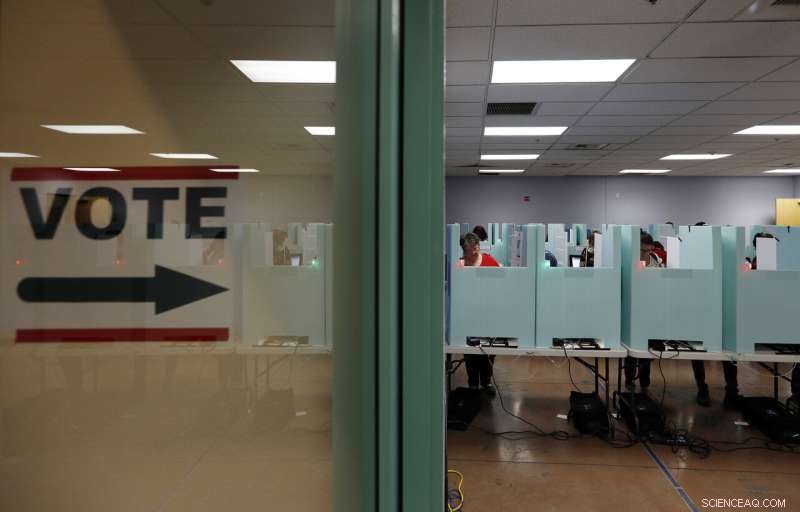

Denna lördag, 7 oktober, 2017, Arkivfoto visar en vallokal vid Southside Elementary i Huntington, W.Va. State valtjänstemän i minst två dussin delstater, inklusive West Virginia, har sett misstänkt cyberaktivitet under första halvan av januari 2020, även om det är oklart vem som låg bakom insatserna och inga större problem rapporterades. (Sholten Singer/The Herald-Dispatch via AP, Fil)

West Virginia rapporterade ovanlig cyberaktivitet riktad mot dess valsystem. Texas guvernör sa att staten stötte på försök till "attacker" med en hastighet av "cirka 10, 000 per minut" från Iran. Informationsteknikpersonal i Las Vegas svarade på ett intrång, även om staden säger att ingen data har stulits.

Allt sagt, delstatsvaltjänstemän i minst två dussin delstater såg misstänkt cyberaktivitet förra veckan, även om det är oklart vem som låg bakom insatserna och inga större problem rapporterades.

Långt innan en riktad amerikansk attack dödade en topp iransk general, Det fanns redan oro över utländska försök att hacka amerikanska institutioner och dess val. Konflikten med Iran har bara förvärrat dessa farhågor.

Men som den senaste strömmen av rapporter klargör, inte alla misstänkta cyberaktiviteter är lika besvärliga, en utländsk regerings arbete eller en föregångare till den typ av rysk inblandning som sågs i valet 2016 på uppdrag av president Donald Trump.

En titt på vilka typer av cyberaktiviteter som är oroande – och vad som inte är det:

VAD ÄR DETTA FÖR AKTIVITET?

Generellt, vad staterna rapporterar är ansträngningar att undersöka deras nätverk för sårbarheter, eller svagheter som kan utnyttjas för potentiellt intrång.

"Tänk på det i den verkliga världen som en bankrånare som går förbi en bank - det första de kommer att göra är att falla samman, och samma sak händer i det digitala rummet, " sa den tidigare FBI-agenten Anthony Ferrante, som tjänstgjorde som chef för svar på cyberincidenter vid Vita husets nationella säkerhetsråd.

De skyldiga gör cybermotsvarigheten till att vicka på ett dörrhandtag, sa Ferrante, den globala ledaren för cybersäkerhetspraxis på FTI Consulting.

Att söka efter nätverkssårbarheter är anmärkningsvärt vanligt. Faktiskt, federala tjänstemän tror att valtjänstemän i alla 50 delstater troligen var måltavlor under valet 2016, även om antalet kända överträdelser – inklusive i Illinois och ett par län i Florida – var betydligt mer blygsamt. En rapport från senatens underrättelsekommitté fann inga bevis för att röster eller röstregistreringssystem hade ändrats.

ÄR AKTIVITETEN oroande?

Det kan vara, i den mån det visar att en hackare har siktet inställt på att utforska – och eventuellt återvända till – ett visst nätverk, och särskilt om ett mål är en del av landets kritiska infrastruktur.

Mycket beror också på volym och frekvens, sedan upprepat, oönskad kontakt med en webbplats kan överväldiga en internetansluten server, effektivt stänga av det i det som kallas distribuerad överbelastning, eller DDoS-attack.

I allmänhet, fastän, när det gäller att leta runt i ett nätverk, "Jag skulle verkligen placera det i en mindre allvarlig kategori av hotaktivitet än, säga, ett intrång, sa Luke McNamara, en huvudanalytiker på FireEye, ett cybersäkerhetsföretag.

Det är "absolut inte bevis för att ett intrång har ägt rum eller att de har äventyrats, " han lade till.

___

I denna 6 nov. 2018, fil foto, folk röstar på en vallokal i Las Vegas. Statliga valtjänstemän i minst två dussin delstater, inklusive Nevada, har sett misstänkt cyberaktivitet under första halvan av januari 2020, även om det är oklart vem som låg bakom insatserna och inga större problem rapporterades. (AP Photo/John Locher, Fil)

HOET OM SPEARPHISHING

Experter säger att många stora hack inte har sitt ursprung i nätverksskanningar utan från spearphishing-e-postmeddelanden – meddelanden som verkar legitima men som faktiskt lanserar skadlig programvara som, en gång öppnat, kan ge en inkräktare tillgång till nätverket eller lura ett mål att omedvetet ge upp ett nätverkslösenord.

Det var ett knep som användes av kinesiska hackare som anklagades av justitiedepartementet 2014 för att ha hackat sig in i stora amerikanska företags nätverk och stulit deras affärshemligheter, och med ryska hackare som stal mejl som tillhörde Hillary Clinton-kampanjen under presidentvalet 2016.

"Det kan vara bevis på en mer riktad insats. Det kan vara så att en av dem kommer att klara sig, och allt du behöver är en, sa Suzanne Spaulding, tidigare undersekreterare för National Protection and Programs Directorate vid Department of Homeland Security.

Hon sa att den första stora frågan som organisationer och regeringar måste konfrontera är, "Har du bevis för att ditt system har brutits? Det är det du verkligen är orolig för."

Taktiken är också betydligt mer subtil än att pinga ett nätverk, och därmed en föredragen teknik för sofistikerade hackare som inte vill larma.

"Om ditt försök är att försöka äventyra en organisation, du vill förmodligen vara lite mer smyg om det, sa McNamara.

___

HOET MOT ALLMÄNHETENS FÖRTROENDE

Praktiskt sett, det är stor skillnad mellan att skanna ett nätverk efter sårbarheter och att faktiskt bryta sig in i det och extrahera känslig information.

Men experter säger att även skanningar ändå kan gynna Ryssland, eller något annat land som vill undergräva tron på val, särskilt om oskolade tjänstemän låter obefogade larm. Den amerikanska allmänheten kanske inte uppskattar skillnaden mellan aktiviteter som kan vara ganska rutinmässiga och fullskaliga cyberattacker.

"Jag tror att ett av Rysslands mål är att undergräva allmänhetens förtroende för resultatets legitimitet bara som ett sätt att försvaga oss, sa Spaulding, nu senior rådgivare vid Centrum för strategiska och internationella studier.

© 2020 The Associated Press. Alla rättigheter förbehållna.