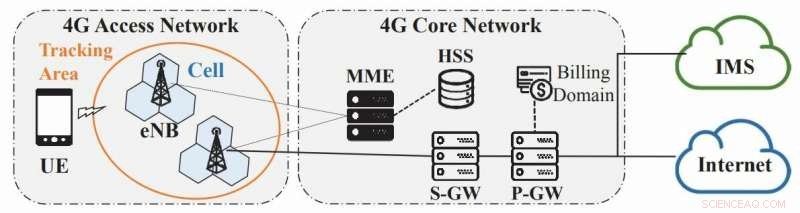

LTE-nätverksarkitektur. Kredit:Hongil Kim et al.

Forskare vid Korea Advanced Institute of Science and Technology (KAIST) upptäckte 36 sårbarheter i trådlösa 4G LTE-nätverk. Varför uppståndelsen:Även om det talas så mycket framåtblickande om nästa vågs 5G, det är fortfarande 4G som används mycket över hela världen, av mobilnät och användare.

LTE står för Long Term Evolution, en standard för trådlös bredbandskommunikation för mobila enheter. En användarvänlig expansion av vad det handlar om kommer från T-Mobile, som berättar för sina webbplatsbesökare att LTE "låter dig ladda ner din favoritmusik, webbplatser, och video verkligen snabbt – mycket snabbare än du kunde med den tidigare tekniken."

4G-standarden för trådlös kommunikation har tagit upp hastigheten för nätverk för enheter som telefoner, anteckningsböcker och surfplattor.

I den större bilden, KAIST-teamet noterade att mobilnätsoperatörer aggressivt distribuerar LTE-infrastruktur; från och med 2018, 600 operatörer i 200 länder har distribuerat LTE-nätverk, med över 3,2 miljarder prenumeranter över hela världen.

När det gäller Nordamerika, Caleb Chen in Sekretessnyheter online låt läsarna veta att "LTE, eller Långsiktig Evolution, är det sätt som de flesta smartphones är anslutna till internet – och med 94 % av mobiltelefonerna i Nordamerika som ansluter via LTE – är effekterna av detta nya säkerhetsresultat minst sagt långtgående."

Det är inte ens så mycket orden "brister" eller "sårbarheter" som fångade ögonglober över deras fynd utan siffrorna, med tanke på att det fanns 36 sårbarheter i de undersökta mobilnäten. Faktiskt, sa Nicholas Fearn in Datoranvändning , de stötte på 51 sårbarheter men 15 hade redan blivit detaljerade, så de nya blev 36.

Två nyckelattribut för denna studie är (1) omfattningen av de identifierade bristerna och (2) det sätt på vilket forskarna hittade dem, sa Fearne.

Fearn sa att de använde en teknik som kallas fuzzing. Författarna skrev att de implementerade "ett halvautomatiskt testverktyg" kallat LTEFuzz, "genom att använda LTE-programvara med öppen källkod som användaren har full kontroll över." LTEfuzz genererar och skickar testfall till ett målnätverk, och klassificerar problematiskt beteende genom att endast övervaka loggarna på enhetssidan.

Fynden kategoriserades i fem sårbarhetstyper:Felaktig hantering av (1) oskyddad initial procedur, (2) skapade enkla förfrågningar, (3) meddelanden med ogiltigt integritetsskydd, (4) uppspelade meddelanden och (5) förbikoppling av säkerhetsprocedurer.

Så, vilken påverkan kan en attack ha till följd av sårbarheter? Faktiskt, frågan borde vara vad de inte kunde göra. Möjligheterna:"att antingen neka LTE-tjänster till legitima användare, falska sms-meddelanden, eller avlyssna/manipulera användardatatrafik, " sa forskarna.

Teamet varnade berörda parter om de sårbarheter som nyligen upptäckts. Sökarna kommer inte att släppa LTEFuzz-verktyget offentligt, eftersom det kan göra skada i fel händer.

"Efter att ha genomfört testerna, vi avslöjade också på ett ansvarsfullt sätt våra resultat till transportörerna och leverantörerna för att omedelbart lösa eventuella problem. När det gäller sårbarheter som tillskrivs specifikationsdefekter, vi planerar att kontakta standardorganen snart."

I sin studie, författarna skrev att "Vi planerar att privat släppa LTEFuzz till dessa operatörer och leverantörer inom en snar framtid."

Pierluigi Paganini, säkerhetsanalytiker, sa att bristerna fanns både "i design och implementering bland de olika transportörerna och enhetsleverantörerna."

KAIST-teamets papper har titeln "Touching the Untouchables:Dynamic Security Analysis of the LTE Control Plane." Rapporter sa att uppsatsen skulle presenteras i maj vid IEEE Symposium on Security and Privacy.

Få det inte vridet, dock; laget uppfann inte fuzzing; de tillämpade det snarare framgångsrikt på sina forskningsbehov. Catalin Cimpanu in ZDNet gav lite historia när de tittade på hur de upptäckte det stora antalet brister genom fuzzing.

Detta, han sa, är "en kodtestmetod som matar in en stor mängd slumpmässiga data i en applikation och analyserar utdata för avvikelser, som, i tur och ordning, ge utvecklare en ledtråd om förekomsten av möjliga buggar." Även om fuzzing har använts i flera år, scenarierna involverade skrivbords- och serverprogramvara men "sällan för allt annat."

© 2019 Science X Network